Приключения EternalBlue продолжаются: теперь исследователи из RiskSense портировали его на Windows 10. На первый взгляд это деструктивное достижение, однако же, именно в этом состоит немалая часть работы исследователя-безопасника. Чтобы защититься от будущей угрозы, сначала надо эту угрозу создать и испытать, причем крайне желательно сделать это раньше «черных шляп».

Приключения EternalBlue продолжаются: теперь исследователи из RiskSense портировали его на Windows 10. На первый взгляд это деструктивное достижение, однако же, именно в этом состоит немалая часть работы исследователя-безопасника. Чтобы защититься от будущей угрозы, сначала надо эту угрозу создать и испытать, причем крайне желательно сделать это раньше «черных шляп».

Ранее RiskSense разработали EternalBlue-модуль для Metasploit, который отличается от оригинала тем, что его гораздо хуже детектят IDS. Из него выкинули имплант DoublePulsar который слишком хорошо изучен и не особо умеет скрываться на машине, демаскируя атаку. Вместо него исследователи разработали собственный шеллкод, который способен загрузить нужную нагрузку напрямую.

Исходный EternalBlue, как и его модуль для Metasploit, работает лишь на Windows 7 и Windows XP, а также на Windows Server 2003/2008 R2. В своем отчете компания подробно анализирует все цепочку багов, используемых эксплойтом, и из документа видно, что к подобной атаке уязвимы все системы на базе ядра NT – однако выручают защитные технологии, часть из которых EternalBlue обходить умеет, часть – не очень.

Старший аналитик компании Шон Диллон высказался в духе, что атаки такого типа (heap spray) на ядро Windows – «почти чудо», настолько трудоемка их разработка, в отсутствие доступных исходников ОС. Поэтому такую же атаку для Linux разработать было бы проще.

Исследователи же создали версию, успешно атакующую Windows 10 x64 версии 1511 (Threshold 2), для чего понадобилось разработать новый способ обхода DEP. Особо отмечено, что на других версиях Win10 новый эксплойт не работает. Но принцип атаки понятен, понятна и его широкая применимость. Ждем волны WannaCry под Windows 10?

Опубликована документация на имплант ЦРУ для заражения сетей

Новость. Американское разведсообщество все больше «радует» мировое сообщество информационной безопасности. То ли АНБ соревнуется с ЦРУ в эдаком хитром пиаре, то ли в обеих организациях завелись последователи Сноудена – столь же идейные, но, все же, более осторожные.

В прошлый четверг на WikiLeaks появилась публикация о разработанном в ЦРУ импланте, превращающем файлсервер под Windows в точку распространения вредоносных программ по локальной сети. Инструмент, скромно названный Pandemic, подменяет запрашиваемые машинами с файлсервера файлы троянизированными версиями. Согласно документации, Pandemic 1.1 умеет подменять до 20 различных файлов объемом до 800 Мб.

Имплант действует предельно незаметно, не получая непосредственного доступа к файлу. Он устанавливает драйвер-фильтр операционной системы, который позволяет «на лету» модифицировать ввод-вывод с накопителей. Собственно, похожим образом действуют антивирусы, анализирующие файлы при запуске, и системы прозрачного шифрования файлов.

Очевидно, заражение машины-клиента происходит в том случае, если файл с сервера будет запущен, то есть в первую очередь опасны исполняемые файлы. Однако нельзя исключать применение Pandemic с эксплойтами, например, для Microsoft Office – в этом случае заражение будет распространяться и через документы.

Китайский зловред заразил 250 миллионов компьютеров по всему миру

Новость. Исследование. Пекинское маркетинговое агентство Rafotech продемонстрировало блестящий пример беспощадного китайского маркетинга. Не само – ему помогли ребята из CheckPoint, вскрывшие нехилую кампанию Fireball. Современный маркетинг не может без биг даты – клиента надо знать лучше, чем его мама. Поэтому бигдату нужно собирать, как можно быстрее и больше.

Новость. Исследование. Пекинское маркетинговое агентство Rafotech продемонстрировало блестящий пример беспощадного китайского маркетинга. Не само – ему помогли ребята из CheckPoint, вскрывшие нехилую кампанию Fireball. Современный маркетинг не может без биг даты – клиента надо знать лучше, чем его мама. Поэтому бигдату нужно собирать, как можно быстрее и больше.

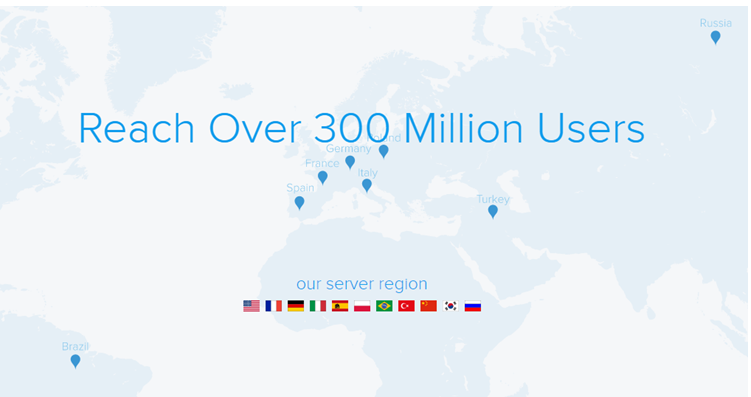

Rafotech придумала собирать ее с помощью троянца. Зловред Fireball заражает компьютер жертвы очень простыми методами – его устанавливают более-менее легитимные программы (так называемое crapware) самой Rafotech и ее коллег, также его можно получить в спаме. Казалось бы, не самые мощные каналы распространения, однако же, по данным CheckPoint, троянец инфицировал более 250 миллионов компьютеров по всему миру.

Первым делом Fireball заменяет установленный в браузере поисковик на поддельный, который перенаправляет запросы в Yahoo или Google но при этом прилежно собирает информацию для своих владельцев. Помимо этого Fireball умеет все, что может понадобиться честному китайскому маркетологу: запускать произвольный код, загружать и устанавливать из Интернета любой софт, манипулировать веб-траффиком пользователя так, чтобы генерировать просмотры рекламы. Технически Fireball продвинут не хуже своих более знаменитых ботнетов – он отлично умеет избегать обнаружения (что доказывает масштаб распространения), и имеет гибкую инфраструктуру управления и контроля.

На своем сайте Rafotech заявляет, что ею «охвачено более 300 миллионов пользователей». Ну, теперь мы знаем, что это похоже на правду. Таки охвачено. Однако тревожит, что речь не только об индивидуальных пользователях – в CheckPoint посчитали, что Fireball поражены 20% корпоративных систей в мире. Потенциально это дает боевым маркетологам поистине устрашающие возможности, и не только по показу рекламы.

Древности

«Find-1575»

Неопасный резидентный вирус. Записывается в COM- и EXE-файлы при их старте и при поиске файлов в каталогах (функции DOS FindFirst и FindNext FCB). При некоторых условиях по экрану начинает ползать «зеленая гусеница». Перехватывает int 1Ch, 21h

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 67.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»