Зловещий ExPetr, поставивший на колени несколько весьма солидных учреждений, продолжает преподносить сюрпризы. Наши аналитики из команды GReAT обнаружили его родство со стирателем, атаковавшим пару лет назад украинские электростанции в рамках кампании BlackEnergy.

Зловещий ExPetr, поставивший на колени несколько весьма солидных учреждений, продолжает преподносить сюрпризы. Наши аналитики из команды GReAT обнаружили его родство со стирателем, атаковавшим пару лет назад украинские электростанции в рамках кампании BlackEnergy.

Конечно, откровенного использования кусков кода в ExPetr не наблюдается, авторы постарались не спалиться. Но программистский почерк так просто не замаскируешь.

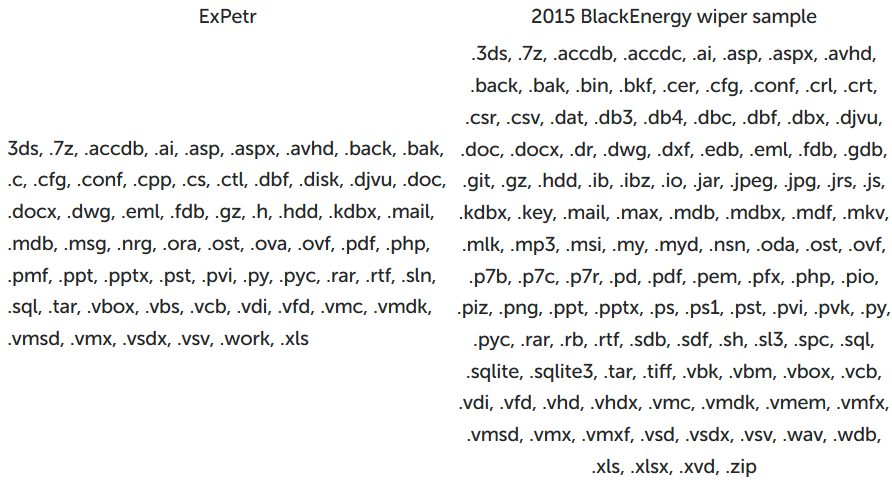

Сначала аналитики сравнили списки расширений шифруемых файлов. На первый взгляд не очень похоже – BlackEnergy работал со значительно большим разнообразием файлов, – но если приглядеться, сходство все-таки есть. Типов расширений существует множество, и из них можно собрать бесконечное число разных списков, а тут налицо явные пересечения по составу и форматированию.

Второй характерный признак – формат хранения списка расширений. И там и там расширения разделяются точкой. Само по себе это ничего не доказывает, но дало повод копать глубже.

Еще несколько схожих участков кода нашлось с помощью автоматического сравнения. Так, в коде поиска файлов с расширениями из списка в обоих семплах обнаружилось использование функции сравнения строк wcscmp для проверки, не равно ли имя файла символу текущей директории ‘.’. Снова ничего из ряда вон выходящего, но и это пошло в копилку признаков.

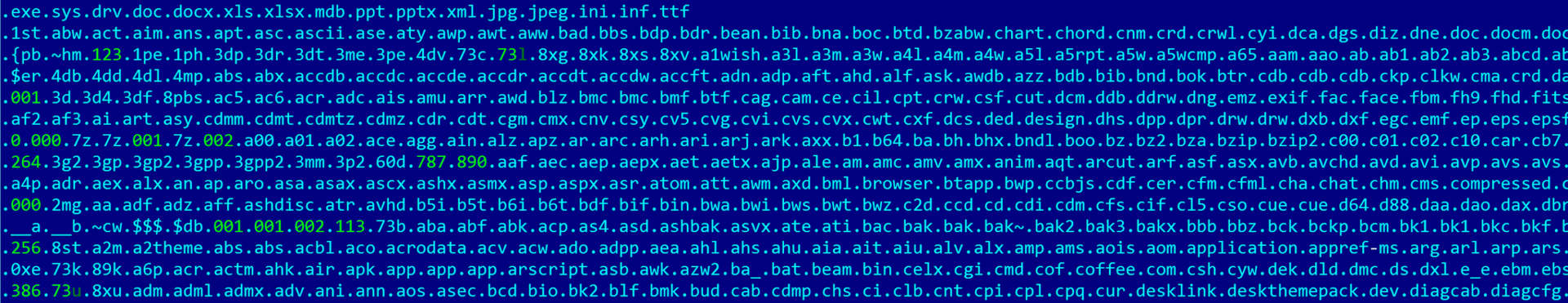

Исследователи нашли еще несколько строк, присутствующих и в ExPetr и в семпле из BlackEnergy:

— exe /r /f

— ComSpec

— InitiateSystemShutdown.

Вообще ничего необычного, скажете вы. Верно, но из этих ничего не доказывающих совпадений GReAT составили правило для YARA, и вот что выяснилось после его применения к нашей огромной коллекции вредоносных семплов. Каждое отдельное условие из этого правила срабатывает на очень многих файлах, но правило целиком отлавливает лишь два из них – ExPetr и BlackEnergy. Не доказательство, но очень убедительный аргумент в пользу наличия родственных связей этих семплов.

Большинство сайтов в Интернете не поддерживают технологии безопасности

Новость. Исследование. Вендоры браузеров регулярно докладывают о внедрении новых технологий, каждая из которых должна по идее перекрывать кислород подлым хакерам и защищать простых пользователей. А воз и ныне там: атаки через веб-сайты, фишинг, кража кукисов по-прежнему процветают, как будто ничего не происходит. И всё им как, с гуся вода.

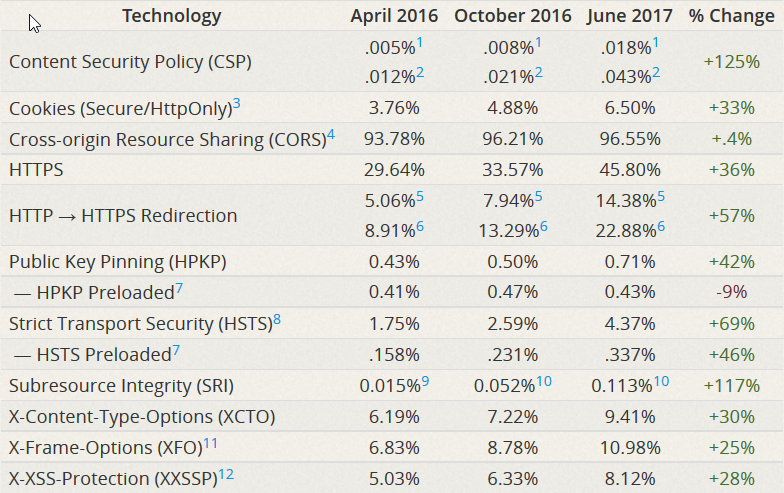

А причина, между тем, очевидна – многие модные технологии, появляющиеся в браузерах чуть ли не ежемесячно, требуют поддержки на стороне сайтов. И с этим традиционно все плохо – админ не проснется, пока его площадку не взломают и не рассадят тысячам ее посетителей троянца-банкера или чего похуже. Судя по результатам исследования Mozilla Foundation, таких несознательных админов аж 93.45%.

Эту цифру они получили следующим образом: взяли верхний миллион сайтов из рейтинга Alexa, и проверили поддержку ИБ-технологий, вроде CSP, CORS и HPKP. Результаты, мягко говоря, не обрадовали – 9 из 10 сайтов получили низшую оценку (F), то есть безопасность пользователей администрацию популярных сайтов по большому счету не интересует.

Однако есть и едва заметный положительный тренд: по сравнению с прошлогодним исследованием, F-сайтов стало на 2,8% меньше. То есть еще каких-нибудь 34 года (при сохранении той же динамики), и веб станет безопасным!

В Linux закрыли RCE-баг

Новость. Из Canonical сообщают, что запатчили в Ubuntu уязвимость, позволявшую обрушить систему или заставить ее выполнить код посредством сконструированного DNS-ответа. Проблема крылась в systemd-resolved, системном DNS-резолвере в Убунте и еще нескольких дистрибутивах.

Хорошо уже хотя бы то, что DNS-записью эту дыру не поэксплуатировать, нужно прислать резолверу хитрый TCP-пакет, при обработке которого демон сплющит буфер до настолько малого размера, что данные из DNS-ответа попадут за его границы.

Хотя Canonical присвоила багу высокую степень угрозы, ситуация выглядит не очень страшно. Для эксплуатации этой уязвимости требуется заставить систему обратиться к вредоносному DNS-серверу, что уже само по себе успех. Зато она присутствует в Ubuntu с июня 2015 года (в systemd, начиная с версий 223). И в силу того, что systemd идет еще и с дистрибутивами Debian, Fedora и openSUSE, баг стоит поискать и там. Впрочем, Федора уже запатчилась.

Древности

Семейство «Ieronim»

Резидентные неопасные вирусы, записываются в .COM-файлы (кроме COMMAND.COM) при их загрузке в память. В зависимости от своей версии вирусы внедряются либо в конец, либо в начало файла Примерно раз в час выводят текст типа «Mulier pulchra est janua diaboli, via iniquitatis,scorpionis percussio. St. Ieronim». Помимо этой, содержат строку «comcommand». Перехватывают int 8, 21h.

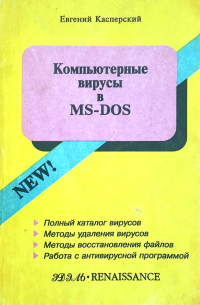

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 32.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»