Специалисты по инфобезу: «Умный автомобиль далеко не всегда безопасный автомобиль»

Источник: Getty Images

Еще три года назад два специалиста по информационной безопасности показали [1], что новые модели Jeep уязвимы для атак злоумышленников. Здесь имеются в виду не ходовые качества и прочие характеристики, а возможность управлять различными функциями удаленно. И чем «умнее» машина, тем сильнее она подвержена влиянию извне. К сожалению, демонстрация, проведенная упомянутыми специалистами, особо ни к чему не привела. Да, производитель Jeep постарался решить проблему, но другие компании все так же мало обращают внимание на необходимые меры информационной безопасности, как и раньше.

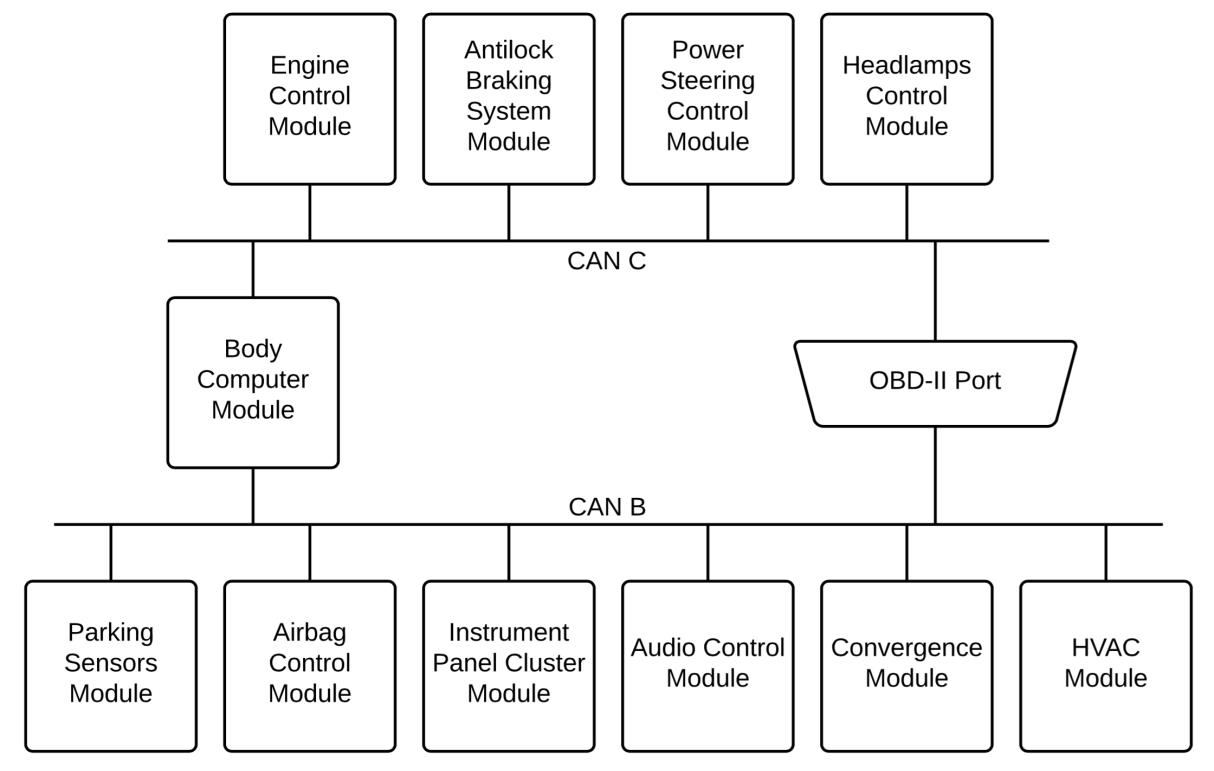

На днях сотрудники компании Trend Micro опубликовали пост, который дает понимание того, насколько плохо хорошо защищены современные автомобили от возможности взлома. Эта же информация была озвучена на конференции по инфобезу DIVMA [2], проводившейся в Бонне, Германия. По словам исследователей, главная проблема — это протокол CAN [3], который различные элементы автомобиля используют для взаимодействия друг с другом и общей сетью. Как оказалось, протокол уязвим, и злоумышленники, при условии обладания необходимыми знаниями и оборудованием, могут эксплуатировать в своих интересах слабые места в защите CAN.

«Вы можете отключить подушки безопасности, геодатчики, отключить или включить центральный замок и угнать машину», — заявил Федерико Магги, один из членов команды Trend Micro, которая и проводила испытания. По его словам возможные атаки останутся незамеченными — обнаружить их крайне сложно.

Диаграмма сети CAN

Пока что исследователи продемонстрировали лишь часть угроз, которые не являются критическими. Во всяком случае, перехват управлением автомобиля, который был показан в 2015 году на примере внедорожника Jeep, пока что показан не был. Тем не менее, нечто подобное можно сделать с Tesla, наверное, одним из наиболее технологичных наземных средств передвижения человека на данный момент.

Положительным моментом во всем это является то, что найденные уязвимости нельзя эксплуатировать удаленно на все 100%. Все же злоумышленнику необходим разовый доступ к системе управления и безопасности автомобиля. Без этого осуществить свой замысел будет невозможно. Подключиться необходимо либо к беспроводной сети, либо к OBD порту авто.

Тем не менее, угроза проведения атак подобного типа достаточно серьезна, чтобы производители авто могли просто игнорировать проблему.

Так в чем угроза? Как и говорилось выше, уязвимости в CAN можно использовать в своих интересах. А именно — злоумышленники при желании могут заставить какой либо элемент авто казаться «дефектным» для центральной системы управления машиной. В таком случае этот элемент отключается самим автомобилем, и работать он не будет. Обнаружить такой тип атаки, по словам исследователей, достаточно сложно, если вообще возможно.

При этом отключать элементы системы управлением автомобиля можно по-разному, выдавая различные сообщения об ошибках. В итоге одна и та же атака может выглядеть со стороны, как несколько несвязанных между собой происшествий. Соответственно, обнаружить атаку будет крайне сложно. Кроме того, понять, действительно ли что-то сломалось или же кто-то проводит атаку на автомобиль нельзя.

Пока что эта работа носит чисто теоретический характер. Реальный злоумышленник вряд ли в сколь-нибудь близком времени сможет провести атаку, предсказанную экспертами. По словам руководителя исследовательской группы, он «будет удивлен, если увидит это на практике».

Но это сейчас, поскольку «умных» автомобилей не так уж и много. Но с течением времени их становится все больше и больше. Соответственно, хакеры могут переключить свое внимание не взлом автосистем (некоторые этим занимаются уже давно). Поэтому прежде, чем теоретическая проблема станет реальной, специалисты стараются упредить возможность эксплуатации уязвимостей в CAN.

Авторы работы, о которой идет речь в этом материале, говорят, что производителям автомобилей стоит сосредоточиться не только на дизайне и ходовых свойствах своих авто, но и на защищенность производимых ими автомобилей от угрозы внешнего вмешательства.

Автор: Максим Агаджанов

Источник [4]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/262437

Ссылки в тексте:

[1] показали: https://www.wired.com/2015/07/hackers-remotely-kill-jeep-highway/

[2] DIVMA: https://itsec.cs.uni-bonn.de/dimva2017/CallforPapers.html

[3] CAN: https://ru.wikipedia.org/wiki/Controller_Area_Network

[4] Источник: https://geektimes.ru/post/292171/

Нажмите здесь для печати.