Центр мониторинга и реагирования на киберугрозы Solar JSOC опубликовал исследование киберугроз за первое полугодие 2017 г., подготовленное на базе обезличенной статистики по инцидентам ИБ у заказчиков. Полученная аналитика отвечает на вопросы о том, кто, как, в какое время и с использованием каких векторов и каналов атакует крупнейшие российские компании. Отчет предназначен для информирования служб ИТ и информационной безопасности о текущем ландшафте угроз и основных трендах.

В первой половине 2017 года средний поток событий ИБ составлял 6,156 миллиардов в сутки, из них около 950 в сутки – события с подозрением на инцидент (172 477 за полгода). Это примерно на 28% больше, чем в первом полугодии 2016 года. Доля критичных инцидентов составила 17,2%. Таким образом, если в 2016 году критичным был каждый 9-й инцидент, то теперь – уже каждый 6-й. Предполагается, что такая динамика связана с общим повышением интенсивности массовых и целенаправленных атак на организации.

Когда атакуют?

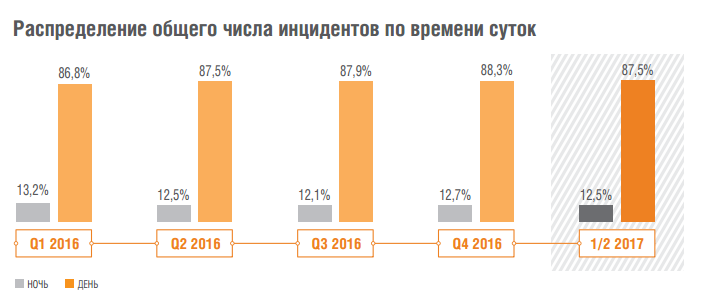

Если рассматривать общее количество инцидентов, то лишь в 12,5% случаев они происходили в ночное время.

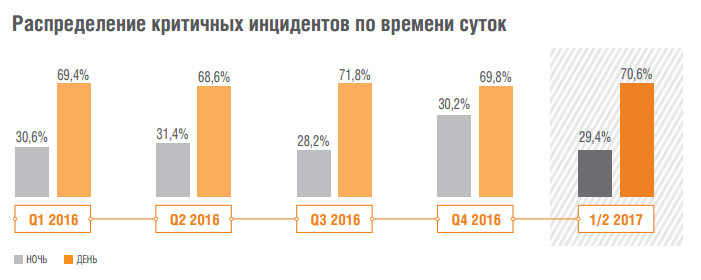

Однако если из общей массы инцидентов выделить критичные, этот показатель возрастает до 29,4%, то есть почти трети всех случаев.

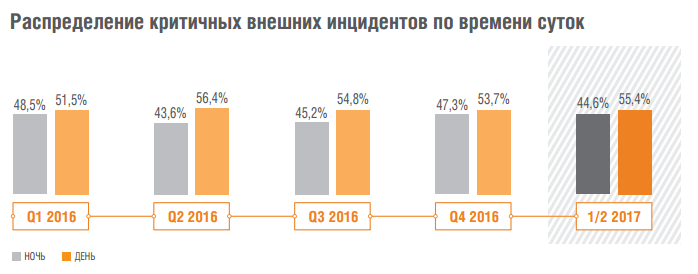

Если же критичные инциденты были вызваны действиями внешнего злоумышленника, то уже в половине случаев (44,6%) они приходились на ночное время.

Как атакуют извне?

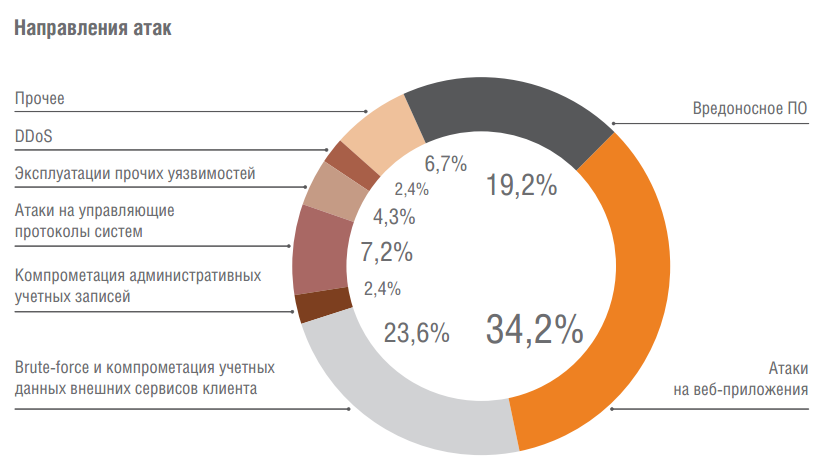

Основными инструментами киберпреступников оставались атаки на веб-приложения (34,2%), компрометация учетных данных внешних сервисов клиента (23,6%) и вредоносное ПО (19,2%).

Отдельно в отчете отмечается возрастающее число инцидентов, являющихся частью Kill Chain – цепи последовательных действий киберпреступника, направленных на взлом инфраструктуры и компрометацию ключевых ресурсов компании.

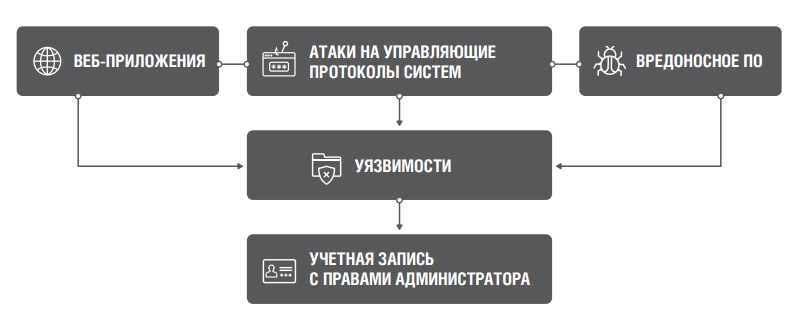

В первом полугодии 2017 года аналитики Solar JSOC чаще всего (в 87% случаев) сталкивались со следующей моделью атаки: после фазы первого проникновения в сеть компании (статистика описана ниже, см. стр. 7) злоумышленники пытаются выявить наиболее уязвимый сервер инфраструктуры (зачастую используя сканирование сети как промежуточный инструмент). В качестве такого уязвимого узла могут выступать серверы с необновленными версиями операционной системы. Злоумышленники стараются захватить контроль над сервером, чтобы в кратчайшие сроки получить доступ к привилегированным учетным записям сети (технологическим учетным записям, записям ИТ-администраторов), из-под которых они смогут скрытно получать доступ к большому количеству объектов инфраструктуры.

В 13% случаев первым шагом проникновения в компанию служила атака на веб-приложение (например, онлайн-банк), в 25% – на управляющие протоколы систем (в том числе использование уязвимости Shellshock, известной с сентября 2014 года), в 62% – внедрение в организацию вредоносного программного обеспечения через email-вложения или фишинговые ссылки.

Однако зачастую те или иные этапы развития атаки оказываются еще проще в реализации: например, пароли от привилегированных учетных записей обнаруживаются на файловых серверах или в конфигурации скриптов управления системным ПО в открытом виде. Нередки случаи, когда пароли от технологических учетных записей прописываются на уровне контроллера домена в комментариях (пометках) к самой УЗ и доступны для чтения всей организации, что, безусловно, упрощает злоумышленникам задачу по получению доступа к ним.

Интересные наблюдения:

- В среднем в течение месяца в общем доступе в сети Интернет публикуется от 2 до 5 сервисов заказчиков с критичными уязвимостями, не устранявшимися около года. Такие публичные сервисы позволяют злоумышленникам без особой подготовки и сложных инструментов проникнуть в корпоративную сеть компании и развивать атаку на критичные системы. Из них 2/3 публикуются администраторами ненамеренно, без ведома служб информационной безопасности, тем самым создавая существенный риск компрометации инфраструктуры.

- Тренд к росту числа вирусов-шифровальщиков не сдает позиций. Однако если раньше аналитики чаще имели дело с вредоносным ПО, чьей единственной функцией является шифрование данных на зараженной рабочей станции, то теперь шифрование, как правило, является лишь одной из функций. Все чаще ей сопутствуют keylogger и возможность удаленного управления зараженной рабочей станцией. Таким образом, инструментарий злоумышленников становится более многозадачным.

- Отдельно хотелось бы подчеркнуть, что, несмотря на массовые атаки Wannacry и Petya, цифры по внешним инцидентам демонстрируют высокий, но не драматический рост. Причина состоит в том, что массовые атаки на российские компании происходят регулярно, но, как правило, остаются вне поля зрения СМИ.

- Снизилось количество случаев компрометации учетных данных удаленного доступа. Ранее первым шагом атаки на компанию часто был взлом учетных записей ее сотрудников в публичных почтовых сервисах (Mail.ru, Yandex.ru, Gmail.com), поскольку пользователи часто устанавливают один и тот же пароль для различных учетных записей. Постепенное внедрение механизмов двухфакторной аутентификации и усложнение алгоритмов доступа в российских компаниях позволило снизить эффективность этого метода атаки.

Как атакуют изнутри?

Инциденты, связанные с действиями внутренних злоумышленников, не претерпели существенных изменений. В 43,4% случаев это утечки информации, еще в 23,5% – компрометация внутренних учетных записей, и менее 10% приходится на использование хакерских утилит, средств удаленного администрирования и т.п.

Интересные наблюдения:

- Несмотря на то, что учетные записи удаленного доступа достаточно редко подвергаются компрометации, количество инцидентов, связанных с удаленной работой подрядчиков, растет. По нашим наблюдениям это связано с продолжением развития сервисов ИТ-аутсорсинга и невысоким ростом информационной безопасности в ИТ-аутсорсерах.

- Информационная образованность пользователей растет, но не в том ключе, который хотели бы видеть офицеры безопасности: в среднем раз в два месяца у заказчиков Solar JSOC фиксируются попытки использования рядовыми сотрудниками вредоносных или хакерских утилит. Например, утилит, позволяющих получить информацию о паролях пользователей (procdump, mimikatz), систем сканирования сети и поиска уязвимостей и т.д. Помимо желания нанести прямой вред компании, сотрудниками зачастую двигает обыкновенное любопытство.

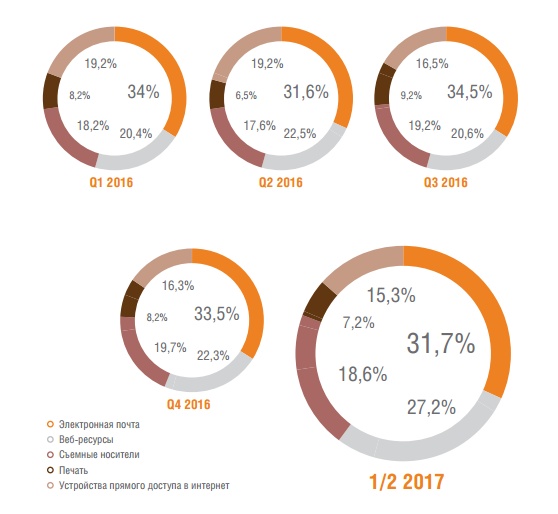

Анализ наиболее «популярных» каналов утечек показывает, что чаще всего сотрудники компаний используют в этих целях электронную почту (31,7%), веб-ресурсы (27,2%) и съемные носители (18,6%).

Как защищаться?

Технические средства

Около 67% исследованных событий было зафиксировано при помощи основных сервисов ИТ-инфраструктуры и средств обеспечения базовой безопасности: межсетевые экраны и сетевое оборудование, VPN-шлюзы, контроллеры доменов, почтовые серверы, базовые средства защиты (антивирусы, прокси-серверы, системы обнаружения вторжений). Это говорит о том, что полноценная эксплуатация и качественная настройка даже базовых средств защиты способны серьезно повысить уровень информационной безопасности организации.

При этом стоит отметить, что оставшиеся инциденты (33,1%), выявляемые при помощи сложных интеллектуальных средств защиты или анализа событий бизнес-систем, несут гораздо больший объем информации, критичной для информационной и экономической безопасности компании. Они позволяют глубже и полнее видеть картину защищенности компании и своевременно предотвращать критичные таргетированные атаки.

Threat Intelligence

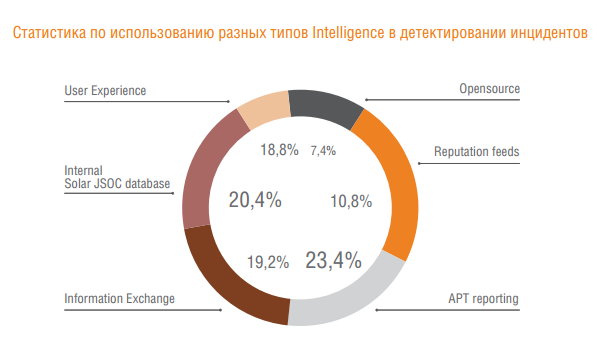

Источники Threat Intelligence, используемые в Solar JSOC, можно условно разделить на следующие категории:

- Opensource – открытые базы индикаторов вредоносного ПО, серверов управления и фишинговых ссылок. Как правило, в разрезе детектирования с помощью SIEM-платформ актуальность имеют только сетевые индикаторы.

- Reputation feeds – платные подписки на репутационные списки вредоносного ПО, серверов управления и фишинговых ссылок. Как правило, в разрезе детектирования с помощью SIEM-платформ актуальность имеют только сетевые индикаторы.

- APT/IOC reporting – платные подписки на подробные описания 0day вредоносных тел, включающие, в том числе, и описание используемых уязвимостей, и хостовые индикаторы вредоносного ПО.

- Information Exchange – информация, полученная в рамках информационных обменов с государственными, ведомственными и иностранными центрами реагирования на инциденты (CERT).

- Internal Solar JSOC database – индикаторы, полученные в результате собственных исследований Solar JSOC или расследований инцидентов.

- User experience – информация, полученная напрямую от пользователей клиентов (успешное противодействие социальной инженерии, детектирование фишинговых рассылок и т.п.).

Как можно видеть, правильное использование бесплатных источников информации о TI может повысить защищенность компании и устойчивость от массовых атак. Но не менее половины инцидентов выявляется только при помощи платных коммерческих подписок.

Автор: SolarSecurity