Исследователи Positive Technologies Марк Ермолов и Максим Горячий обнаружили серьезную уязвимость в технологии Intel ME, с помощью которой злоумышленники могут выполнять на целевой машине неподписанный код. Это приводит к полной компрометации платформы.

В чем проблема

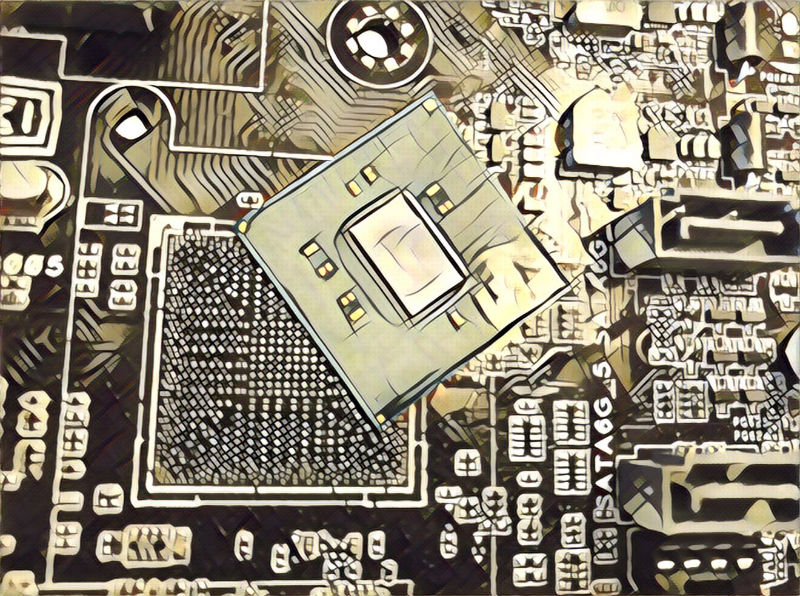

Intel Management Engine — это закрытая технология, которая представляет собой интегрированный в микросхему Platform Controller Hub (PCH) микроконтроллер с набором встроенных периферийных устройств. Через PCH осуществляется почти все общение процессора с внешними устройствами, поэтому Intel ME имеет доступ практически ко всем данным на компьютере. Следовательно, возможность исполнения стороннего кода позволяет полностью скомпрометировать платформу.

Технология Intel ME уже довольно давно интересует исследователей, однако в последнее время к ней приковано еще больше внимания. Одной из причин этого является переход данной подсистемы на новую аппаратную (x86) и программную (доработанный MINIX в качестве операционной системы) архитектуру. Применение платформы x86 позволяет использовать всю мощь средств анализа бинарного кода.

К сожалению, столь масштабная переработка не обошлась без ошибок. При изучении новой подсистемы в Intel ME 11+ версии исследователи Positive Technologies обнаружили уязвимость, которая позволяет выполнять неподписанный код внутри PCH на любой материнской плате для процессоров семейства Skaylake и выше. При этом основная система может оставаться работоспособной, таким образом пользователь может не подозревать о том, что на его компьютере функционирует шпионское ПО, устойчивое к переустановке ОС и обновлению BIOS. Возможность выполнять собственный код на ME открывает неограниченные возможности перед исследователями, так как это позволяет как минимум исследовать систему в динамике.

Что дальше

О том, как удалось найти и поэксплуатировать уязвимость, а также обойти встроенные механизмы защиты, эксперты Positive Technologies Марк Ермолов и Максим Горячий расскажут во время своего выступления на конференции Black Hat Europe, которая пройдет в Лондоне в период с 4 по 7 декабря.

Ранее исследователи публиковали в нашем блоге на Хабре статью о том, как отключить Intel ME 11 с помощью недокументированного режима.

Помимо этого, в четверг, 5 октября в 14:00 авторы исследования проведут бесплатный вебинар, на котором расскажут о внутреннем устройстве и особенностях работы Intel ME, минимизации рисков возможных ошибок в ее работе, а также подробно опишут, как им удалось обнаружить режим, отключающий основные функции этой подсистемы. Вебинар будет интересен разработчикам встраиваемых систем, системным программистам и специалистам по информационной безопасности.

Для участия в вебинаре нужно зарегистрироваться.

Автор: ptsecurity