С момента массовой атаки на IoT-устройства, осуществленной создателями ботнета Mirai, прошло более года. Стоит отметить, что гаджеты из мира «интернета вещей» были выбраны для атаки не случайно. Очень немногие производители таких систем действительно серьезно относятся к защите устройств от внешнего вмешательства. В большинстве случаев разработчики стараются сделать гаджет функциональным, приятным взгляду, но забывают о безопасности. Массовая атака на IoT-системы была лишь вопросом времени и в прошлом году это время пришло.

Для распространения зловреда Mrai понадобилось никаких уязвимостей нулевого дня и прочих сложных вещей. Как оказалось, разработчики большинства умных устройств устанавливают неизменный пароль для доступа к учетной записи администратора. Всего создатели Mirai предусмотрели подбор 61 различных комбинаций для доступа к учетной записи администратора. Большая часть пораженных червем систем была изготовлена с использованием компонентов компании XiongMai Technologies, так что камеры различных производителей оказались подвержены одним и тем же уязвимостям.

Почти сразу после введения ботнета в строй его использовали для атаки на ресурс журналиста Брайана Кребса, который специализируется на темах информационной безопасности. Мощность DDoS атаки на его ресурс составила 665 Гбит/с. Это одна из наиболее мощных атак в истории. Чуть позже злоумышленники атаковали французского OVH и компанию Dyn, предоставляющую сетевую инфраструктуру и обслуживание DNS для крупнейших компаний США. В тот день мощность DDoS атаки составляла около 1 Тбит/с.

С течением времени активность Mirai сошла на нет. Изначально были найдены уязвимости, которыми воспользовались другие злоумышленники, поставив ботнет себе на службу. Но операторов арестовали, так что они больше не смогли управлять сетью «IoT-зомби». Потом с Mirai начали бороться кибербезопасники, прием довольно успешно. Тот же Брайан Кребс смог даже вычислить создателя и операторов Mirai. Вот уже год об этом ботнете почти ничего не слышно, кроме редких новостей о появлении новых разновидностях червя и ботнета.

После того, как код зловреда стал доступен, его стали использовать как опытные, так и начинающие взломщики, а также специалисты по информационной безопасности. Некоторые пользователи пытаются добавлять в код новые функции и возможности. Сотрудники компании Arbor Networks, специализирующейся на информационной безопасности, обнаружили, что некоторые хакеры «кастомизируют и улучшают атакующие возможности оригинального кода ботнета», используя затем модифицированный программный продукт в своих целях.

А что после Mirai?

Сейчас, спустя год, эксперты по сетевой безопасности начали бить тревогу. В Сети обнаружилась новая проблема — еще один мощный зловред, который стал известен под названиями Reaper и IoTroop. Он также находит уязвимости в ПО и аппаратном обеспечении «облачных» устройств, и заражает их, превращая в зомби.

Пока что цели создателей червя и ботнета нового типа неясны. Ботнет уже сформирован, но он еще никого не атаковал. Вполне может быть, что разработчики просто ожидают чего-то, какого-то подходящего момента.

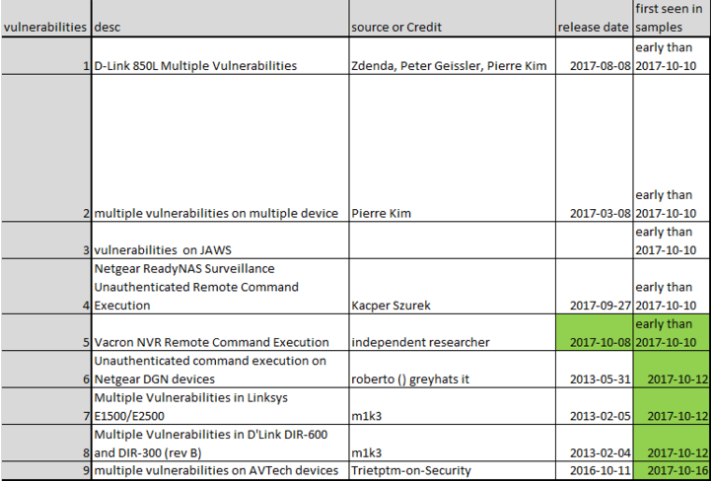

Одной из первой компаний, которая заявила о появлении нового ботнета, стала израильская CheckPoint. Почему специалисты считают новый ботнет более опасным, чем Mirai? Дело в том, что он в состоянии поразить гораздо большее количество устройств, чем его предшественник. В «базе» уязвимостей Reaper десятки видов устройств самых разных производителей, включая такие компании, как AVTECH, D-Link, GoAhead, Netgear и Linksys.

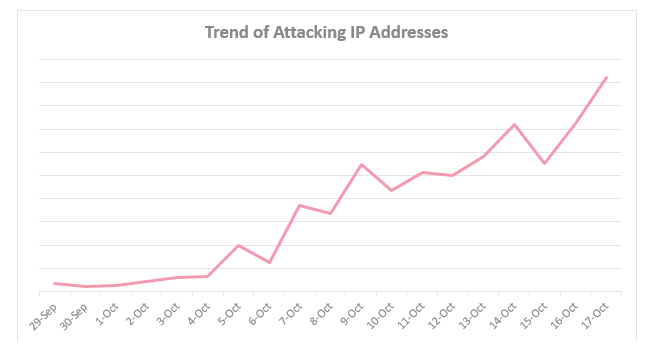

График, построенный компанией CheckPoint, показывает активность ботнета, который поражает все больше и больше IoT устройств

Интересно то, что Mirai и Reaper похожи не только «интересом» к IoT устройствам. Эти зловреды, если так можно выразиться, родственники. Дело в том, что новый червь Reaper частично базируется на старом функционале Mirai. Об этом заявили представители уже другой компании — китайской Netlab 360. Специалисты из этой же компании считают, что в исходном коде Reaper есть солидные участки исходного кода Mirai. Reaper имеет еще одно отличие — он гораздо более «мягкий», не такой агрессивный, как Mirai. Соответственно, действует медленнее. Это сделано не потому, что разработчики не могли добиться скорости, а потому, что они хотели, чтобы их система оставалась незамеченной как можно дольше. И им это удалось.

Кстати, вполне может быть, что Reaper создан вовсе не для того, чтобы проводить DDoS-атаки. Его могли спроектировать для других нужд. Возможностей очень много, от майнинга криптовалют (хотя особо много на IoT системах не намайнишь) до создания распределенной вычислительной сети иного типа. Майнингом биткоинов занимался, например, вариант трояна ELF Linux/Mirai с добавленным криптовалютным блоком. Количество монет, которые может намайнить одно IoT-устройство, смехотворно, речь идет о миллионных частях единицы криптовалюты. Но если в ботнет объединены миллионы устройств, то немного заработать все же получится.

Уникальность ботнета отмечают и те, кто его первым обнаружил — компания CheckPoint. «В то время, как многие технические аспекты позволили нам подозревать возможную связь с ботнетом Mirai, новый ботнет является кампанией нового типа, он быстро расширяется по земному шару», — говорится в заявлении представителей CheckPoint.

По данным компании Netlab, около половины эксплоитов, которые используются Reaper, были обнаружены и задокументированы за последние несколько месяцев. Это может говорить о том, что червь использует гораздо больше уязвимостей, чем Mirai, причем часть этих уязвимостей пока что остается неизвестной. Правда, сейчас все больше специалистов по сетевой безопасности занимаются этой проблемой, так что можно надеяться на то, что все это станет известным уже в ближайшее время.

Производители оборудования, которое уязвимо для Reaper, в срочном порядке изучают проблему и латают дыры. Netlab. Одна из главных проблем — это функция peer-to-peer (P2P) у многих IoT устройств. Эта возможность, которая в случае атаки червя Reaper превращается в уязвимость, задокументирована компанией Depth Security. Согласно отчету этой компании, P2P позволяет вирусу, поразившего одно из IoT устройств в сети, поражать и другие системы в той же сети, чем другие элементы вовсе не обязательно должны быть подключены к интернету. Эту проблему для некоторых систем можно исправить при помощи патча.

Интересно, что Брайан Кребс предупреждал о P2P уязвимости еще в 2016 году. Тогда он рассказывал о потенциальной уязвимости P2P компонента многих камер, который получил название Foscam. Хуже всего то, что даже, если отключить этот компонент в настройках безопасности, P2P все равно не дезактивируется. Лишь специально выпущенный патч позволяет сделать это, но понятно, что лишь малая толика пользователей IoT устройств, во-первых, в курсе проблемы, а во-вторых, станет устанавливать патч для решения проблемы.

Что касается последнего, то здесь еще один нюанс. Дело в том, что даже если пользователь готов установить патч или обновленную прошивку, он может столкнуться с тем, что все это не так просто найти. Производители иногда прячут обновления глубоко в недрах своих сайтов, причем причина этого слабо понятна. Скорее всего, дело в обычной халатности.

Сразу две компании, Netlab и Checkpoint пишут о том, что код Reapera еще дорабатывается. Судя по тому, что можно найти в коде сегодня, Reaper может мирно существовать с Mirai. Правда, пока неясно, станут ли сражаться оба ботнета за одни и те же устройства. Пока что таких конфликтов не было, и, если верить разработчикам, то они вряд ли появятся в ближайшем обозримом будущем.

Reaper может искать зараженные Mirai устройства и тоже заражать их (это примерно то же, что делал Mirai с собственным предшественником — Qbot).

Как бы там ни было, после обнаружения нового ботнета многие компании, работающие в сфере информационной безопасности, стали изучать червя и сам ботнет. Ну а поскольку у многих компаний накоплен опыт по борьбе с Mirai, возможно, что борьба с Reaper будет проходить более эффективно.

Автор: Максим Агаджанов