На конференции GeekPWN в Шанхае мы провели финал соревнования по промышленной кибербезопасности Kaspersky Industrial CTF 2017. В отборочном туре участие приняли почти 700 команд. Преимущественно это были студенты из разных стран, изучающие информационные технологии вообще и кибербезопасность в частности. В финал вышли три команды: CyKor (Южная Корея), TokyoWesterns (Япония), Flappy Pig (Китай).

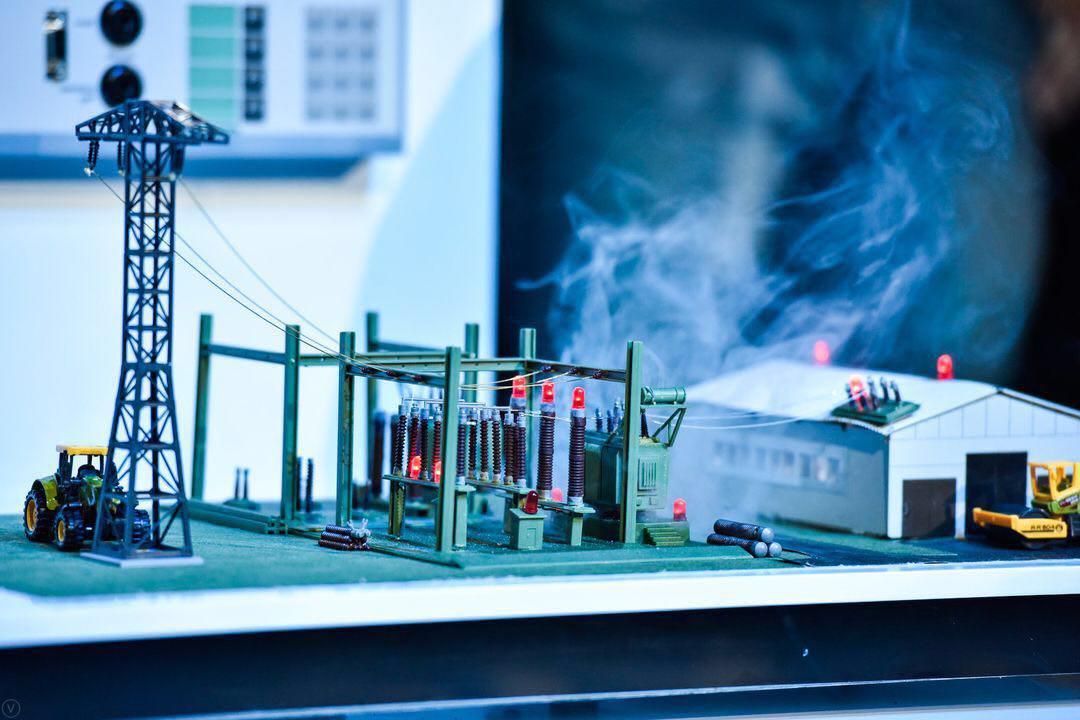

Наши эксперты соорудили для соревнований модель реально существующего нефтеперерабатывающего завода (какого именно — непринципиально). В модели используются те же PLC-контроллеры, что управляют давлением в резервуарах и контролируют объемы прокачиваемых насосами жидкостей на реальном заводе. Схема их подключения также взята из реальности. Плюс мы построили модель понижающей подстанции 110/10 кВ на стандартных контроллерах производства ABB и Siemens.

Как известно, сейчас используются в основном «умные» контроллеры, подключенные к локальной технологической сети. Но эта сеть, как правило, имеет связь с внешним миром для удаленного управления и мониторинга. Например, с локальной сетью заводоуправления или энергетической компании. А они, в свою очередь, имеют выход в Интернет.

Так что потенциально финалисты нашего CTF могли получить доступ к контроллерам и физически вывести из строя оборудование. Например, организовать короткое замыкание на подстанции, что привело бы к обесточиванию завода и обернулось бы колоссальными убытками для его владельцев. Или отключить системы защиты по теплу и давлению на самом заводе, в результате чего произошел бы взрыв. Для наглядности в нашем макете был заложен пиропатрон.

Модель завода была снабжена и моделью корпоративной сети. Для решения задач участникам нужно было получить к ней доступ, повысить свои права и найти уязвимости в нескольких запущенных сервисах. Уязвимости были воссозданы командой нашего ICS CERT специально для этих соревнований на основе ранее проделанных исследований.

Соревнование такого типа не только показывает, какая команда лучше, но и демонстрирует важность правильного конфигурирования сетей, а также помогает выявить уязвимости конкретных систем.

Все действия команд в промышленной сети отслеживались нашим решением Kaspersky Industrial CyberSecurity и отображались на одном из экранов, доступных для зрителей.

Победила команда из Южной Кореи, вышедшая вперед в самом начале и лидировавшая на всем протяжении соревнований. Правда, победила по очкам. За семь часов, отведенных командам на взлом, ни одна из команд не смогла решить главной задачи CTF — прорваться в технологическую сеть предприятия-модели. Но, по мнению наших экспертов, победителям не хватило всего 10–15 минут. У настоящих злоумышленников вряд ли будут жесткие ограничения по времени.

Следующие состязания пройдут в 2018 году, анонс, как всегда, можно будет найти здесь.

Автор: Kaspersky_Lab