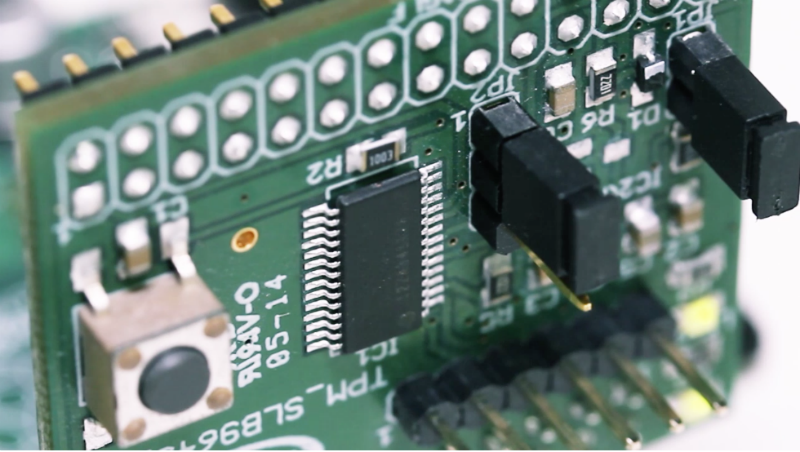

В нашем блоге на Хабре мы уже писали о том, что международная группа ИБ-исследователей обнаружила критическую уязвимость ROCA (Return of Coppersmith’s Attack) в популярной библиотеке шифрования RSA Library v1.02.013 от Infineon. Ошибка CVE-2017-15361 в алгоритме для генерации простых чисел RSA, делает сгенерированные с помощью библиотеки Infineon ключи шифрования подверженными факторизации — это позволяет злоумышленникам раскрывать секретную часть ключа.

И если вскоре после анонса уязвимости исследователи утверждали, что ее использование для массовых атак будет невыгодно злоумышленникам с экономической точки зрения, то теперь другие независимые эксперты Дэниэл Бернштейн (Daniel J. Bernstein) и Таня Лэнж (Tanja Lange) опубликовали детальное исследование, согласно которому, эксплуатация ROCA на практике может оказаться дешевле и проще, чем предполагалось изначально.

Содержащая уязвимость библиотека применяется для обеспечения безопасности национальных ID-карт в нескольких странах, а также во многих популярных программных продуктах, используемых как государственными органами, так и бизнесом.

Изначальные расчеты предполагали, что с помощью CVE-2017-15361 на воссоздание 1024-битного ключа потребуется примерно 97 дней работы процессора, что эквивалентно затратам в $40-$80, а для 2048-битного ключа понадобилось бы 51400 дней и 20000-40000 долларов. Авторы исследования также подсчитали, что взлом 760 тысяч эстонских ID-карт обошелся бы злоумышленникам в 60 млрд евро — по 80 тыс. на одну карту.

Теперь же были представлены доказательства того, что сделать это можно на 5-25% быстрее, а взлом одного ID- будет стоить не дороже 20 тысяч евро — не говоря о том, что взламывать все ID нет смысла, ведь для манипуляции, например, ходом голосования на выборах, достаточно скомпрометировать и 10% карт.

Случаи, подобные выявлению уязвимости ROCA, показывают, что стоимость исправления кода на поздних этапах жизненного цикла программного обеспечения растет по экспоненте. Несмотря на это, опыт проведения аудита безопасности исходного кода в процессе разработки по-прежнему мало распространен. Риск появления программных ошибок, которые могут привести к опасным уязвимостям, существует всегда, поэтому применяется гибкая методика безопасной разработки, ориентированная на качественное тестирование кода на всех этапах жизненного цикла программного обеспечения.

В четверг, 16 ноября в 14:00 состоится бесплатный вебинар Positive Technologies о том, как можно встроить анализ уязвимостей исходного кода в существующий процесс разработки и минимизировать затраты на устранение дефектов, приводящих к появлению уязвимостей. Вебинар будет интересен специалистам, знакомым с процессами разработки и устранения уязвимостей программного кода.

Для участия в вебинаре нужно зарегистрироваться.

Автор: ptsecurity