Зубодробительные уязвимости вроде EthernalBlue или Heartbleed привлекают к себе очень много внимания, подпитывая идею о том, что главное – это своевременный «патчинг» системного ПО. Однако не все помнят о том, что критические дефекты конфигурации встречаются ничуть не реже и далеко не всегда исправляются простой установкой обновлений.

О нескольких таких брешах безопасности хочется сказать особо, поскольку они встречаются у каждого второго (если не первого) заказчика и не исправляются годами.

Письмо от директора

Социальная инженерия является проблемой №1, поскольку плохо купируется традиционными мерами защиты. Научить работников компании с настороженностью относиться к неожиданным электронным письмам возможно, но, когда речь идет об узких специалистах, получающих от различных отправителей десятки писем на дню, сложно рассчитывать на хороший результат.

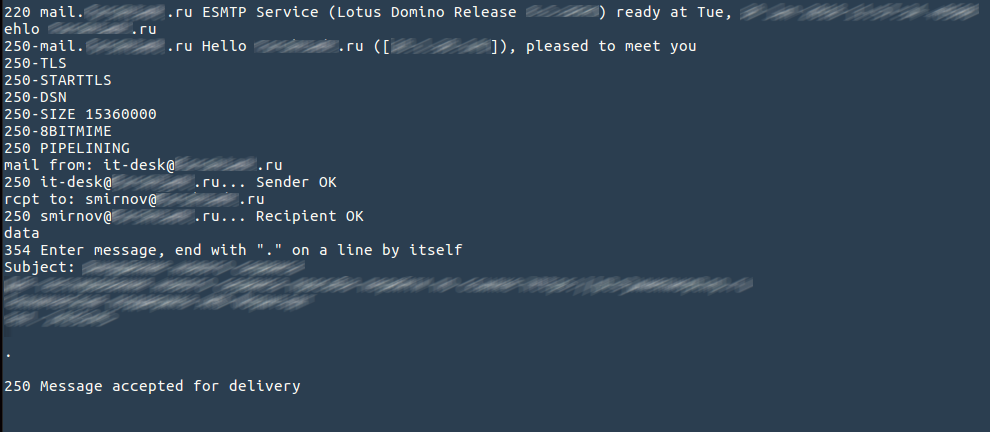

Взгляните на свой SMTP-сервер. С высокой вероятностью он обрабатывает почту без аутентификации отправителя. Речь идет не о почтовом релее, через который вовне рассылаются тонны спама такое уже почти нигде не встречается. Здесь проблема другого рода: кто угодно может подключиться к вашему почтовому серверу извне и без аутентификации отправить письмо любому локальному пользователю. При этом адрес отправителя может быть произвольным – внешним или внутренним. Хотите отправить письмо от имени службы ИТ-поддержки? Нет ничего проще:

Но даже если адрес локального отправителя неизвестен, его можно попытаться подобрать, поскольку в большинстве случаев почтовый сервер проверяет, существует ли локальный пользователь, от имени которого отправляется корреспонденция.

Сценарий атаки тривиален. Эксплуатируя заведомо высокое доверие жертвы к автору письма: злоумышленник вынуждает жертву открыть вложенный файл или перейти по ссылке. Обман антивирусного ПО сегодня является делом техники. Большинство антивирусов уверенно отлавливают файлы, внутри которых содержится код, эксплуатирующий известные уязвимости, и лишь немногим по силам справиться с кастомизированным кодом. Добиться высокой скрытности вредоносного кода можно путем использования обфускаторов и энкрипторов (типа Pyherion), которые «прячут» от аналитических движков подозрительные цепочки инструкций. Для преодоления «песочниц» и других продвинутых поведенческих анализаторов в код добавляются таймеры, устанавливающие задержки, в течение которых запущенный процесс не проявляет никакой активности в системе, и многие другие уловки. Злоумышленники часто оказываются на шаг впереди производителей средств защиты, потому что имеют возможность подготовить и протестировать свой кастомизированный вредонос без всякого риска.

На практике это позволяет в 8 случаях из 10 получить действующий бэкдор на рабочей станции пользователя.

Беззащитная сеть

Хорошо сегментированная сеть со строгими списками доступа встречается на внутренних пентестах достаточно часто. Дополнительные меры защиты административных учетных записей (например, технология LAPS) ограничивают потенциал атак, направленных на извлечение учетных реквизитов из памяти ОС скомпрометированных хостов под управлением ОС Windows. Иногда хосты защищены настолько хорошо, что злоумышленнику остается искать векторы атак на прикладном уровне либо в сетевой инфраструктуре. Последнее обнаруживается пугающе часто. Приведем пример распространённой дыры в безопасности, характерной для сетей, построенных на оборудовании Cisco.

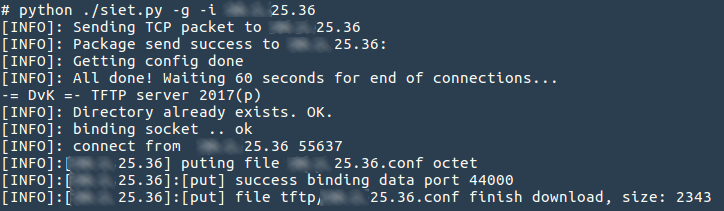

Суть проблемы состоит в том, что присутствующий в большинстве современных коммутаторов Cisco Catalyst сервис Cisco Smart Install (SMI) позволяет без аутентификации изменять конфигурацию устройства. Сервис SMI предназначен для первоначальной настройки сетевых устройств, поэтому он включен по умолчанию на многих моделях коммутаторов. Более того, в ряде случаев его невозможно отключить (например, на Catalyst 6500 Series с версией IOS 15.1(2)SY11, 15.2(1)SY5, 15.2(2)SY3), и единственной мерой защиты является применение ACL.

Проверьте порт 4786/tcp на своем сетевом оборудовании Cisco. С высокой вероятностью вы обнаружите на нем работающий сервис.

Неверно считать SMI рудиментом прошлого – со временем в него добавлялись новые функции. Начиная с версии IOS 15.2 была добавлена возможность запуска пост-инсталляционных скриптов в режиме enable, и это по-прежнему не требовало аутентификации. Процедура выгрузки/загрузки конфигурации доступна на всех версиях IOS.

Благодаря возможности получения и модификации конфигурации сетевого устройства открываются широкие возможности атаки на сеть: начиная с раскрытия административных реквизитов и перехвата сетевого трафика, заканчивая перекраиванием списков доступа и включением в любой VLAN, присутствующий на удаленном коммутаторе. Если сетевое устройство граничит с защищаемым сегментом сети, его захват будет означать проникновение злоумышленника в защищаемый сегмент.

Управлять нельзя запретить

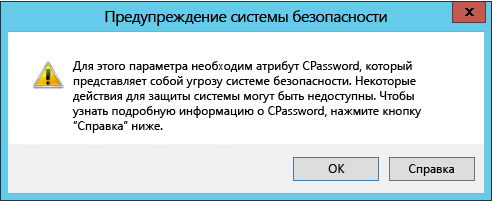

Групповая политика, являющаяся одним из столпов службы каталогов AD, позволяет администраторам реализовывать ряд сценариев настройки, требующих реквизитов учетной записи. Конфигурация таких политик хранится в XML-файлах в директории SYSVOL контроллера домена и доступна всем участникам. Проблема состоит в том, что пароли учетных записей, указанных в политике, хранятся в атрибуте cpassword в зашифрованном виде, при этом ключ шифрования публично известен и не может быть изменен. Таким образом, любой участник домена может получить и расшифровать значение паролей учетных записей, хранящихся в следующих файлах:

- groups.xml

- scheduledtasks.xml

- services.xml

- datasources.xml

Очевидно, что в большинстве случаев хранящиеся таким образом учетные записи имеют административные привилегии.

В 2014 году Microsoft выпустила исправления безопасности KB2928120/KB2961899, запрещающие хранить имена и пароли пользователей в настройке Групповой политики. Однако принудительно отключить или изменить уже существующие политики не решилась. Да, сейчас уже невозможно создать новые параметры Групповой политики, содержащие учетные реквизиты пользователей, однако ранее созданные настройки продолжают действовать, предупреждая при каждом удобном случае администратора домена сообщением вида:

Microsoft предложила администраторам обходные пути и альтернативные способы реализации сценариев настройки домена, однако в большинстве случаев не была услышана.

Резюме

Значительная часть критических проблем безопасности не может быть устранена только лишь установкой патчей. Стандарты конфигурации компонентов информационных систем являются эффективной и дешевой защитной мерой, которой не стоит пренебрегать. В их отсутствие остается уповать лишь на дорогостоящие детектирующие меры: контроль целостности, выявление поведенческих аномалий и подозрительного трафика.

Андрей Захаров, руководитель группы Центра информационной безопасности «Инфосистемы Джет»

Автор: JetHabr