Cisco ASA: пропатчена критическая уязвимость межсетевых экранов

В конце января компания Cisco сообщила [1] о критической уязвимости CVE-2018-0101 [2] в межсетевых экранах Cisco ASA. Она позволяла злоумышленникам удаленно выполнять вредоносный код, проводить DDoS-атаки и перезагружать систему.

На сегодняшний день уязвимость «закрыта».

Мы решили разобраться в ситуации и подробнее взглянуть на вектор атаки.

[3]

[3]

/ Flickr / Horst Gutmann [4] / CC [5]

В чем заключалась уязвимость

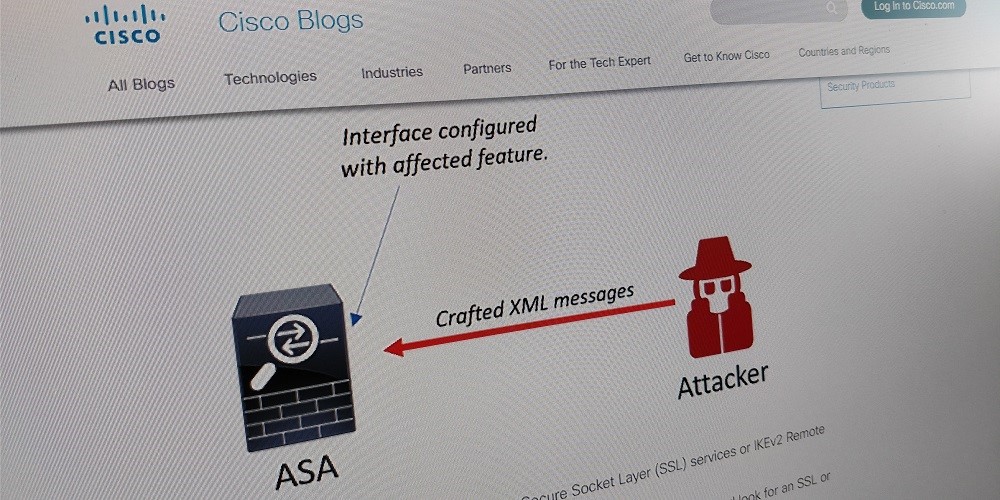

Проблему обнаружил [6] исследователь Седрик Халбронн (Cedric Halbronn) из консалтингового агентства по ИБ NCC Group. Она заключалась в XML-парсере межсетевого экрана Cisco Adaptive Security Appliance и была связана с выделением и освобождением памяти при обработке XML-сообщений.

Хакер мог направить WebVPN-интерфейсу целевого устройства специальным образом модифицированные XML-сообщения, чтобы несколько раз подряд высвободить участок памяти системы. Это приводило к сбою и давало злоумышленнику возможность запускать вредоносный код, менять данные в блоках системной памяти, проводить DDoS-атаки.

Всего уязвимость затронула [7] более десяти решений Cisco, начиная от 3000 Series Industrial Security Appliance и файрволов ASA 5500-X Series Next-Generation до модулей Firepower Security Appliance и Firepower Threat Defense (FTD). Полный список можно найти по ссылке [2].

Еще специалисты Cisco обнаружили 13 уязвимых программных функций ASA.

Среди них AnyConnect IKEv2:

crypto ikev2 enable <interface_name>

webvpn

anyconnect enable

Решение для работы с политиками безопасности Cisco Security Manager:

http server enable <port>

http <remote_ip_address> <remote_subnet_mask> <interface_name>

А также REST API:

rest-api image disk0:/<image name>

rest-api agent

Еще в списке приведены функции Firepower Threat Defense – это активный HTTP Service, AnyConnect SSL VPN и AnyConnect IKEv2.

Заплатки для уязвимости

Уязвимости дали самую высокую оценку в рейтинге критичности CVSS. И как отметили в Cisco, возможности самостоятельно защититься от всех потенциальных угроз у пользователей не было (сохранив функциональность). Можно было лишь ограничить круг доверенных хостов, настроив доступ ASDM с помощью команды CLI:

http <remote_ip_address> <remote_subnet_mask> <interface_name>.

Поэтому компания Cisco в срочном порядке выпустила патчи, которые закрывали уязвимости. Однако несколько дней спустя выяснилось [8], что представленные разработчиками «заплатки» решали не все проблемы.

Компания провела дополнительное расследование и выяснила, что под угрозой находятся большее число решений. При этом первоначальные патчи создавали [8] дополнительную DoS-уязвимость. После этого в компании Cisco поспешили выпустить новую серию обновлений и рекомендовали установить их как можно скорее.

К информации о новых обновлениях некоторые системные администраторы отнеслись без энтузиазма. Первые патчи уже были установлены, а повторный апдейт означал дополнительное время простоя.

Сейчас все обновления доступны в Cisco Software Center [12] во вкладке Products > Security > Firewalls. На текущий момент уязвимость считается полностью закрытой, и, по данным Cisco, её не успели использовать [13] для проведения хакерских атак.

Несколько материалов из корпоративного блога 1cloud:

- Meltdown и Spectre: новогодняя процессорная уязвимость [14]

- Как защитить данные в облаке: опыт 1cloud [15]

- Backup и Snapshot: отличия и применение [16]

- 4 ключевых тренда облачной безопасности [17]

- Как обезопасить Linux-систему: 10 советов [18]

- Немного о безопасности в «облаке»: что делает провайдер [19]

Автор: 1cloud

Источник [20]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/276128

Ссылки в тексте:

[1] сообщила: https://habrahabr.ru/company/pt/blog/348094/

[2] CVE-2018-0101: https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180129-asa1

[3] Image: https://habrahabr.ru/company/1cloud/blog/351908/

[4] Horst Gutmann: https://www.flickr.com/photos/zerok/2389209453/in/faves-142704596@N03/

[5] CC: https://creativecommons.org/licenses/by-sa/2.0/

[6] обнаружил: https://arstechnica.com/information-technology/2018/01/cisco-drops-a-mega-vulnerability-alert-for-vpn-devices/

[7] затронула: https://threatpost.com/cisco-patches-critical-vpn-vulnerability/129694/

[8] выяснилось: https://www.cyberscoop.com/cisco-asa-vulnerability-worse-than-thought/

[9] https://t.co/4faEXJGd7J: https://t.co/4faEXJGd7J

[10] https://t.co/LkgPFwhljq: https://t.co/LkgPFwhljq

[11] February 5, 2018: https://twitter.com/PertoDK/status/960563444771704832?ref_src=twsrc%5Etfw

[12] Cisco Software Center: https://software.cisco.com/download/navigator.html

[13] не успели использовать: https://xakep.ru/2018/01/31/cisco-asa-patch/

[14] Meltdown и Spectre: новогодняя процессорная уязвимость: https://1cloud.ru/blog/uyazvimost-meltdown-spectre?utm_source=habrahabr&utm_medium=cpm&utm_campaign=infosecurity&utm_content=blog

[15] Как защитить данные в облаке: опыт 1cloud: https://1cloud.ru/blog/bezopasnost-dannih-v-oblake?utm_source=habrahabr&utm_medium=cpm&utm_campaign=infosecurity&utm_content=blog

[16] Backup и Snapshot: отличия и применение: https://1cloud.ru/blog/razlichija-backup-i-snapshot?utm_source=habrahabr&utm_medium=cpm&utm_campaign=infosecurity&utm_content=blog

[17] 4 ключевых тренда облачной безопасности: https://1cloud.ru/blog/cloud-safety-trends?utm_source=habrahabr&utm_medium=cpm&utm_campaign=infosecurity&utm_content=blog

[18] Как обезопасить Linux-систему: 10 советов: https://1cloud.ru/blog/linux-server-security-advices?utm_source=habrahabr&utm_medium=cpm&utm_campaign=infosecurity&utm_content=blog

[19] Немного о безопасности в «облаке»: что делает провайдер: https://1cloud.ru/blog/security-cloud?utm_source=habrahabr&utm_medium=cpm&utm_campaign=infosecurity&utm_content=blog

[20] Источник: https://habrahabr.ru/post/351908/?utm_source=habrahabr&utm_medium=rss&utm_campaign=351908

Нажмите здесь для печати.