На тему различий российского и западного менталитетов написана куча текстов, издано немало книг, снято множество фильмов. Ментальное расхождение сквозит буквально во всем, начиная с бытовых нюансов и заканчивая нормотворчеством – в том числе в области применения систем защиты от утечек информации (DLP). Так у нас родилась идея подготовить для наших читателей серию статей-сравнений подходов к защите от утечек на русский и на американский манер.

В первой статье мы сравним сходства и различия в тех рекомендациях российских и зарубежных регуляторов по защите информации, к которым в той или иной степени могут быть применимы системы защиты от утечек. Во второй – расскажем о применимости ключевых DLP-систем по составляющим модулям к мерам защиты ГИС, рекомендуемым ФСТЭК РФ. В третьей рассмотрим тот же перечень систем защиты от утечек на предмет корреляций с рекомендациями американского стандарта NIST US.

Итак, что же нам рекомендуют ФСТЭК РФ и NIST US применительно к защите информации, для обеспечения которой могут быть использованы DLP-системы? Ответ на этот вопрос – под катом.

У нас

В Российской Федерации органом, осуществляющим реализацию государственной политики, а также специальные и контрольные функции в области государственной информационной безопасности, является ФСТЭК (Федеральная служба по техническому и экспортному контролю). Основным регламентирующим документом для ГИС (государственных информационных систем) и ИСПДн (информационных систем персональных данных), согласно приказам №№17, 21 и 31, является методический документ ФСТЭК «Меры защиты информации в государственных информационных системах». Документ описывает методику реализации организационных и технических мер защиты информации в государственных и связанных информационных системах (ИС).

В этом документе прописано, что требования к защите информации зависят от класса защищенности системы. Классов всего четыре – К1, К2, К3, К4, они направлены на обеспечение конфиденциальности, целостности и доступности информации, обрабатываемой в системе. Первый класс (К1) самый высокий, четвертый класс (К4) самый низкий. Класс системы зависит от двух параметров: от уровня значимости обрабатываемой информации и от масштаба информационной системы.

В документе ФСТЭК прописаны меры защиты информации в информационных системах, начиная с идентификации и аутентификации и заканчивая защитой самих ИС, средств и систем связи и передачи данных. Процесс обеспечения информационной безопасности, согласно документу, должен строиться следующим образом:

- определение базового набора мер защиты согласно классу ИС,

- адаптация базового набора мер,

- уточнение мер согласно модели угроз,

- дополнение с учетом иной нормативно-правовой базы в части защиты информации.

У них

В США вопросами регулирования информационной безопасности государственных и коммерческих организаций занимается NIST (National Institute of Standards and Technology) – Национальный институт стандартов и технологий.

С начала 1990-х годов NIST публикует Федеральные стандарты обработки информации (FIPS) и более детальные разъяснения/рекомендации (Special Publications) в области информационной безопасности. К системам предотвращения утечек данных применима одна из публикаций данной категории – SP 800-53 rev. 5 «Security and Privacy Controls for Information Systems and Organizations» («Контроль безопасности и конфиденциальности информационных систем и организаций»). Этот документ пока не утвержден, но уже закрыт для обсуждения. Предварительный текст документа будет опубликован весной 2019 г., а окончательный – летом 2019 г.

Несмотря на то, что по своей структуре документы отличаются, подход к обеспечению информационной безопасности, прописанный в них, во многом схож. При этом в американском стандарте заметен уклон в сторону консалтинга:

- Раздел базового управления.

- Дополнительные руководящие указания.

- Улучшение элементов базового управления.

- Связанные элементы управления.

- Раздел ссылок на иную нормативно-правовую базу, применимую к элементу управления или позволяющую улучшить данный элемент.

Категорирование информационных систем по классам регламентируется другим документом – FIPS 199. Подход к классификации, как и в рекомендациях ФСТЭК, строится на основе классической триады «Конфиденциальность – Целостность – Доступность». Максимальная критичность определяется, исходя из потенциально наивысшего воздействия на ИС одного из элементов триады.

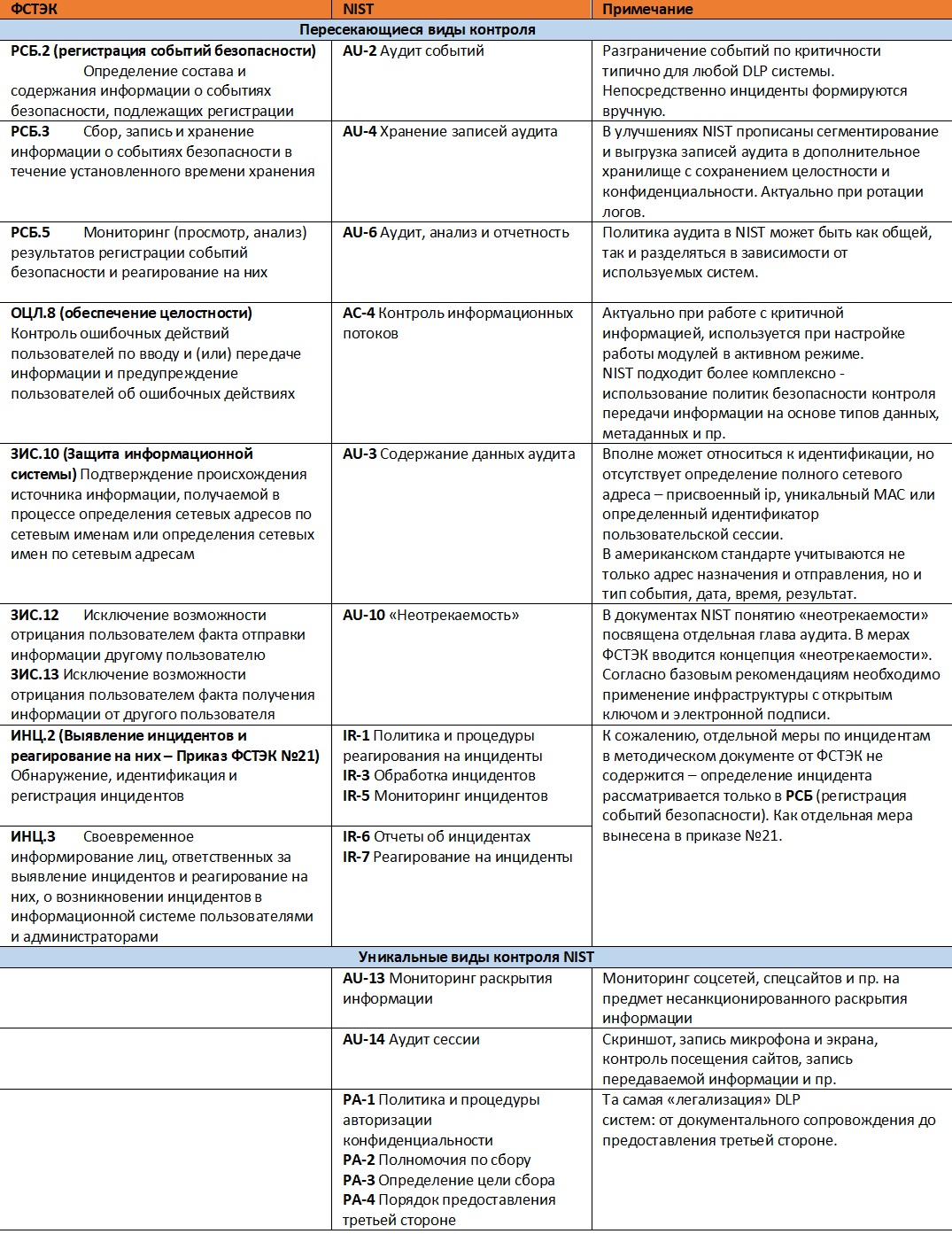

Итак, выделим непосредственно те меры и указания, которые можно отнести к средствам предотвращения утечек данных (см. таблицу ниже).

Сравнительная таблица рекомендаций ФСТЭК и NIST

Как видно из таблицы, базовые рекомендации NIST носят более высокоуровневый характер. Стоит отметить, однако, что в американских стандартах присутствуют прямые указания на использование систем предотвращения утечек данных, в том числе и отдельная глава, посвященная «легализации» подобного рода систем, где прописаны все необходимые меры, от юридических процедур и разработки политики ИБ, назначения ответственных и до контроля обмена информацией с третьей стороной.

Американский стандарт допускает использование для аутентификации в информационных системах персональных мобильных устройств с применением механизма временной блокировки и/или стойкого шифрования. Но несмотря на всю «продвинутость», в документе не сказано, каким образом следует регламентировать использование данных устройств для идентификации в системах предотвращения утечек данных.

В дальнейшем, в связи с широким распространением DLP-систем и ростом числа выявленных инцидентов будет увеличиваться и количество судебных разбирательств. В такой ситуации просто «легализации» не достаточно – нужна доказательная база, а она не может существовать без «неотрекаемости». В NIST этому посвящена отдельная глава аудита – AU-10, где дано определение этого понятия. В дополнительных рекомендациях по усилению описана процедура обеспечения «неотрекаемости» при создании, отправке и получении информации:

- Сбор необходимой информации о пользователе и идентификация в информационной системе.

- Валидация – подтверждение подлинности идентификатора и личности.

- Ведение жизненного цикла – непрерывный процесс сбора сведений и проверки прав на соответствие согласно выполняемым действиям.

- Проверка неизменности / модификации информации перед передачей и обработкой. Например, путем использования контрольной суммы.

- Применение электронной подписи.

В рекомендациях ФСТЭК процедура обеспечения «неотрекаемости» подробно не описана, хотя в требованиях усиления ИАФ.7 (идентификация и аутентификация объектов файловой системы) указана необходимость «использования свидетельств подлинности». Возможно в дальнейшем регулятор подробнее рассмотрит меры, которые целесообразно применять для обеспечения «неотрекаемости».

Что можно позаимствовать

На наш взгляд, полезными рекомендациями американского стандарта являются:

- целесообразность применения средств идентификации/аутентификации, дальнейшей защиты учетных записей и передаваемой информации в рамках процедуры обеспечения «неотрекаемости». В российский стандарт можно включить такие рекомендации в каком-либо явном и упрощенном виде без использования квалифицированной электронной подписи согласно ФЗ №63.

- регламентирование механизма «легализации» DLP, начиная с документального сопровождения и заканчивая предоставлением информации третьей стороне.

Возможно, в будущем эти рекомендации найдут отражение и в отечественных стандартах.

Автор: SolarSecurity