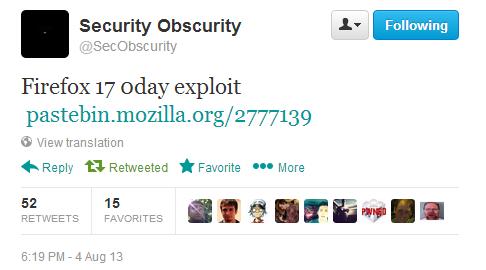

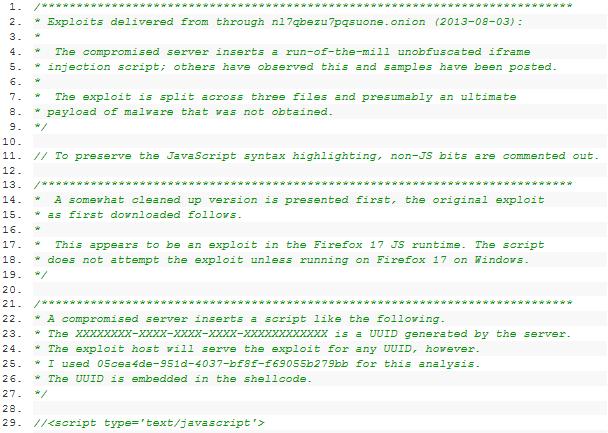

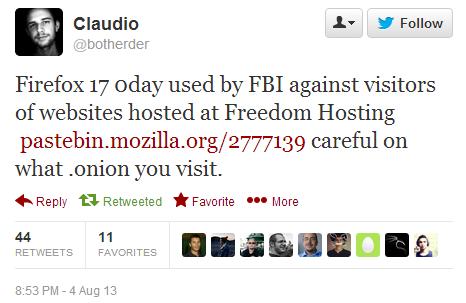

Как уже отмечалось в предыдущем посте, посвященном аресту основателя Freedom Hosting, некоторые веб-сайты доменов .onion (Tor-домены), располагающиеся на у «Freedom Hosting» подверглись атаке. Речь идет о компрометации ПО веб-серверов, которые внедряют специальный IFRAME к веб-страницам. После открытия такой страницы и активации IFRAME, пользователь перенаправляется на набор эксплойтов, где ему доставляется специальный JavaScript (heap spraying exploit), эксплуатирующий незакрытую уязвимость в браузере Mozilla Firefox версии 17 (которая является актуальной для Tor Browser Bundle). Вредоносный скрипт описан здесь.

https://blog.torproject.org/blog/hidden-services-current-events-and-freedom-hosting

The person, or persons, who run Freedom Hosting are in no way affiliated or connected to The Tor Project, Inc., the organization coordinating the development of the Tor software and research. In the past, adversarial organizations have skipped trying to break Tor hidden services and instead attacked the software running at the server behind the dot onion address. Exploits for PHP, Apache, MySQL, and other software are far more common than exploits for Tor. The current news indicates that someone has exploited the software behind Freedom Hosting. From what is known so far, the breach was used to configure the server in a way that it injects some sort of javascript exploit in the web pages delivered to users. This exploit is used to load a malware payload to infect user's computers. The malware payload could be trying to exploit potential bugs in Firefox 17 ESR, on which our Tor Browser is based. We're investigating these bugs and will fix them if we can.

Для связи IFRAME с веб-страницей набора эксплойтов используется специальный UUID, который присваивается «клиенту», которому был отправлен IFRAME.

Следует отметить, что после совершенного рейда на серверы «Freedom Hosting», ФБР оставили сайты с контентом для педофилов в рабочем режиме, чтобы идентифицировать как можно больше его пользователей. Несмотря на то, что подобные ресурсы используют .onion домены (т. е.домены сети Tor и их физическое расположение установить очень трудно), специалисты вычислили расположение серверов хостинговой компании. В js-эксплойте были найдены артефакты, подтверждающие использование серверов ФБР в этой атаке.

Автор: esetnod32