Беспроводные точки доступа часто являются головной болью администраторов корпоративных сетей. В основном речь идет о безопасности и удобстве; пользователям придётся запоминать пароли от точек (и кто им запретит сообщить пароль знакомому?). И чем больше точек, тем больше проблем. Но и заставлять пользователей сидеть с воткнутой в ноутбук витой парой — тоже неправильно. Поскольку в сети используется Active Directory и у каждого пользователя есть учетная запись, уместно будет для аутентификации эти учетные записи и использовать.

Сегодня я хочу рассказать об использовании стандарта 802.1x и RADIUS сервера для настройки аутентификации клиентов по доменным учетным записям.

Немного теории

О RADIUS и IEEE 802.1x написано много, но из-за огромного количества опций поначалу разобраться в настройке всего этого довольно сложно.

Важно знать, что в процессе участвуют 3 сущности:

- Supplicant — это клиентский ноутбук, который связывается с точкой. В терминологии NPS сабж фигурирует как Access Client, что порождает некоторую путаницу

- Client или Authenticator — это наша точка доступа или, в случае с проводной сетью, управляемый коммутатор

- AAA Server — собственно, сервер аутентификации. У нас это будет Network Policy Server (NPS)

В процессе аутентификации supplicant связывается с клиентом по протоколу EAP (в это время разрешен только EAP трафик), после чего клиент связывается с сервером ААА по протоколу RADIUS, сначала проходит аутентификацию сам, как клиент (при помощи заранее заданного на клиенте и сервере пароля), после чего передает данные саппликанта, получает ответ и, соответственно, пускает или не пускает клиента в сеть. На самом деле там ещё используется challenge и информация шифруется, но это мы сейчас подробно рассматривать не будем. Важно то, что саппликант и сервер не общаются напрямую, а только через клиента.

Соответственно, основная настройка будет производиться на сервере. На точке (клиенте) надо всего лишь выбрать вид аутентификации (802.1x), IP адрес и порт сервера, и пароль (shared secret). Саппликантов разных много и особой сложности в настройке нет, скажу только, что в используемых у нас Win XP и 7 вполне нормально работают встроенные саппликанты.

Настраиваем ААА сервер

Вот мы вбили нужные настройки на беспроводной точке, подняли сервер (у нас это Win 2008 R2), на нём роль NPS. Но для начала надо выписать сертификат нашему RADIUS серверу. Дело в том, что иначе PEAP аутентификация не будет работать. Если в вашей сети еще нет сервера служб сертификатов AD, процесс его настройки и выдачи сертификата описан на technet.

Собственно, настраиваем RADIUS

Открываем консоль NPS, заходим во вкладку Clients, создаем клиента. Здесь всё интуитивно понятно — IP адрес беспроводной точки, имя клиента, пароль (такой же, как и на точке).

Далее нас интересует вкладка Policies и два её пункта:

Connection Request Policies

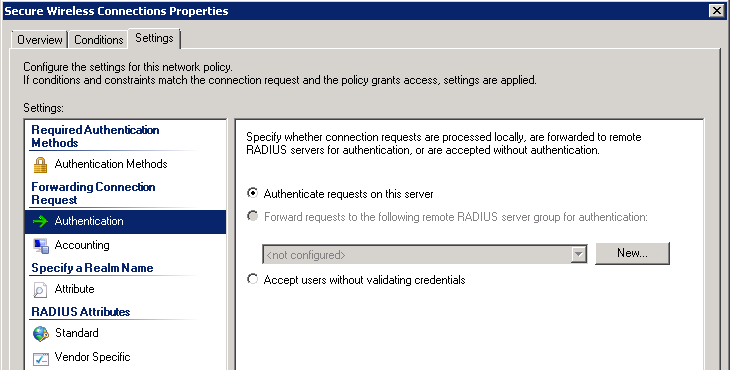

Здесь настраиваются действия NPS, когда к нему обращаются с данными о саппликанте. Опций немного — саппликанта, попадающего под выбранные нами условия можно или пропускать без дальнейшей проверки, или перенаправлять на другой ААА сервер, или же аутентифицировать на нашем сервере, в последнем случае происходит переход к политикам вкладки Network Policies.

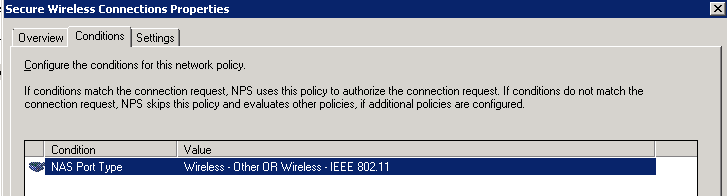

Запускаем мастер создания политики, выбираем на вкладке Conditions условие NAS Port Type значение Wireless — Other OR Wireless — IEEE 802.11, Settings --> Authentication --> Authenticate requests on this server.

На всякий случай отмечу, что политик может быть много — саппликант проверяется на соответствие им по порядку сверху вниз, пока не подойдет к условиям хотя бы одной и тогда к нему применяется соответствующее действие, в противном случае запрос отвергается. Впрочем, кому приходилось настраивать какие либо файрволлы или acl, скажет, что и так всё очевидно.

Network Policies

Здесь мы уже настраиваем, кого и как будет аутентифицировать. Создаем политику аналогично connection request, на вкладке Conditions кроме NAS Port Type выбираем доменную группу, в которой и будут находиться пользователи, получающие доступ к беспроводным точкам доступа.

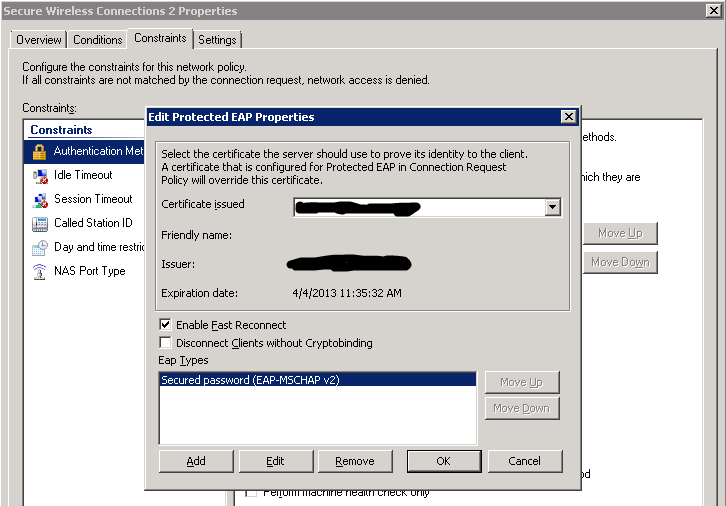

Далее, на вкладке Constraints выбираем Authentication Methods --> PEAP, в настройках этого самого PEAP выбираем тот сертификат, который мы ранее выписали RADIUS серверу и авторизацию по паролю EAP-MSCHAPv2.

Вот и всё. Остаётся настроить беспроводные точки и клиентские ноутбуки. Есть нюанс в том, что пользователю надо получить доступ в сеть перед авторизацией в домене и применением политик, но саппликанты могут запоминать данные и авторизовываться автоматически.

Ссылки

Автор: Levor