На днях в Сети появилось сразу несколько публикаций, тема которых — скрытый способ идентификации пользователей посещаемыми сайтами. Этот способ весьма сложно, если вообще возможно, заблокировать стандартными методами, типа блокированием куков либо установкой AddBlock или сходных плагинов.

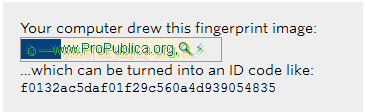

При этом такой способ идентификации уже обнаружен на 5% самых популярных сайтов мира, включая WhiteHouse.gov и YouPorn.com. Сам метод достаточно понятный: при заходе на какой-либо сайт, с установленным кодом отслеживания пользователя, такой ресурс запрашивает у браузера пользователя отрисовку скрытого изображения. Поскольку любой ПК уникален (свой набор «железа», свойства аппаратного обеспечения, набор ПО и прочее), то и отрисованное изображение — уникально.

Отрисованное изображение можно использовать в качестве «отпечатка пальца», с присвоенным устройству уникальным идентификатором. Ну, а дальше, как говорится, уже дело техники — отслеживать ПК с присвоенным идентификатором и действия владельца этого ПК в Сети несложно. При этом, как уже говорилось выше, стандартными методами заблокировать подобный способ идентификации практически невозможно.

Отрисованное изображение можно использовать в качестве «отпечатка пальца», с присвоенным устройству уникальным идентификатором. Ну, а дальше, как говорится, уже дело техники — отслеживать ПК с присвоенным идентификатором и действия владельца этого ПК в Сети несложно. При этом, как уже говорилось выше, стандартными методами заблокировать подобный способ идентификации практически невозможно.

Исследователи выяснили, что код с идентификатором использовался на сайтах, которые сотрудничали с компанией AddThis. Как выяснилось, такой код установлен на 5% 100 тысяч топовых сайтов. Большинство «зараженных» сайтов использовали инструменты AddThis для социального взаимодействия, набор плагинов, где и был встроен участок с инструкцией для браузера по отрисовке изображения.

Все это не является чем-то очень новым, о подобных методах идентификации пользователей заявляли еще 2012 году, исследователи из Калифорнийского Университета.

В июне разработчики Tor Project даже добавили в свой браузерфункцию уведомления пользователя о том, что какой-либо сайт пытается использовать описанный метод идентификации. На данный момент ни одна другая компания-разработчик браузеров не предложила аналогичного инструмента.

Кстати, годом ранее российский разработчик Валентин Васильев выложил в Сеть свой код с подобным методом идентификации пользователя (сам он, в свою очередь, использовал открытые наработки сторонних программистов). По словам Васильева, точность идентификации с использованием отрисовки скрытого изображения — около 90%. При этом мобильные устройства мало совместимы с таким методом.

Представители AddThis, насколько можно судить, доработали проект Васильева, и решили опробовать собственный код, разместив его в своем социальном плагине. По словам представителей компании, все это использовалось не по злому умыслу, а в качестве изучения возможности заменить куки чем-то другим. А сайты, на которых размещался код AddThis, не уведомлялись о наличии участка с инструментом идентификации, чтобы результаты теста «в полевых условиях» были максимально реальными.

Кроме того, AddThis сообщили, что данные уже идентифицированных пользователей не использовались в каких-либо целях, кроме уже указанного изучения возможности замены cookies альтернативными инструментами.

Via propublica

Автор: marks