5 января 2015 года состоялся релиз версии 1.1 Kali NetHunter — платформы для pentest-ов для мобильных устройств Nexus и OnePlus.

Кратко опишу новые возможности и преимущества NetHunter и пошагово расскажу, как установить Kali NetHunter на Nexus 5.

Тем, кому интересно, прошу под кат.

В версии 1.1 появилась поддержка OnePlus One и появилась полноценная поддержка Nexus 4. Также была сильно доработана поддержка BackDoor Factory, которая при использовании BDF Proxy и комбинировании MANA позволяет на лету встраивать код в двоичные файлы, скачиваемые клиентами беспроводных сетей по HTTP.

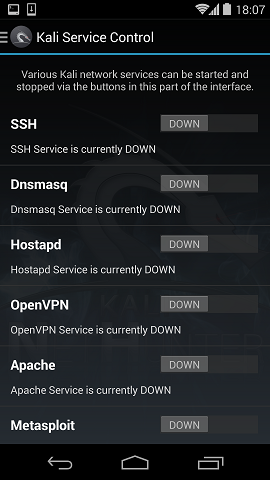

Появилось новое приложение Kali Service Control для управления сервисами, которое гораздо удобней веб-интерфейса в прошлых версиях.

Появились новые поддерживаемые языки для HID-атак, но русского все равно нет. Обновился и установщик для Windows, который является самым простым способом установить NetHunter. Можно скачать отсюда. Устанавливайте, тестируйте, радуйтесь!

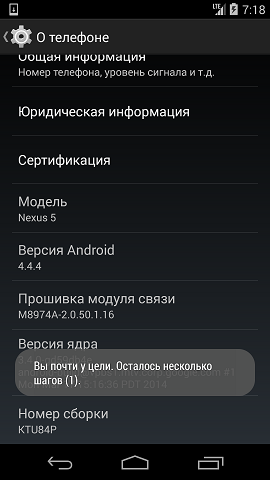

ВНИМАНИЕ! Для установки NetHunter необходим Android версии не выше 4.4.4 С 5.0 и 5.0.1 установить не получилось.

Для тех, кто использует linux, пошагово процесс установки:

Шаг 1. Начнем с того, что необходимо скачать recovery-образ для нашего телефона отсюда.

Шаг 2. Далее необходимо разблокировать бутлоадер и получить root-права на систему.

Включаем возможности для разработчика. Заходим в «Настойки» -> «О телефоне» и нажимаем несколько раз на «Номер сборки», пока на экране не появится надпись «Вы стали разработчиком». Теперь необходимо установить Android SDK. Если вы не знаете, как это сделать, можно прочитать здесь. Просто SDK будет достаточно. Так как нам необходимы adb и fastboot.

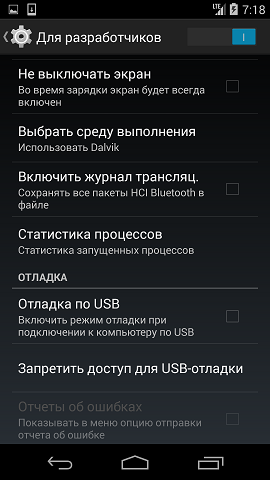

Далее переходим в «Настройка» -> «Для разработчиков» и ставим галочку на «Отладка по USB». Когда нам покажет цифровой отпечаток RSA, ставим галочку и нажимаем ОК.

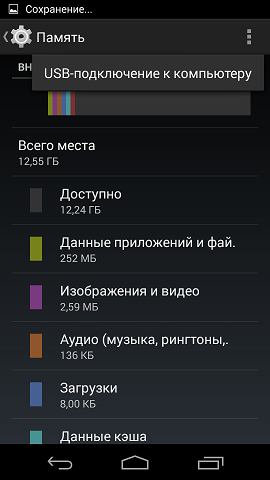

Необходимо отключить MTP. Для этого переходим в «Настройка» -> «Память» -> «USB-подключение к компьютеру» и снимаем галочку с MTP.

Логинимся в систему под root-ом и настраиваем переменные окружения так, чтобы adb и fastboot были видны.

root@linux:~#adb devices

List of devices attached

0a6088af device

Что-то подобное должно появиться при вводе adb devices.

root@linux:~# wget -q -O twrp-recovery.img http://techerrata.com/file/twrp2/hammerhead/openrecovery-twrp-2.8.3.0-hammerhead.img

root@linux:~# wget -q -O cf-auto-root.zip http://download.chainfire.eu/363/CF-Root1/CF-Auto-Root-hammerhead-hammerhead-nexus5.zip?retrieve_file=1

root@linux:~# unzip cf-auto-root.zip

Далее скачиваем TWRP для Nexus 5 — это кастомный recovery-модуль от TeamWin и CF Auto Root для получения root-прав. Разархивируем cf-auto-root.zip.

root@linux:~#adb reboot bootloader

Затем командой adb reboot bootloader перезагружаем телефон в режим бутлоадера. Появится экран с зеленым андроидом с открытой крышечкой.

root@linux:~#fastboot oem unlock

(bootloader) Unlocking bootloader...

(bootloader) erasing userdata...

(bootloader) erasing userdata done

(bootloader) erasing cache...

(bootloader) erasing cache done

(bootloader) Unlocking bootloader done!

OKAY [ 80.961s]

finished. total time: 80.961s

Разблокируем бутлоадер командой fastboot oem unlock. На экране появится меню выбора Yes/No. С помощью качельки клавиш громкости можно перемещаться по ней. Выбираем Yes и кнопкой включения/выключения подтверждаем. В командной строке появится что-то похожее как показано выше. Бутлоадер разблокирован.

root@linux:~#fastboot flash recovery openrecovery-twrp-2.8.3.0-hammerhead.img

sending 'recovery' (7878 KB)...

OKAY [ 0.673s]

writing 'recovery'...

OKAY [ 0.302s]

finished. total time: 0.975s

Перепрошиваем recovery-модуль командой fastboot flash recovery. В командной строке появится что-то похожее как показано выше. Recovery-модуль заменен.

root@linux:~#chmod 755 root-linux.sh

root@linux:~#./root-linux.sh

----- CF-Auto-Root-deb-razorg-nexus -----

Please make sure your device is in bootloader/fastboot mode before continuing.

***WARNING*** ALL YOUR DATA *MAY* BE WIPED ! ***WARNING***

We are going to run the OEM UNLOCK command on your device. If your device

was not previously unlocked, this will wipe all your data !

After the unlock, CF-Auto-Root will boot. You should see a big red Android

on your device's screen.

You may need to enter your administrator password to continue.

Press Ctrl+C to cancel !

Press ENTER to continue

... INFOThe bootloader is already unlocked!

OKAY

downloading 'boot.img'... OKAY

booting... OKAY

It may take a minute or so for the red Android to appear. If it doesn't show up

at all, there may be a problem.

Press ENTER to continue

Далее из архива CF Auto Root находим bash-скрпит root-linux.sh, ставим ему соответствующие права(chmod 755) и запускаем, как показано выше. Вывод в командной строке будет несколько иным, так как бутлоадер мы уже разблокировали. На экране телефона появится красный андроид с пиратской повязкой на одном глазу и будет вывод программы SuperSU, которая нам даст root-права.

После того как телефон перезагрузится возможно понадобится заново включить режим «Для разработчика» как описано выше, но мне это не понадобилось.

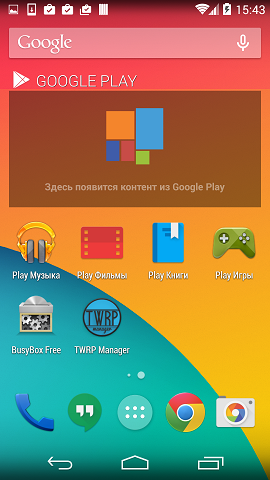

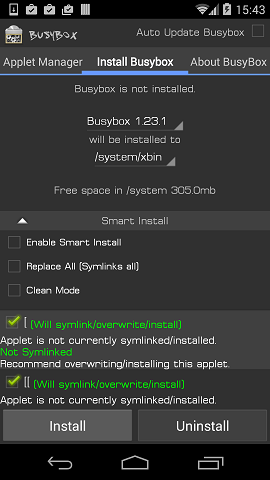

Шаг 3. Устанавливаем BusyBox и TWRP Manager

Запускаем BusyBox, дожидаемся когда закончится процесс сбора информации (Gathering Information) и нажимаем Install. Без обработки этой программы образ NetHunter-а установится, но не запустится и пойдет бесконечный цикл перезагрузок. То же самое происходит когда все операции производятся на системе с Android 5.0 и выше.

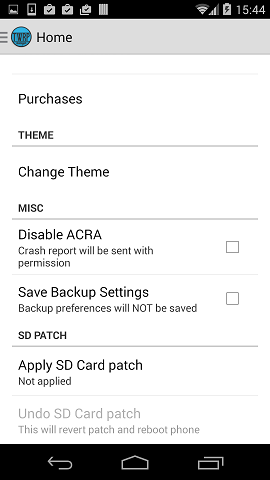

Запускаем TWRP Manager и выполняем Apply SD Card patch. Телефон перезагрузится.

root@linux:~#adb push kali_linux_nethunter_1.10_hammerhead_kitkat.zip /sdcard/

Шаг 4. С помощью команды adb push отправляем в память телефона, скачанный в первом шаге, образ NetHunter-а. Если кто не знал, таким способом в Android можно отправлять большие файлы. С какой-то версии Android перестал принимать большие файлы по MTP, а adb push работает.

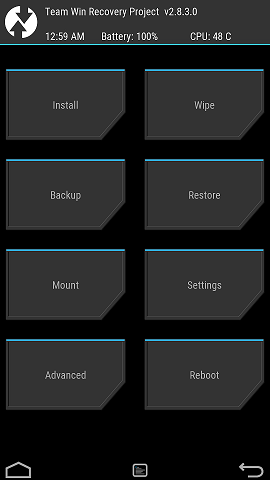

root@linux:~#adb reboot recovery

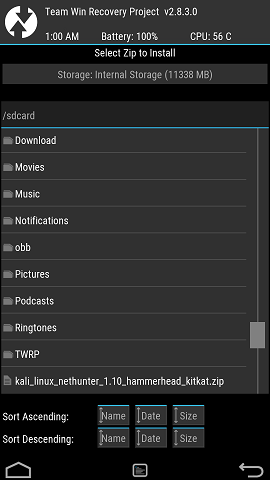

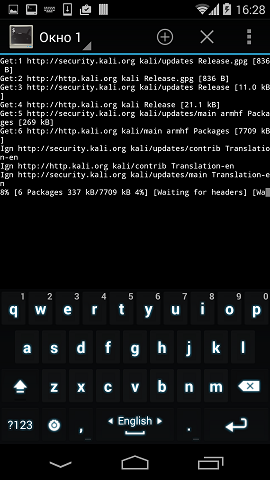

Далее с помощью TWRP Manager или командой adb reboot recovery перезагружаем телефон в recovery-режим. Запустится TWRP как показано выше. Нажимаем кнопку Install.

Выбираем наш образ kali_linux_nethunter_1.10_hammerhead_kitkat.zip.

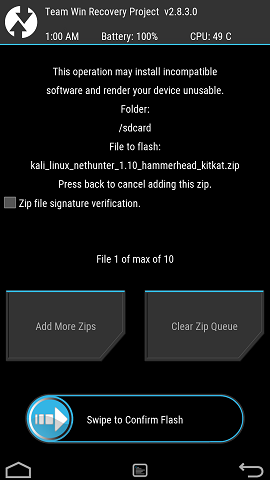

Шаг 5. Проводим по экрану чтобы записать образ.

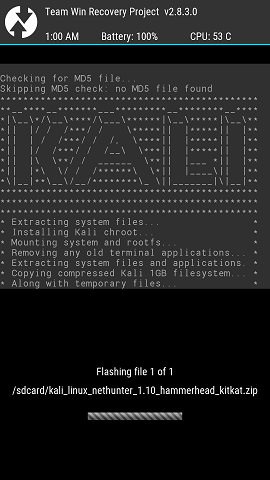

Запустится запись образа, продлится около 20 минут.

После этого телефон перезагрузится в уже готовую систему с NetHunter-ом.

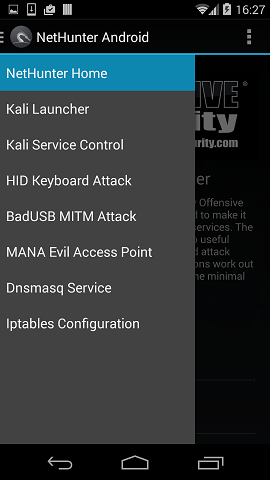

Можно теперь запустить приложение NetHunter-а и запустить обновление модулей.

На этом, по идее, все. Вы можете дополнительно провести свои настройки, но это уже индивидуально.

Для тех, кто работает на Kali Linux, и тех, у кого стоит прошивка Android 5.0 и выше, я записал видеоролик с подробными описаниями:

Автор: ooby