Среди набора патчей, которые сегодня выпустила компания Microsoft, выделяется один интересный фикс под номером MS15-011. Этот патч закрывает уязвимость в алгоритме работы Active Directory, которая была обнаружена ещё в январе 2014 года работниками компании JAS Global Advisors. Всё это время существование бага, названного JASBUG, держалось в секрете. Интересно, что эта уязвимость была и в самой первой версии Active Directory, появившейся аж в 2000 году.

Active Directory – это система, позволяющая администраторам проводить настройку компьютеров пользователей, находящихся в их сети. Компьютеры принимают команды от сервера и выполняют их. Уязвимость была в алгоритме обработки DNS. Компьютер пользователя теоретически при помощи атаки вида «man-in-the-middle» мог быть обманут таким образом, что вместо корпоративного сервера он стал бы принимать команды от ложного сервера, поднятого хакером.

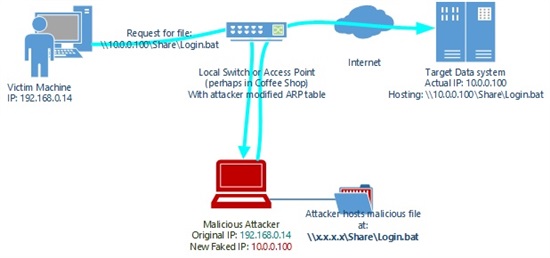

В записи в своём блоге Microsoft подробно описала возможную технологию атаки:

1. Хакер, исследуя трафик, проходящий через свитч, обнаруживает что некий компьютер пытается скачать файл, находящийся по UNC адресу \10.0.0.100ShareLogin.bat

2. На компьютере хакера делается ресурс с общим доступом с тем же именем: \*ShareLogin.bat. Естественно, в файле Login.bat содержатся команды, нужные хакеру

3. Хакер изменяет таблицу APR свитча, и трафик, направленный на сервер 10.0.0.100, теперь идёт на его компьютер

4. Компьютер-жертва, обращаясь за файлом, получает его не с сервера, а с компьютера хакера

Microsoft поясняет, что поскольку уязвимость содержалась в самой технологии работы Active Directory, администраторам необходимо для обеспечения дальнейшей безопасности ознакомиться с инструкцией по этому патчу. Также объявлено, что для Windows Server 2003, который компания будет поддерживать до лета этого года, патч выпущен не будет.

Автор: SLY_G