Microsoft обновила свои продукты, выпустив три обновления со статусом Critical и шесть Important. Исправлению подверглись продукты Windows, Internet Explorer, Office, и Server software, для них было исправлено 56 уязвимостей, причем в IE была исправлена 41 уязвимость (MS15-009). Это максимальное количество уязвимостей, которые были закрыты для этого браузера за последние несколько лет. Большинство из этих уязвимостей относятся к типу Remote Code Execution и могут быть использованы атакующими для проведения атак drive-by download. Одна из закрытых в IE уязвимостей (CVE-2015-0071) используется злоумышленниками в направленных атаках для обхода механизма безопасности ASLR.

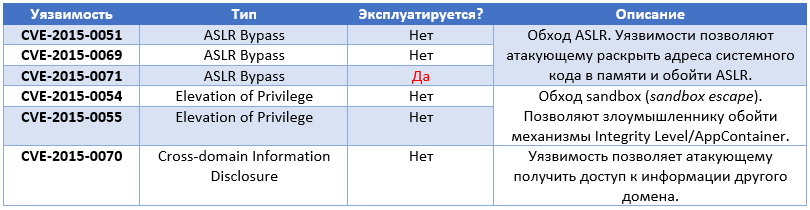

Обновление MS15-009 исправляет 41 уязвимость в IE 6-11. Большинство исправленных уязвимостей имеют тип Remote Code Execution (RCE) и могут использоваться злоумышленниками для установки вредоносных программ с использованием специальным образом сформированной веб-страницы. Исключение составляют следующие уязвимости.

Уязвимости обхода ASLR могут использоваться злоумышленниками только совместно с другими RCE-уязвимостями в IE и делают эксплойт более надежным в работе, обеспечивая его информацией об адресах в памяти. Critical. Exploitation detected.

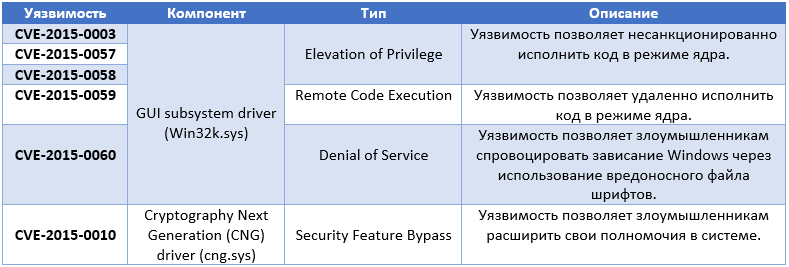

Обновление MS15-010 исправляет шесть уязвимостей различного типа в драйверах режима ядра (Windows 2003 Server — 8.1 / RT 8.1).

Уязвимость CVE-2015-0059 очень опасна, поскольку позволяет злоумышленникам удаленно исполнить код в режиме ядра. Для это на ресурсе в сети может быть размещен специальным образом сформированный файл шрифтов. Эксплуатация такой уязвимости позволить выполнить шелл-код из файла шрифтов напрямую в режиме ядра (user mode restrictions bypass). Critical. Exploitation Less Likely.

Обновление MS15-011 исправляет одну уязвимость CVE-2015-0008 типа Remoe Code Execution в механизме Group Policy (Групповая политика). С использованием уязвимости атакующий может удаленно исполнить код в уязвимой системе путем заманивания пользователя на вредоносный веб-сайт в сети, которая находится под контролем атакующих. Critical. Exploitation More Likely.

Обновление MS15-012 исправляет три уязвимости во всех поддерживаемых версиях Office 2007-2010-2013. Уязвимости в Word & Excel позволяют атакующим удаленно исполнить свой код через специальным образом сформированный документ Office. Для эксплуатации уязвимости, такой документ может быть отправлен жертве во вложении электронной почты. Important. Exploitation More Likely.

Обновление MS15-013 исправляет одну уязвимость типа Security Feature Bypass (SFB) CVE-2014-6362 (use-after-free) во всех поддерживаемых версиях Office. Уязвимость позволяет атакующим обходить ASLR (ASLR bypass) и разрабатывать более стабильные эксплойты для удаленного исполнения кода через Office или IE. Для новейшей версии Office 2013 обновлению подлежат Otkloadr_msosec.dll (x64), Msosec.dll, Msvcr71.dll, Otkloadr.dll. Important. Exploitation More Likely.

Обновление MS15-014 исправляет одну уязвимость CVE-2015-0009 типа SFB в компоненте Group Policy (Windows 2003 Server — 8.1 / RT 8.1). Используя механизм атаки Man-in-the-Middle злоумышленник может скомпрометировать контроллер домена. Important. Exploitation Less Likely.

Обновление MS15-015 исправляет одну уязвимость CVE-2015-0062 типа Elevation of Privilege в ядре Windows (ntoskrnl.exe & hal.dll). Атакующий может повысить свои привилегии в системе из-за недоработки в функции создания процессов (WIndows 7 — Windows 8.1 / RT 8.1). Important. Exploitation Less Likely.

Обновление MS15-016 исправляет одну уязвимость CVE-2015-0061 типа Information Disclosure в компоненте обработки графических TIFF файлов в Windows 2003 Server — 8.1 / RT 8.1. Атакующий может несанкционированно получить доступ к информации пользователя (клиента) при размещении на веб-ресурсе специальным образом сформированного TIFF-файла. Important. Exploitation Less Likely.

Обновление MS15-017 исправляет одну уязвимость CVE-2015-0012 типа Elevation of Privilege в компоненте Virtual Machine Manager (VMM) для System Center Virtual Machine Manager. Используяю уязвимость атакующий может поднять свои привилегии в системе до уровня SYSTEM. Important. Exploitation Less Likely.

0 — Exploitation Detected

Уязвимость эксплуатируется in-the-wild. Т. е. установлен факт использования злоумышленниками эксплойта к этой уязвимости для успешной атаки на пользователей. Наивысший индекс опасности.

1 — Exploitation More Likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 — Exploitation Less Likely

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 — Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

be secure.

Автор: esetnod32