16 и 17 февраля в Канкуне (это в Мексике) прошла четвертая ежегодная конференция Kaspersky Security Analyst Summit. Это очень важное для «Лаборатории Касперского» мероприятие, где мы делимся своими исследованиями и приглашаем выступать коллег из других компаний индустрии инфобезопасности. Две наших презентации уже успели обсудить на Хабре: исследования The Equation APT и Carbanak привлекли немало внимания (спасибо, с удовольствием почитали комменты, готовы ответить на вопросы тут). В этом посте — краткий отчет о презентациях исследований Carbanak, The Equation и о деятельности еще одной, ранее неизвестной группы, названной нами Desert Falcons. Все три — со ссылками на подробные отчеты наших исследователей на сайте Securelist. Ну и несколько фотографий. Важно: почти все выступления чуть позже будут доступны в видеозаписи, их мы выложим отдельным постом.

16 и 17 февраля в Канкуне (это в Мексике) прошла четвертая ежегодная конференция Kaspersky Security Analyst Summit. Это очень важное для «Лаборатории Касперского» мероприятие, где мы делимся своими исследованиями и приглашаем выступать коллег из других компаний индустрии инфобезопасности. Две наших презентации уже успели обсудить на Хабре: исследования The Equation APT и Carbanak привлекли немало внимания (спасибо, с удовольствием почитали комменты, готовы ответить на вопросы тут). В этом посте — краткий отчет о презентациях исследований Carbanak, The Equation и о деятельности еще одной, ранее неизвестной группы, названной нами Desert Falcons. Все три — со ссылками на подробные отчеты наших исследователей на сайте Securelist. Ну и несколько фотографий. Важно: почти все выступления чуть позже будут доступны в видеозаписи, их мы выложим отдельным постом.

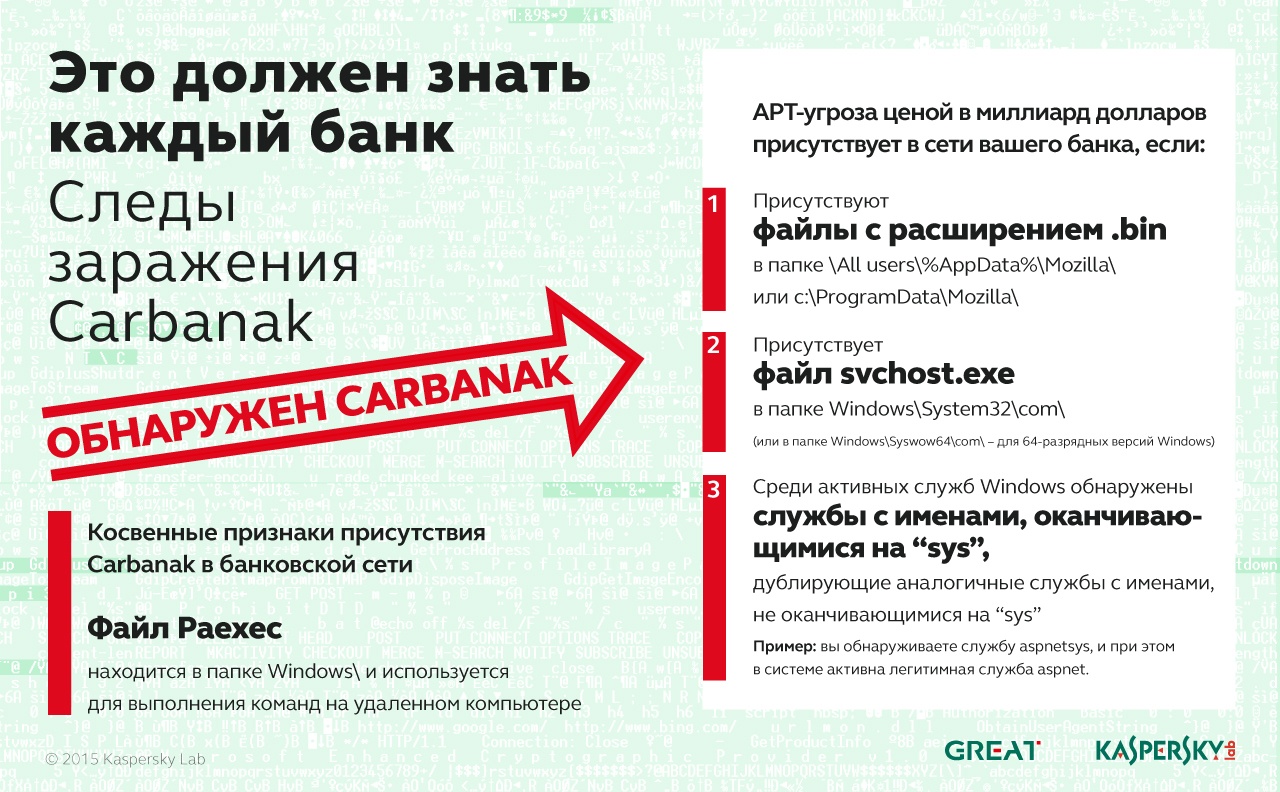

Carbanak. Великое ограбление.

Статья на Securelist (rus). Полная версия отчета с техническими подробностями (eng). Indicators of compromise (формат .IOC).

В обсуждениях к этому посту наибольшее внимание было уделено взлому банкоматов. Действительно, это пожалуй самая резонансная часть истории Carbanak: отдаем команду и банкомат начинает выдавать деньги, без карты, пин-кода, просто так.

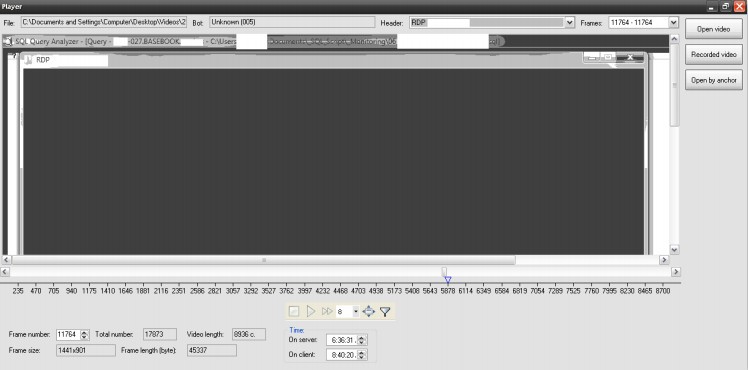

На этом создатели Carbanak и прокололись: понятно, что банкоматы без постороннего вмешательства себя так не ведут. Дальнейшее расследование показало, что взлом банкоматов был лишь одним из способов вывода денег. Злоумышленники могли переводить средства на собственные счета, манипулировать балансом так, что многочисленные системы безопасности этого не замечали. Без полного контроля над внутренними банковскими системами провернуть такую операцию было невозможно. Поэтому после проникновения использовались различные методы сбора информации о том, как устроена инфраструктура банка, включая запись видео:

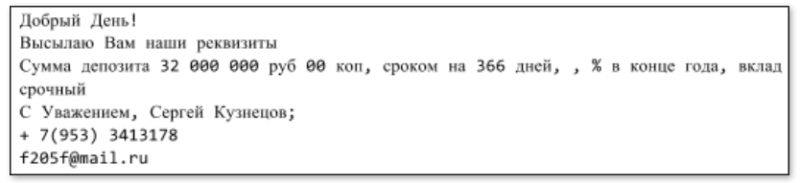

А начиналась атака довольно просто, точнее привычно:

Письмо с зараженным вложением, эксплуатирующее, в том числе, уязвимости в Microsoft Office (CVE-2012-0158; CVE-2013-3906) и Microsoft Word (CVE-2014-1761).

Откуда взялся миллиард долларов?

Исследование Carbanak проходило в тесном сотрудничестве с правоохранительными органами разных стран. Об этой части работы на конференции SAS рассказывал Питер Зинн из подразделения National Hi-Tech Crime Unit.

Информация от правоохранительных органов позволила оценить общее число жертв Carbanak — около ста финансовых организаций. Учитывая, что потери каждой жертвы составляли от 2,5 до 10 миллионов долларов, максимальный ущерб от Carbanak мог составить как раз миллиард долларов.

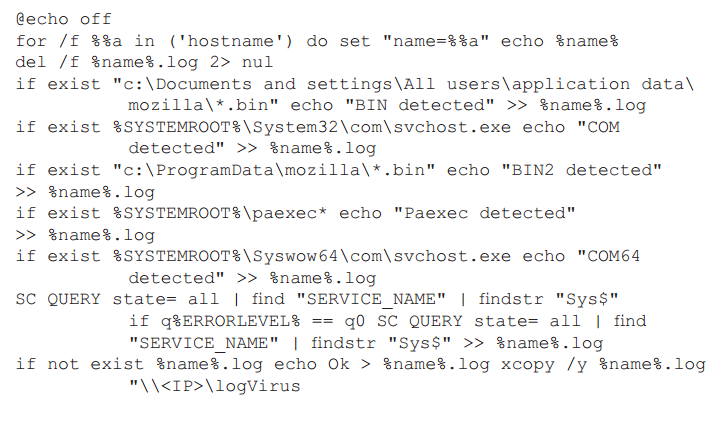

Батники

Интересная история произошла в ходе расследования, когда факт заражения был уже подтвержден и нужно было максимально быстро идентифицировать инфицированные компьютеры. Сделать это надо было максимально быстро: во-первых, чтобы заблокировать угрозу, во-вторых — собрать сэмплы для исследования. Для этого был написан простой скрипт:

The Equation или «Стакснет, я твой отец» или трудности аттрибуции.

Статья на Securelist (eng). Q&A (eng). Исследование модуля Fanny (eng).

Всем гостям SAS в этом году подарили книгу Ким Зеттер о Stuxnet с автографом автора. Чтобы вы понимали: это такой талмуд на 500 страниц, причем, по словам Зеттер, издатель просил максимально (насколько это вообще возможно) сокращать технические детали. Если когда-нибудь напишут книгу о The Equation, то ее размер будет не меньше. Важный момент: сейчас исследование данной операции находится на начальной стадии. Мы опубликовали лишь общие детали и подробно разобрали один из модулей. Дальнейшее исследование потребует времени и усилий, как со стороны «Лаборатории», так и от других компаний. Почему? Те, кто стоят за Equation APT, занимаются своим делом больше 10 лет, а возможно больше 20 (если считать по дате регистрации первых доменов для C&C серверов).

Исследователи «Лаборатории Касперского», рассказавшие о The Equation на SAS: Игорь Суменков, Сергей Минеев, Виталий Камлюк, Костин Райю.

Grzegorz Brzęczyszczykiewicz

Мы смогли достоверно определить более 500 жертв The Equation. Учитывая тот факт, что в вредоносные модули операции встроен механизм самоуничтожения, общее количество жертв может исчисляться десятками тысяч. Среди них — госструктуры, телекоммуникационные компании, представители индустрии авиастроения, нефтегазового сектора и так далее. А наше расследование началось, когда человек по имени Гржегорж Бржежишчикевич начал подозревать, что он стал жертвой вредоносной атаки, после того как вставил в привод CD-ROM диск с фотографиями. Диск ему прислали с научной конференции в Хьюстоне, в которой он ранее принимал участие.

Конечно, имя этого человека мы изменили по причине конфиденциальности. Не исключено, что такой псевдоним был выбран благодаря вот этому ролику:

Что мы знаем о The Equation сейчас? Судя по датам регистрации доменов и компиляции модулей, кампания была активна десятки лет. Самые старые модули, в частности, поддерживают Windows 95/98. Для атаки и сбора информации использовались разные модули и разные способы заражения (например, через заражение форумов). Один из модулей, известный как Fanny, использовался для сбора информации о жертвах в Азии и на Ближнем Востоке, был создан в 2008 году и задействовал две Zero-Day уязвимости. Эти же уязвимости позднее использовались в Stuxnet. Ключевое слово здесь «позднее», этот факт, равно как и некоторые другие, дают намек на связь между Stuxnet и The Equation.

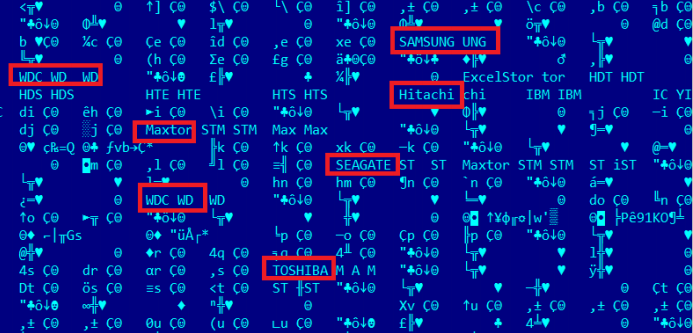

А этот плагин, пожалуй, самый интересный. Известный только по имени файла (nls_933w.dll), он, судя по всему, использовался крайне редко, в исключительных случаях позволяя модифицировать прошивку жесткого диска (или SSD). Зачем? Ну, во-первых, чтобы восстановить контроль над компьютером жертвы даже в случае полного удаления информации с накопителя. Во-вторых, для надежного и максимально скрытного хранения данных. В коде плагина обнаружены идентификаторы 12 моделей накопителей, которые могли быть подвергнуты данной процедуре. Учитывая сложность анализа прошивки и тот факт, что любая ошибка в коде в данном случае приводит к полной неработоспособности жесткого диска, этот модуль показывает, насколько широки возможности группы, его создавшей.

Аттрибуция

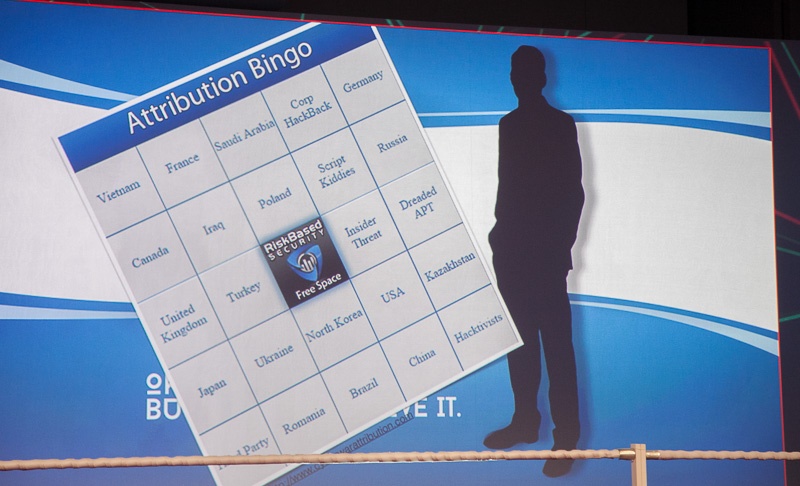

Вот это очень важный момент: «Лаборатория Касперского» пока не может ничего сказать о том, кто именно стоит за Equation APT. У нас просто недостаточно фактов, чтобы аргументированно кого-то обвинять в причастности к этой кампании, или хотя бы идентифицировать регион или страну, из которой велась операция. Все остальное на данный момент — домыслы и спекуляции, мы этим не занимаемся. Аттрибуция — это вообще очень сложная задача, так как даже явные намеки на происхождение создателей вредоносной программы, найденные в коде (не в коде Equation, а вообще) иногда специально вносятся, чтобы направить исследователей (или следователей) в неверном направлении.

Сложность аттрибуции не раз обсуждалась в течение двух дней Security Analyst Summit. Вот анекдотичный пример спекулятивного подхода в презентации Кристофера Хоффа из Juniper Networks: bullshit attribution bingo.

Desert Falcons: новая APT-кампания на Ближнем Востоке

Статья на Securelist (eng). Подробное исследование (eng, pdf).

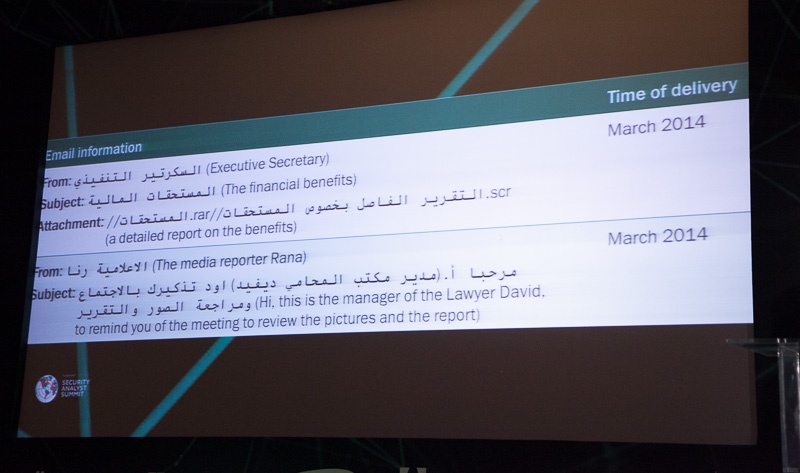

В рассказе Дмитрия Бестужева о кампании Desert Falcons меня больше всего удивило, насколько продуманно атакующие используют методы социального инжиниринга. Естественно, атакуют через e-mail:

Но не только. Используют Facebook. Набиваются в друзья, общаются в привате, готовятся месяцами, входят в доверие, чтобы наконец отправить ссылку на зараженный файл. Или проще: пользуются тем, что влиятельные люди не закрывают постинг на свою стену от других пользователей. Моментально реагируют на знаковые события, важные для потенциальных жертв и адаптируют свои сообщения и рассылки по e-mail.

Те, кто стоят за кампанией Desert Falcons, очень хорошо знают своих жертв. Скорее всего потому, что и сами живут в одной из стран Ближнего Востока. Именно это в данном исследовании главное: мы видим нового игрока, разрабатывающего собственные инструменты для атаки и сбора информации (а не использующего украденное), хорошо знающего местный ландшафт. В отличие от The Equation, операции длительной и ныне неактивной, «пустынные соколы» начали работу относительно недавно (с 2011 года), и сейчас находятся в наилучшей форме. Результат: вредоносное ПО, заражающее компьютеры и мобильные устройства на базе Android, с целью кражи данных, и по нашим данным в руки атакующих попало более миллиона файлов и документов от 3000+ жертв.

Далее в нашем блоге. Мы готовим еще несколько тем по итогам презентаций на Security Analyst Summit, в том числе по особенностям применения легитимного ПО для преступных целей, в частности — в криптолокерах, по которым будет отдельный обзор и статистика. Познакомиться с цитатами из почти всех выступлений на SAS и наиболее интересными репликами аудитории в соцсетях можно вот в этом эпичном live-блоге на Kaspersky Daily.

Автор: f15