Microsoft и Adobe выпустили набор обновлений для своих продуктов, апрель 2015

Компания Microsoft выпустила набор обновлений для своих продуктов, исправив 26 уникальных уязвимостей в продуктах Windows, Office, Internet Explorer, .NET Framework (4 обновления имеют статус Critical и 7 Important). Обновление MS15-032 [1] исправляет десять уязвимостей в браузере Internet Explorer (6-11). Уязвимости относятся к типу Remote Code Execution (RCE) и позволяют злоумышленнику удаленно исполнить код в браузере с использованием специальным образом сформированной веб-страницы. Для применения обновления нужна перезагрузка.

Еще одно критическое обновление MS15-034 [2] исправляет RCE уязвимость CVE-2015-1635 в драйвере http.sys. Злоумышленники могут удаленно исполнить код в системе через отправку HTTP-запроса со специальным заголовком. Уязвимость присутствует на Windows 7+ и очень опасна, поскольку позволяет удаленно исполнить код с максимальными привилегиями в системе (SYSTEM).

Обновление MS15-033 [3] исправляет пять уязвимостей во всех поддерживаемых версиях Office 2007-2013. Уязвимости позволяют удаленно исполнить код с использованием специальным образом сформированного файла Office. Critical. Exploitation More Likely.

Обновление MS15-035 [4] исправляет уязвимость CVE-2015-1645 в компоненте Windows Server 2003 — Seven (Gdi32.dll), который отвечает за рисование графики и обработку файлов типа Enhanced Metafile (EMF). Используя специальным образом сформированный файл EMF, злоумышленники могут удаленно исполнить код, при этом такой файл может быть размещен на веб-странице или располагаться в локальной директории. Critical. Exploitation Less Likely.

Обновление MS15-036 [5] исправляет две уязвимости типа Elevation of Privilege в продукте SharePoint Server. Уязвимости позволяют злоумышленнику поднять привилегии в системе через отправку специальным образом сформированного запроса на сервер с уязвимым ПО. Уязвимость не позволяет удаленно исполнить код, поэтому сам атакующий для поднятия своих привилегий уже должен быть аутентифицирован в системе. Important. Exploitation Less Likely.

Обновление MS15-037 [6] исправляет уязвимость CVE-2015-0098 типа Elevation of Privilege в планировщике задач Windows 7 & Server 2008 (Windows Task Scheduler). Атакующий может заставить планировщик задач исполнить вредоносное приложение с максимальными привилегиями SYSTEM в системе. Important. Exploitation More Likely.

Обновление MS15-038 [7] две уязвимости CVE-2015-1643 и CVE-2015-1644 типа Elevation of Privilege во всех поддерживаемых версиях Windows, включая, Windows 8.1 / RT 8.1. Обе уязвимости относятся к неправильной работе Windows с механизмом имперсонации (impersonation-level security checks) Первая уязвимость присутствует в реализации системной API функции NtCreateTransactionManager, а вторая в системном коде, который работает с именами устройств формата MS-DOS. Обновление адресуется драйверу Clfs.sys и библиотеке Clfsw32.dll, а также к следующим системным файлам и ядру: Ntdll.dll, Ntoskrnl.exe, Diskperf.exe, Logman.exe. Important. Exploitation Less Likely.

Обновление MS15-039 [8] исправляет уязвимость CVE-2015-1646 (Same Origin Policy SFB Vulnerability) в компоненте MS XML Core Services 3.0 (MSXML) на Windows Server 2003 — Seven. Используя эту уязвимость злоумышленник может обойти функцию безопасности same-origin policy [9] и удаленно получить доступ к конфиденциальной информации пользователя, включая, логины и пароли от разных сайтов. Important. Exploitation Less Likely.

Обновление MS14-040 [10] исправляет уязвимость типа Information Disclosure в сервисах Active Directory (Active Directory Federation Services). Используя уязвимость, злоумышленник может раскрыть информацию о пользователе. Important. Exploitation Unlikely.

Обновление MS15-041 [11] исправляет уязвимость CVE-2015-1648 типа Information Disclosure во всех версиях .NET Framework. Уязвимость позволяет злоумышленнику раскрыть ненадлежащую для него информацию на удаленном сервере с использованием специальным образом сформированного запроса к ПО ASP.NET, которое использует .NET Framework для своей работы. Important. Exploitation Less Likely.

Обновление MS15-042 [12] исправляет одну уязвимость CVE-2015-1647 типа Denial of Service в Windows 8.1 Hyper-V. Атакующий может запустить специальное приложение в контексте процесс виртуальной машины, что приведет к зависанию всей системы (хоста). Исправление адресуется к Virtual Machine Management Service (Vmms.exe) и библиотеке Rdvgpuinfo.dll. Important. Exploitation Less Likely.

1 — Exploitation More Likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 — Exploitation Less Likely

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 — Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

Компания Adobe также обновила свои продукты Flash Player (APSB15-06 [13]), ColdFusion (APSB15-07 [14]), а также Flex (APSB15-08 [15]).

В рамках APSB15-06 компания исправила 22 уязвимости в проигрывателе Flash Player. Одна из RCE уязвимостей CVE-2015-3043 эксплуатируется злоумышленниками in-the-wild. Остальные закрытые уязвимости также относятся к типу Remote Code Execution (memory-corruption/buffer-overflow) и могут быть использованы злоумышленниками для удаленного исполнения кода через уязвимую версию проигрывателя. Две уязвимости CVE-2015-0357 и CVE-2015-3040 могут быть использованы для обхода ASLR и разработки более стабильного эксплойта для исполнения кода в браузере.

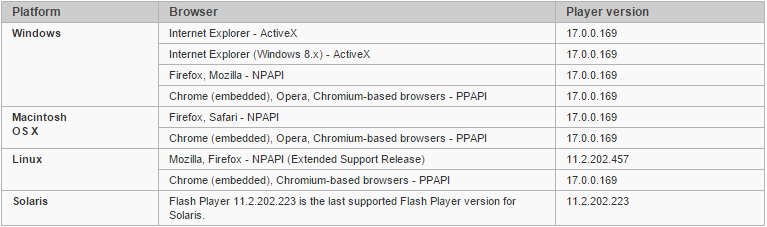

Мы также рекомендуем обновить используемый вами Flash Player. Такие браузеры как Internet Explorer 10 & 11 на Windows 8/8.1 и Google Chrome обновляют свои версии Flash Player автоматически. Для IE см. обновляемое Security Advisory 2755801 [16]. Проверьте вашу версию Flash Player на актуальность здесь [17], ниже в таблице указаны эти версии для различных браузеров.

be secure.

Автор: esetnod32

Источник [18]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/88928

Ссылки в тексте:

[1] MS15-032: https://technet.microsoft.com/library/security/MS15-032

[2] MS15-034: https://technet.microsoft.com/library/security/MS15-034

[3] MS15-033: https://technet.microsoft.com/library/security/MS15-033

[4] MS15-035: https://technet.microsoft.com/library/security/MS15-035

[5] MS15-036: https://technet.microsoft.com/library/security/MS15-036

[6] MS15-037: https://technet.microsoft.com/library/security/MS15-037

[7] MS15-038: https://technet.microsoft.com/library/security/MS15-038

[8] MS15-039: https://technet.microsoft.com/library/security/MS15-039

[9] same-origin policy: https://ru.wikipedia.org/wiki/%D0%9F%D1%80%D0%B0%D0%B2%D0%B8%D0%BB%D0%BE_%D0%BE%D0%B3%D1%80%D0%B0%D0%BD%D0%B8%D1%87%D0%B5%D0%BD%D0%B8%D1%8F_%D0%B4%D0%BE%D0%BC%D0%B5%D0%BD%D0%B0

[10] MS14-040: https://technet.microsoft.com/library/security/MS15-040

[11] MS15-041: https://technet.microsoft.com/library/security/MS15-041

[12] MS15-042: https://technet.microsoft.com/library/security/MS15-042

[13] APSB15-06: https://helpx.adobe.com/security/products/flash-player/apsb15-06.html

[14] APSB15-07: https://helpx.adobe.com/security/products/coldfusion/apsb15-07.html

[15] APSB15-08: https://helpx.adobe.com/security/products/flex/apsb15-08.html

[16] 2755801: http://technet.microsoft.com/en-us/security/advisory/2755801

[17] здесь: http://www.adobe.com/software/flash/about/

[18] Источник: http://habrahabr.ru/post/255779/

Нажмите здесь для печати.