В электромобиле Tesla S нашли и исправили несколько уязвимостей

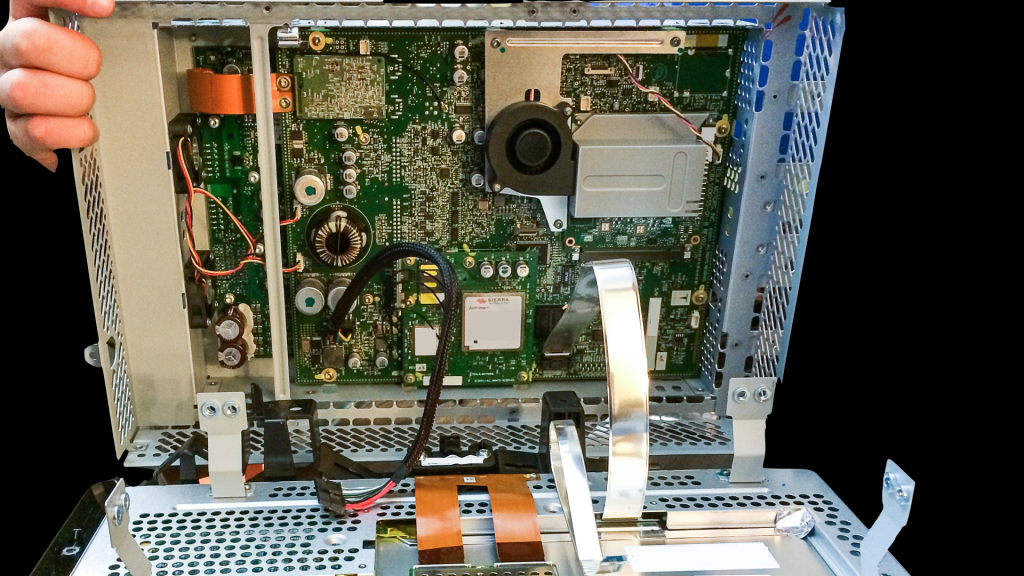

Обойти систему безопасности удалось, подключившись напрямую через соединение одного из информационных экранов

Специалисты по компьютерной безопасности нашли шесть различных уязвимостей [1]в компьютерной системе электромобиля Tesla Model S. Некоторые из них позволяли завести машину и уехать, или же удалённо выключить электропитание автомобиля. Но во-первых, эти уязвимости требовали изначального физического присутствия взломщиков в автомобиле, и во-вторых, об уязвимостях специалисты рассказали уже после того, как они были исправлены компанией, выпустившей в среду обновление ПО.

Угонщикам автомобилей в будущем не надо будет возиться с проводками и залезать под капот — они будут искать уязвимости в бортовых компьютерных системах. Кевин Махаффи из компании Lookout, специализирующейся на безопасности мобильных систем, и Марк Роджерс, специалист по безопасности компании CloudFlare, уже два года занимаются исследованием работы бортовой системы Tesla S.

Они, в частности, выяснили, что можно, подключившись через сетевой разъём на панели приборов к сети автомобиля, установить зловредную программу, которая затем позволит совершать различные действия с автомобилем. Кроме того, они нашли в информационно-развлекательной системе машины устаревший браузер, использующий содержащую уязвимости версию Apple WebKit. Теоретически можно было бы сделать такой веб-сайт, после захода на который с компьютера автомобиля на него был бы установлен нужный троян.

«Хакеры» вскрыли сенсорный экран автомобиля

Исследователи поработали совместно со специалистами Tesla, и те исправили найденные недочёты в очередном патче ПО. Проблемы с компьютерными системами современных автомобилей — уже не редкость. Например, автоконцерну Fiat Chrysler недавно пришлось отозвать [2]1,4 млн. своих Jeep Cherokee из-за обнаружения уязвимости компьютерной системы, которой можно было завладеть через Wi-Fi — а после этого злоумышленник мог получить доступ ко всем системам автомобиля, включая управление.

В Tesla придумали более продвинутую систему обновления ПО — владельцам автомобилей нужно будет всего лишь подтвердить обновление софта, нажав «Yes» в уведомлении, которое появится у них на экранах.

«На первых порах в новой индустрии бывает такой эффект «лемминга» — если никто не уделяет должного внимания безопасности, то все одновременно как бы "прыгают в пропасть",- пояснил Махаффи. — А если одна-две компании серьёзно подходят к этим вопросам, то их опыт помогает поднять планку во всей индустрии«.

Представители компании Tesla утверждают, что даже при получении доступа к их компьютерной системе хакеры не смогут, как в случае Fiat Chrysler, получить полное управление автомобилем. Информационно-развлекательная система изолирована от системы управления автомобилем. Даже если вам удастся отключить питание, встроенная система защиты автоматически перейдёт на нейтральную передачу (а на малых скоростях — включится ручной тормоз), и рулевое управление с педалями останутся под контролем водителя.

Tesla Model S — пятидверный электромобиль производства американской компании Tesla Motors. Прототип был впервые показан на Франкфуртском автосалоне в 2009 году; поставки автомобиля в США начались в июне 2012 года. Заряда литий-ионного аккумулятора ёмкостью 85 кВт*ч хватает на 426 км.

Tesla Model S официально не продаётся в России, но по данным ГИБДД, только в Москве зарегистрировано более 80 машин по состоянию на август 2014 года. Машины поставляются через «серых» дилеров, в России есть несколько компаний, серьёзно занимающихся продажей электромобилей, а также обслуживанием и развитием инфраструктуры.

Автор: SLY_G

Источник [3]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/informatsionnaya-bezopasnost/95502

Ссылки в тексте:

[1] нашли шесть различных уязвимостей : http://www.wired.com/2015/08/researchers-hacked-model-s-teslas-already/

[2] Fiat Chrysler недавно пришлось отозвать : http://geektimes.ru/post/259290/

[3] Источник: http://geektimes.ru/post/259878/

Нажмите здесь для печати.