Security Week 32: проект Саурон, уязвимость в iOS, червь в PLC

Между тем уютным секьюрити дайджестам исполнился годик. Как быстро летит время! В выпуске за 32-ю неделю прошлого года я писал [1] о дыре в Android, уязвимости в автомобилях концерна Fiat Chrysler и концепции Do Not Track 2.0. Что изменилось? Недостатка в новостях о безопасности я по-прежнему не испытываю, даже наоборот. Изменения к лучшему есть, но не везде, что как раз можно увидеть на примере этих трех давних сообщений.

Между тем уютным секьюрити дайджестам исполнился годик. Как быстро летит время! В выпуске за 32-ю неделю прошлого года я писал [1] о дыре в Android, уязвимости в автомобилях концерна Fiat Chrysler и концепции Do Not Track 2.0. Что изменилось? Недостатка в новостях о безопасности я по-прежнему не испытываю, даже наоборот. Изменения к лучшему есть, но не везде, что как раз можно увидеть на примере этих трех давних сообщений.

Stagefright. С момента обнаружения уязвимости было выявлено еще несколько [2] связанных [3] с обработкой медиа, а недавно к ним добавились [4] серьезные [5] дыры [6], затрагивающие в основном устройства на платформе Qualcomm. Такая большая работа над ошибками — хороший знак, тем более что в течение года начала решаться проблема доставкой патчей. Не на все устройства, и с переменным успехом у разных вендоров, но положительные сдвиги имеются.

Автобезопасность остается сложной темой. С одной стороны откровений уровня прошлогодней новости [7] о беспроводном взломе авто не появилось, с другой — отсутствие громких разоблачений не говорит о безопасности. Скорее причина в закрытости автоиндустрии по отношению к независимым исследователям. Хорошая история по теме произошла на этой неделе: исследователи из университета Бирмингема раскрыли [8] детали уязвимости штатной противоугонной системы, которая устанавливается на автомобили концерна Volkswagen аж с 1995 года. Перехватывать сигналы с беспроводного брелка такой системы оказалось весьма просто. Важно, что все данные были на руках у исследователей уже в 2013 году, но VW притормозил публикацию отчета судебным иском. Их тоже можно понять, но судя по косвенным данным, об уязвимости сигнализации не знала только общественность, а вот преступники пользуются ей уже давно. В таком раскладе владельцу авто лучше все-таки знать о потенциальной небезопасности штатной системы.

Ну и приватность. С приватностью лучше не стало, скорее наоборот. Существующие системы и связанные алгоритмы шифрования испытываются [9] на надежность исследователями, плюс весь год ведется дискуссия о доступе к зашифрованным данным со стороны госорганов и приравненных к ним организаций. Но есть и положительные моменты, например переход на шифрование данных WhatsApp и Viber. Вернемся к новостям дня сегодняшнего. Абсолютно все выпуски дайджеста доступны по тегу [10].

Проект «Саурон» — новая таргетированная кампания учитывает ошибки предшественников

Новость [11]. Исследование [12] «Лаборатории». Исследование [13] Symantec.

В начале этой неделе эксперты «Лаборатории» и исследователи из Symantec независимо друг от друга публикуют отчет новой атаки класса APT. Мы ее называем ProjectSauron, наши коллеги — Strider. «Саурон» использует достаточно продвинутые методы атаки, сбора и эксфильтрации данных, хотя и не настолько крутые, как, например в The Equation [14]. Пожалуй, главными особенностями атаки является максимальная заточенность под жертву и максимальная же сложность обнаружения. Вредоносные компоненты хранятся только в оперативной памяти, под каждую жертву создается собственный комплект из малвари, доменов и серверов для вывода данных. А для эксфильтрации используется целый арсенал средств: от стандартных, но с применением сильного шифрования, до эксплуатации внутренних почтовых серверов и вывода данных из air-gapped систем с помощью хитро размеченных флешек. Позитивным моментом является наличие приемов борьбы с ломами и такой классификации: вредоносная активность была задетектирована с помощью нашего решения для защиты от таргетированных атак [15]. Больше технических деталей в подробном отчете «Лаборатории» в PDF [16].

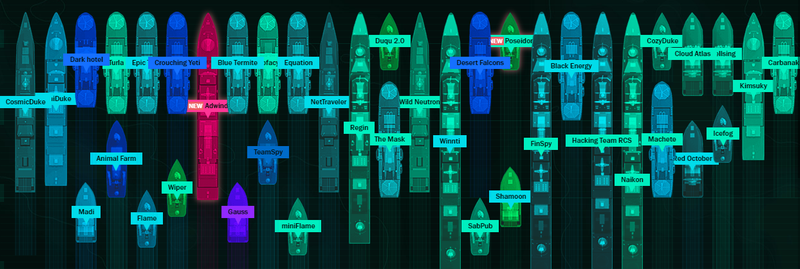

Скриншот нашего трекера продвинутых атак намекает, что таких атак стало очень много.

В iOS 9.3.4 закрыта критическая RCE уязвимость

Новость [17]. Advisory [18] на сайте Apple.

Победитель в номинации «Самая короткая новость недели». В очередном обновлении мобильной операционной системы iOS компания Apple закрыла опасную уязвимость, позволявшую приложению выполнить код с привилегиями ядра. Все! Apple может себе такое позволить: код системы закрыт, отношения с внешними исследователями также ведутся непублично. Даже запущенная недавно программа Bug Bounty компанией Apple ведется приватно: как сообщают с мест, в программу приглашены всего две дюжины исследователей, и нет, нам даже не расскажут, кто именно. Кстати, за информацию об уязвимости Apple благодарит китайскую команду Team Pangu, группу хакеров, специализирующуся на джейлбрейках.

Исследователи показали proof of concept червя, живущего в программируемых логических контроллерах

Новость [19]. Исследование в PDF [20].

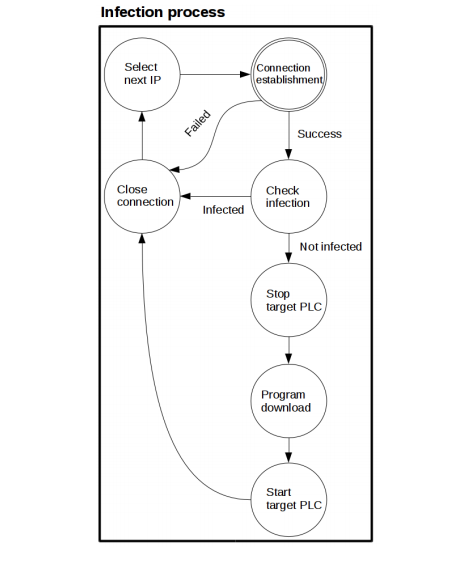

А вот и обещанный на прошлой неделе компот [21] — еще одно интересное исследование с конференции Blackhat. Исследователь Маик Брюггеманн из компании OpenSource Security довольно много времени провел анализируя взаимодействие программируемых логических контроллеров (PLC) Siemens с управляющей консолью TIA Portal.

Обнаружив прорехи в системе безопасности, в частности в методах проверки целостности кода и парольной защиты, он показал, как можно заразить сами контроллеры. Это ключевой момент: если раньше обсуждение безопасности индустриальных систем строилось вокруг защиты управляющего софта и систем, то теперь речь идет о возможной компрометации самих контроллеров — устройств относительно простых и поэтому не воспринимаемых как угрозу. А зря: в демонстрации показано, например, как можно наладить связь между червем и командным центром за пределами сети.

К счастью, это все еще proof of concept, а не реальный червь. Производитель железа, компания Siemens, и вовсе утверждает, что демонстрация была очень теоретического свойства. В частности, для реализации своей идеи исследователь поотключал системы безопасности, которые в нормальных условиях должны быть включены всегда. Тем не менее, картина получается красивая и пугающая: на современном производстве потенциально уязвимых компьютеров и так десятки, а тут получается что сотни. Брюггеманн делает вывод: производителям надо менять подход к безопасности. Хорошо, но неконкретно: в данном случае можно начать с контроля целостности кода для PLC, и желательно не только вендором.

Что еще произошло:

Серьезная уязвимость [22] в реализации протокола TCP в Linux, позволяющая перехватывать трафик.

К атаке на POS-систему Oracle возможно причастны [23] авторы Carbanak.

У Microsoft кажется большие проблемы [24] с системой SecureBoot (а у джейлбрейкеров праздник).

Древности:

Древности:

«V-492»

Резидентный очень опасный вирус. Заражает COM-файлы при их запуске на выполнение. Длину файлов не проверяет. Копирует себя в конец файла и изменяет его первые 6 байт (JMP xx xx zz zz zz).

При активизации ищет файл C:COMMAND.COM и инфицирует его. Затем остается резидентным в памяти. Для этого вирус копирует себя в таблицу векторов прерываний по адресу 0000:0200. Периодически стирает несколько секторов со случайными номерами. Изменяет int 1Ch и int 21h. Содержит команду 'PUSH 100h', поэтому не распространяется на компьютерах с процессором 8086/88.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 87.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»

Источник [25]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/ios/171618

Ссылки в тексте:

[1] писал: https://habrahabr.ru/company/kaspersky/blog/264329/

[2] несколько: https://threatpost.ru/stagefright-2-0-vulnerabilities-affect-1-billion-android-devices/12386/

[3] связанных: https://threatpost.ru/monthly-android-security-update-patches-more-stagefright-vulnerabilities/13100/

[4] добавились: https://threatpost.ru/android-qualcomm-vulnerability-impacts-60-percent-of-devices/16328/

[5] серьезные: https://threatpost.ru/google-patches-dozens-of-critical-qualcomm-components-flaws/17490/

[6] дыры: https://threatpost.com/quadrooter-flaw-in-qualcomm-chips-puts-900m-android-devices-at-risk/119713/

[7] новости: https://threatpost.ru/car-hacking-gets-the-attention-of-detroit-and-washington/10187/

[8] раскрыли: https://www.wired.com/2016/08/oh-good-new-hack-can-unlock-100-million-volkswagens/

[9] испытываются: https://threatpost.ru/algoritm-sha-1-mozhno-vzlomat-za-75-tys/12595/

[10] доступны по тегу: http://habrahabr.ru/search/?target_type=posts&q=%5Bklsw%5D%20&order_by=date

[11] Новость: https://threatpost.ru/sauron-sobiraet-sily-zla/17580/

[12] Исследование: https://securelist.com/analysis/publications/75533/faq-the-projectsauron-apt/

[13] Исследование: http://www.symantec.com/connect/blogs/strider-cyberespionage-group-turns-eye-sauron-targets

[14] The Equation: https://securelist.ru/analysis/obzor/28983/faq-the-projectsauron-apt/

[15] решения для защиты от таргетированных атак: http://www.kaspersky.ru/enterprise-security/anti-targeted-attacks

[16] в PDF: https://kas.pr/a9sn

[17] Новость: https://threatpost.ru/ios-9-3-4-patches-critical-code-execution-flaw/17581/

[18] Advisory: https://support.apple.com/en-us/HT207026

[19] Новость: https://threatpost.ru/plc-blaster-worm-targets-industrial-control-systems/17562/

[20] PDF: https://www.blackhat.com/docs/asia-16/materials/asia-16-Spenneberg-PLC-Blaster-A-Worm-Living-Solely-In-The-PLC-wp.pdf

[21] обещанный на прошлой неделе компот: https://habrahabr.ru/company/kaspersky/blog/307202/

[22] Серьезная уязвимость: https://threatpost.ru/serious-tcp-bug-in-linux-systems-allows-traffic-hijacking/17620/

[23] причастны: https://threatpost.ru/kiberzlodei-atakovali-pos-sistemy-oracle/17585/

[24] большие проблемы: https://threatpost.com/microsoft-mistakenly-leaks-secure-boot-key/119828/

[25] Источник: https://habrahabr.ru/post/307662/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.