Особенности Wi-Fi в Apple iOS и последствия для сетей организаций

Безо всяких вступлений скажу, что устройства на Apple iOS в корпоративных сетях присутствуют в немалом количестве, и в будущем их меньше, похоже, не станет (особенно со столь массовой популяризацией идеологии BYOD). И не важно, используются ли они как непосредственно бизнес-устройства или просто как персональные гаджеты сотрудников и начальства. Поэтому, с ними надо мириться и как-то уживаться. В этой заметке собраны под одной крышей особенности функционирования Wi-Fi в Apple iOS и приведены ссылки на материалы для дальнейшего изучения. Давайте по порядку рассмотрим, что есть и чего нет в iOS, и как с этим жить.

Вначале хорошее.

- Поддерживаются все нужные (и ненужные) механизмы шифрования: WEP, TKIP, CCMP. При этом помним, что если мы хотим 802.11n и высокие скорости в сети, то WEP и TKIP отпадают, о чем Apple предупреждает на сайте поддержки.

- Поддерживаются все основные механизмы аутентификации: EAP-TLS, EAP-TTLS, EAP-SIM, PEAPv0 (MSCHAP-v2), PEAPv1 (GTC), а также проприетарные Cisco LEAP и EAP-FAST.

- Из сертификатов поддерживаются PKCS#1 (.cer, .crt, .der) и PKCS#12

- Очень дружественный к пользователю суппликант 802.1x – никаких многоуровневых диалогов с малопонятными опциями – просто введи пароль, выбери/подтверди сертификат и работай.

- Таким образом, имеем поддержку и WPA и WPA2 в вариантах Personal и Enterprise и широким набором опций, которую пользователь может настроить самостоятельно.

- Последние модели поддерживают 802.11n и даже 5ГГц.

- В IOS6 имеется поддержка 802.11k и 802.11r, которые позволяют устройству при роуминге определить оптимальную точку доступа (ТД передают данные о своей загрузке) и быстро на нее перебраться.

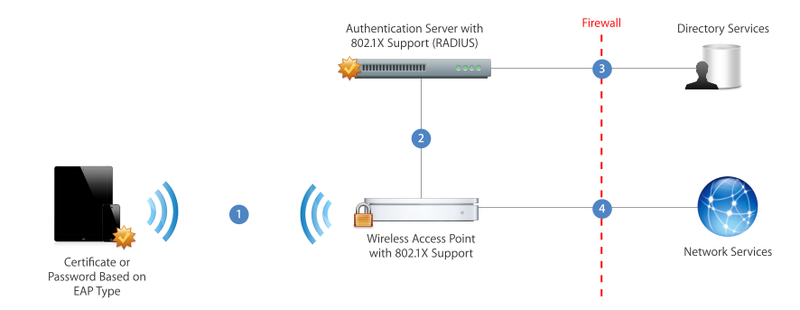

В общем, в видении Apple i-устройства в корпоративных сетях ждет рай, тишь и благодать. Бумага, посвященная развертыванию iOS в корпоративных WLAN [1]снабжена аж одной иллюстрацией. Видимо, больше ничего знать не надо.

Но не тут-то было.

Пойдем в обратном порядке.

- 802.11k и 802.11r (если верить вышеупомянутой бумаге) поддерживаются только на iPhone 4S, iPhone/iTouch 5 и новом iPad – так что на них пока что рассчитывать особо тоже не приходится.

- 5ГГц поддерживаются только на iPhone/Touch 5, iPad (1-4, mini) и Apple TV. Однако, большого энтузиазма по поводу iPhone 5 не видно, iTouch 5 вообще не понятно кому нужен (почти за те же деньги можно брать Mini), а iPhone 4/4S еще вполне неплохо себя чувствует. Поэтому, рассчитывать только на 5GHz для «тотальной» поддержки i-гаджетов не получится – придется работать в 2.4GHz со всеми вытекающими последствиями (3 канала, помехи, кучи соседей и т.д.).

- Дружественный суппликант 802.1X позволяет спокойно принять чужой непроверенный сертификат.

- Очень удобно для лаб и демонстраций, не очень приятно, если кто-то попадется на подставную точку доступа (далее спокойно вскрывается MSCHAP [2] – а именно его использует подавляющее большинство из-за распространенности Active Directory – и добываются имя/пароль пользователя).

- Данная фича отключается через Configuration Manager, но для этого нужно или сдать телефон IT-шнику, или прислать профиль пользователю удаленно и убедиться, что он его таки применил.

- За компанию добавим про “сверхскорости” 802.11n и MIMO в смартфонах и планшетах. Без комментариев (авторства Amazon [3])

Но, как любит говаривать автор нескольких популярных финансовых пирамид, это всё присказка была...

Статья [4] на сайте поддержки Apple “рекомендации по настройке WiFi для iOS-устройств” раскрывает интересные подробности

- iOS не любит скрытые имена сетей. Мой iTouch 4G на IOS5 вполне спокойно работает со скрытой сетью, но от других жалобы слышал.

- Не поддерживаются широкие каналы (40MHz).

- С одной стороны – ну и правильно, нечего в 2.4GHz соваться с широкими каналами. Их туда влазит ровно один, помех от этого в большинстве случаев больше чем толку. Но почему не поддерживаются 40MHz в 5GHz? Ответ на картинке выше – 20MHz и так за глаза хватает.

- А что делать остальным устройствам в корпоративной сети где включены широкие каналы (если вы таки используете, скажем, iPad’ы в 5GHz, как делают некоторые ритейлеры модной одежды)? Ответ один – страдать. Параллельно с HT Protection в 802.11n есть режим совместимости 40MHz с 20MHz, который тоже понижает производительность сети аналогичными способами (предварительные фреймы и т.д.). Насколько – зависит от множества параметров, в основном, от того, как часто iPad будет требовать эфир – точно предсказать нельзя.

- При подключении к Wi-Fi сети устройство проверяет наличие связи с Интернет пытаясь соединиться с сервером Apple и стащить оттуда определенную веб-страницу. Если эта страница недоступна, предполагается, что мы сидим на хотспоте и выскакивает окошко браузера с запросом на логин, при этом система больше не пытается лезть в сеть. Удобно. Как показал недавний инцидент [5] с IOS6, при отсутствии доступа к данной странице – отсутствует доступ к сети.

Интересная заметка [6]с подборкой впечатлений Cisco TAC от поддержки iOS

- Поддержка OKC особо никого не волнует, если вы не используете софт-фоны или у вас устройства на iOS6 (802.11r успешно заменит OKC).

- При отсутствии доступа к Интернет более 20 мин устройство старается переподключиться или найти другую сеть (может, там повезет).

- TAC добавляет еще один мазок к картине со скрытыми SSID – при наличии двух и более SSID, устройство всегда будет подключаться к открытым сетям, даже если намеренно выбрать профиль со скрытым SSID.

- Устройства (особенно iPad) обладают значительной мощностью на передачу, но худшей чувствительностью на прием (сказывается домашняя специфика).

- Возможны разнообразные косяки при отключении скорости 11Mbps (что требует, по-сути, включения поддержки 802.11b). Я не наблюдал таких проблем на своем устройстве с IOS4/5, скорее всего – это пережитки более старых версий. Однако, некоторые партнеры Motorola подтвердили, что сталкивались с такой проблемой у заказчиков.

- Статья датирована Июлем 2012, возможно с выходом iOS6 часть проблем ушла. К сожалению, Applе не очень щедра на подробности.

Протокол Bonjour (анонс сервисов, передача видео AirPlay и т.д.) не маршрутизируется. Т.е. устройства должны быть в одной VLAN (что нормально в домашних условиях). Однако в корпоративной среде шансы подключения проводного AppleTV и беспроводного iPhone в одну VLAN минимальны (если у вас правильный дизайн сети).

- Тем не менее, популярность AppleTV привела к тому, что многие вендоры внедрили т.н. Bonjour Gateway – по сути аналог DHCP Relay, но для Bonjour, и теперь даже меряются его работоспособностью, показывая диаметрально [7] противоположные [8] (это две разные ссылки) результаты :). Данная функция поддерживается Cisco, Aruba, Aerohive. Motorola не поддерживает Bonjour Gateway в «чистом» виде – предлагаются другие варианты проброса L2 по L3 – от проприетарного MiNT до L2TPv2/3 и PBR.

- Есть еще мелочи (поддерживается только 1 WEP-ключ и т.д., устройства не подключаются к сетям с отключенной поддержкой WMM [9]), но они на самом деле не должны никого волновать, т.к. не подобные конфигурации не должны использоваться в корпоративных сетях.

Итого.

Мое мнение о пригодности iOS к корпоративным внедрениям не поменялось, но жить с ним как-то надо. Давайте просуммируем все в виде рекомендаций для поддержки iOS в корпоративной беспроводной сети

В идеале, мы хотим дать людям доступ в Интернет и не более. Если необходима почта и проч – гораздо проще (с точки зрения Wi-Fi) заставить все эти устройства заходить в корпоративную сеть через VPN, чем сеять хаос и разрушение менять что-либо в отлаженной Wi-Fi сети.

- В таком случае достаточно создать гостевую сеть, завести на ней https-хотспот с RADIUS-авторизацией, привязанной к корпоративной базе пользователей (AD или другой). О причинах обязательной аутентификации на хотспотах я уже писал здесь [10].

- Сеть достаточно развернуть в 2.4GHz в режиме тотального гостевого доступа для всего подряд: поддержка b/g/n-скоростей (конечно-же, по возможности отключите низкие скорости 1,2,5.5Mbps), каналы 20MHz, нескрытые SSID и т.д.

- Обязательным условием включения доступа i-устройству должно быть применение профиля безопасности, который блокирует возможность принятия чужих сертификатов (защита от фишинга и раскрытия корпоративных учетных данных).

Если же планируется поддержка корпоративных приложений в корпоративной сети – следует задуматься

- Передаем ли мы синхронный трафик (голос, видео)? Многие школы в США сейчас используют iPad’ы для передачи учебных видеороликов, например.

- Если нет – следуем рекомендациям прошлого параграфа, но вместо хотспота настраиваем 802.1X, благо, вариантов море. Поскольку среднестатистический юзер пугается слова "RADIUS" — гораздо проще убедить его применить профиль безопасности, отдав его в комплекте с настройсками сети ("ткни сюда и все настроится само").

- Возможно, придется немного поиграться с настойками скоростей в сети (если проводились оптимизации) и включить некоторые рейты.

- Убедитесь, что страница www.apple.com/library/test/success.html [11] доступа из вашей сети, или настройте редирект на свой веб-сервер, который будет убеждать айфоны в том, что все в порядке. :)

- Если таки планируется передача голоса и видео – все становится сложнее.

- Традиционно, такие сети строятся в 5GHz, т.к. обеспечить QoS в «загрязненном» 2.4 весьма проблематично. Лучшим выходом будет заявить прямо, что работа потоковых приложений для iPhone4S и ниже не гарантируется и не поддерживается, после чего перевести iPad’ы и другие новые устройства в 5GHz.

- При этом следует учесть широкие каналы, если они используются в 5GHz. Оценить падение производительности, вызванное появлением iPad’ов в такой сети, поможет тестирование.

- Для быстрого роуминга (если он требуется) имеет смысл обновить пользователей до iOS6 (есть подозрение что 802.11k/r – это фишка ОС, а не чипсетов, все же) и настроить их в своей беспроводной инфраструктуре. Иначе – хотя бы включить PMK Caching.

- Если планируется использование Bonjour – анализируем потоки трафика и делаем форвардинг L2 поверх L3 (или включаем и настраиваем Bonjour Gateway). Очень хорошо, если можно делать выборочный форвардинг по ACL, дабы не слать весь трафик, но это зависит от возможностей имеющегося сетевого оборудования.

- Тщательно тестируем поведение устройств разных поколений и разных прошивок на разных скоростях. Обычно в высокопроизводительных WLAN отключают рейты 18Mbps и ниже. В данном случае, придется тестировать, какие скорости можно отключить – а какие оставить. Возможно, вкупе с особыми требованиями по мощности сигнала, это повлечет изменения в радиопланировании, к чему нужно быть готовым.

По безопасности есть замечательный документ NSA [12]. Думаю, им можно верить (если это не намеренная дезинформация вероятного противника).

В заключение, отмечу, что Apple в плане Wi-Fi совершила значительный рывок. Если первые прошивки для iPhone были настолько кривыми, что косили намертво сети Cisco [13], то сейчас все гораздо лучше. Назвать iOS-устройства «корпоративными» я по-прежнему не могу, но, в целом, поддерживать iOS в корпоративной сети уже можно. Если быть осторожным в своих аппетитах и обещаниях. (Это не касаясь управления парком устройств и BYOD в целом!)

Делитесь мнениями. Особенно интересен опыт людей, поддерживающих 50+ устройств.

Автор: apcsb

Источник [14]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/ios/18785

Ссылки в тексте:

[1] развертыванию iOS в корпоративных WLAN : http://images.apple.com/iphone/business/docs/WiFi_9_2012.pdf

[2] вскрывается MSCHAP: http://habrahabr.ru/post/149076/

[3] авторства Amazon: http://g-ecx.images-amazon.com/images/G/01/kindle/dp/2012/KT/feature-wifi._V389724974_.gif

[4] Статья: http://support.apple.com/kb/HT4199

[5] недавний инцидент: http://arstechnica.com/apple/2012/09/wifi-connectivity-under-ios-6-temporarily-broken-by-server-proble/

[6] Интересная заметка : http://www.my80211.com/home/2012/7/31/cisco-tac-reference-to-wireless-apple-i-devices.html

[7] диаметрально: http://www.youtube.com/watch?v=HpKQUqGqwDE

[8] противоположные: http://www.youtube.com/watch?v=ijLLWdwJDgY

[9] не подключаются к сетям с отключенной поддержкой WMM: http://support.apple.com/kb/TS3727

[10] здесь: http://habrahabr.ru/post/149661/

[11] www.apple.com/library/test/success.html: http://www.apple.com/library/test/success.html

[12] документ NSA: http://www.nsa.gov/ia/_files/os/applemac/Apple_iOS_5_Guide.pdf

[13] косили намертво сети Cisco: http://www.networkworld.com/news/2007/071607-duke-iphone.html

[14] Источник: http://habrahabr.ru/post/157233/

Нажмите здесь для печати.