Статья опубликована 23 декабря 2017 года

Введение

Оптимальный вариант в производстве электроники — когда все компоненты оригинальные от производителя, но что если у вас бэушный микроконтроллер, который долго не проживёт? Если транзистор в цепи защиты входного напряжения не соответствует параметрам из спецификации? Тогда у вашего продукта возникнут серьёзные проблемы. Микроконтроллер может выйти из строя, а цепь не справится с нагрузкой.

На самом деле, это не ваша вина и не ошибка дизайна. Причина — в поддельных микросхемах. Вы можете сказать: «Чип микроконтроллера правильно маркирован и выглядит как оригинальный — это точно оригинал». А я отвечу: а вы уверены, что внутри правильный кристалл?!

На подделках можно сказочно заработать. В исследовании рынка контрафакта говорится, что некоторые фирмы зарабатывают 2 миллиона долларов в месяц на продаже всего одного типа поддельных компонентов.

Проблема

Когда на складе дистрибьютора нет определённого компонента, иногда производителям и разработчикам приходится иметь дело с брокерами и сторонними поставщиками. Такое случается, если деталь нужна срочно или по более низкой цене. Как бы то ни было, они могут стать жертвами покупки поддельных микросхем, которые распространяются разными способами. Дефекты начинают проявляться с небольших сбоев, а заканчивается полным отказом.

Использование подделок — большой риск. И часто они остаются незамеченными до тех пор, пока все компоненты не соберут в печатную плату. Последующая переделка обойдётся дорого и займёт много времени.

Является ли это серьёзной проблемой?

Это растущая угроза на глобальном рынке. В ноябре 2011 года комитет Сената США по вооруженным силам провёл слушания в связи с увеличением количества поддельных компонентов в цепочке военных поставок США. Комитет инициировал аудит подрядчиков Минобороны.

Более того, в результате использования контрафактной микроэлектроники могут произойти серьёзные катастрофы. Вот примеры некоторых инцидентов, упомянутых в отчёте Ассоциации полупроводниковой промышленности SIA:

- Посредник отгрузил поддельные микроконтроллеры для тормозных систем европейских высокоскоростных поездов.

- Посредник отгрузил поддельные полупроводниковые компоненты для использования на атомных подводных лодках.

Так что да. Это серьёзная глобальная угроза.

Проблема в цифрах

Во многих докладах и исследованиях оценивается масштаб контрафакта. В докладе Международной торговой палаты от 2008 года годовой объём рынка в странах Большой двадцатки оценили в $775 млрд с ростом до $1,7 трлн в 2015 году.

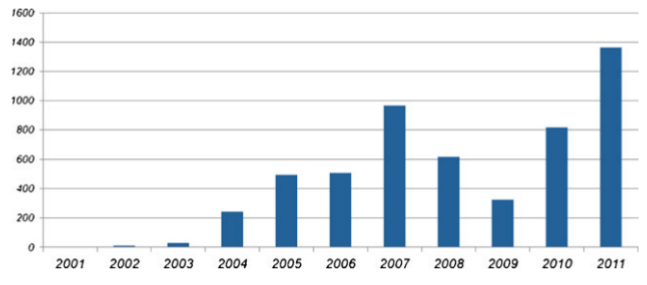

Рис. 1. Количество зарегистрированных инцидентов с поддельными компонентами, о которых сообщила IHS, источник

Другое исследование, проведённое Министерством торговли США с 2005 по 2008 год, показало, что 50% производителей компонентов и 55% дистрибьюторов сталкивались с контрафактными компонентами.

Более того, эксперты оценили, что среди всех закупок Пентагоном запасных и сменных компонентов до 15% являются контрафактной продукцией.

Методы подделки

Хакеры, похитители интеллектуальной собственности и производители контрафактной продукции всегда быстро адаптируются и находят всё новые методы. В этой статье мы упомянем наиболее распространенные способы изготовления подделок.

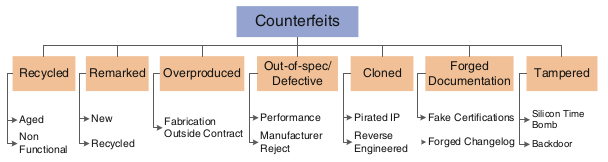

Эксперты обычно делят методы на категории:

- Новые компоненты с неправильной маркировкой и старые компоненты, которые продаются как новые. [1]

- Функциональный и нефункциональный контрафакт. [2]

Хочется подробнее разобрать вторую классификацию.

В качестве отправной точки возьмём классификацию из этой работы и усовершенствуем её.

Рис. 2. Таксономия подделок, источник

Перемаркировка и переработка

Это самый распространённый способ подделки. Более 80% поддельных компонентов было переработано и перемаркировано. При переработке компоненты извлекаются из утилизированных печатных плат, их корпуса перекрашиваются и/или перемаркируются, а затем они продаются как новые детали.

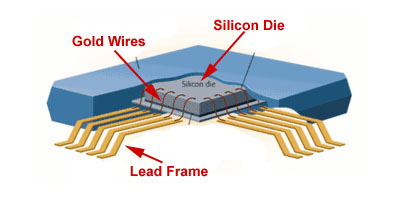

В некоторых случаях кристалл извлекается из корпуса, затем монтируется в новый корпус и перемаркируется для требуемого устройства. Здесь самое опасное, если компонент не функционален или был повреждён во время предыдущего использования.

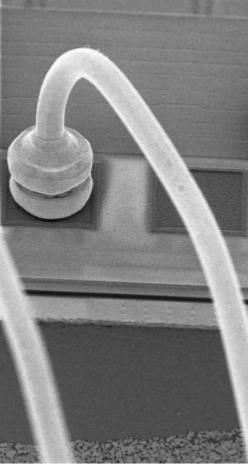

Извлечение кристалла включает в себя кислотную декапсуляцию пластикового корпуса, извлечение проволочных соединений (которые соединяют кристалл с внешними пинами) с помощью пинцета, нагревание корпуса и шлифовку задней стороны. Затем кристаллы отправляют в Китай для сборки в новых корпусах.

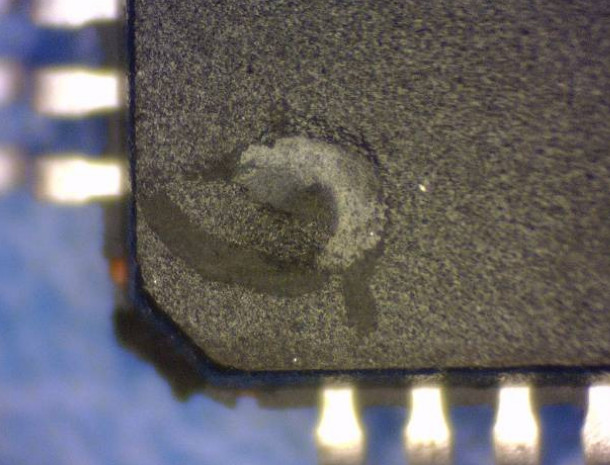

Рис. 3. Извлечение кристалла из корпуса, источник

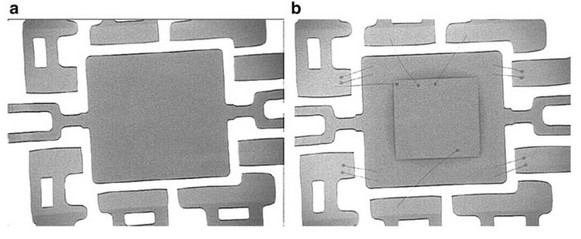

Новые проволочные соединения — ясное доказательство повторного использования кристалла, когда новое крепление помещено на место старого.

Рис. 4. Новое проволочное соединение на старом контакте, источник

Цели перемаркировки могут быть следующие:

- Обновление даты: на старые детали ставят текущие даты.

- Повышение класса: изменение маркировки на верхний класс (компоненты военного или промышленного уровня).

- Перебивка сбойных компонентов: некоторые детали уже помечены производителем как сбойные. Они не прошли внутренние тесты и были списаны, но их могли извлечь из мусора или вынести контрабандой.

Примеры переработки и перемаркировки

Рис. 5. Процессор AMD с чипом Intel, источник

Рис. 6. Тест Dynasolve на двух чипах Xilinx, источник

Рис. 7. Примеры микросхем после переработки и перемаркировки, источник

Клонирование и вмешательство

Клонированные компоненты производятся неавторизованными производителями без наличия законных прав на производство чипа. Оригинальный дизайн клонируется с помощью реверс-инжиниринга.

Фальсифицированные компоненты, возможно, включают «аппаратные трояны» и могут слить ценную информацию производителю. На самом деле, реверс-инжиниринг и внедрение аппаратных троянов — отдельная широкая тема для другой статьи.

Другие подделки

- Отсутствие кристалла внутри. Производитель просто ставит нужную маркировку на пустые корпуса. Это легко обнаружить рентгеном.

- Некоторые конструкторы заказывают производство микросхем по своему дизайну. Иногда ненадёжный подрядчик производит лишнюю партию оригинальных микросхем без уведомления заказчика. Это опасно тем, что кристалл и корпус выглядят в точности как оригинальные, в то время как контрафактные микросхемы перед поставкой на рынок могли не пройти тестов, предусмотренных заказчиком.

- Поддельные документы. Никакой физической подделки в микросхемах, но злоумышленник добавляет/изменяет некоторые детали в документах. Это могут быть поддельные спецификации или электрические характеристики.

Методы обнаружения подделок

Если вы хотите защитить свой дом или офис, то первым делом нужно изменить стиль : думать не как охранник, а как вор. Первый шаг к защите от поддельных микросхем — изучить методы врага.

Второй шаг — искать улики.

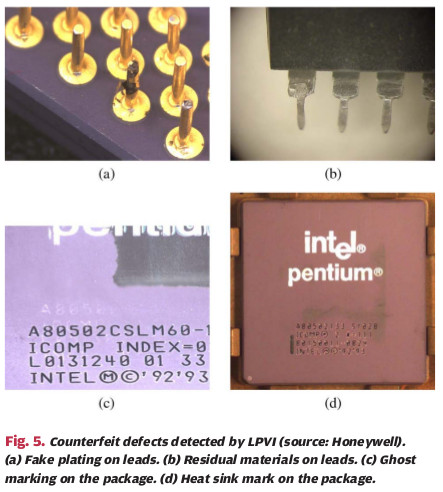

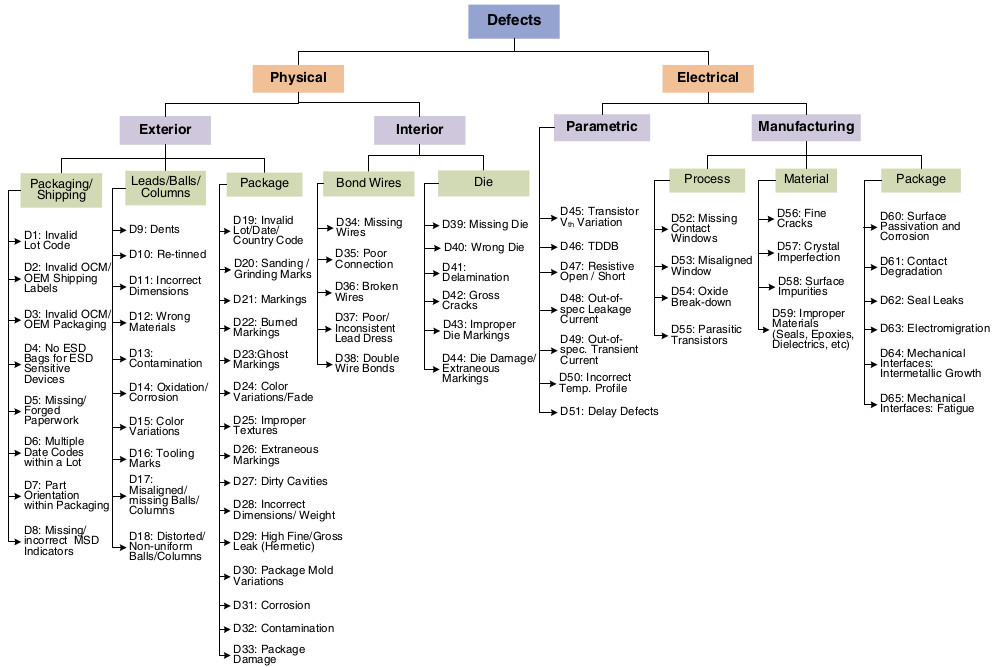

Дефекты кажутся бесчисленными. Предлагаемая таксономия дефектов показывает общую картину.

Рис. 8. Таксономия дефектов поддельных компонентов, источник

Некоторые дефекты легче обнаружить, чем другие. Кстати, некоторые из них легче всего обнаружить невооружённым глазом.

Набор примеров 1 (внешний осмотр)

Рис. 9. Два поддельных моста Tundra от PCI к процессору Motorola, источник

Эти две интегральные схемы перекрашены и перемаркированы, но обведённый фрагмент явно сдвинут.

Рис. 10. Перекрашенные микросхемы, источник

На картинке остались чёткие следы перекрашивания.

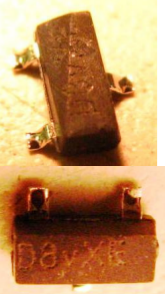

Рис. 11. Дыры от прожига маркировки, источник

Маркировка корпуса производится лазером. Избыток лазера может прожечь корпус.

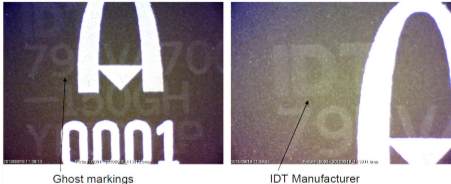

Рис. 12. Следы старой маркировки, источник

Набор примеров 2 (внутренний осмотр)

Рис. 13. Изображение CADBlog

В поддельной интегральной схеме могут отсутствовать предусмотренные соединения. Они могут пропасть при переупаковке кристалла. Для обнаружения этого дефекта применяется рентген.

Рис. 14. Отсутствие соединений, источник

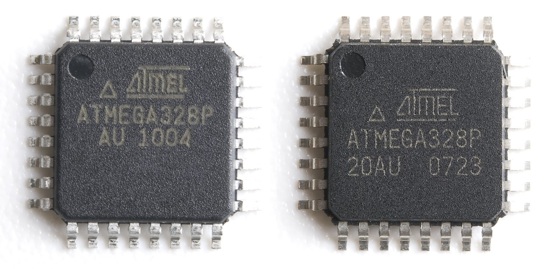

Другой вариант внутренних дефектов — использование совершенно неправильного кристалла. Например, американская компания Sparkfun обнаружила поставки поддельных микроконтроллеров Atmega328. Исследование выявило, что у них маркировка и корпус Atmega328, но кристалл внутри даже близко не соответствует оригинальному микроконтроллеру!

Рис. 15. Слева оригинальный Atmega328, справа — поддельный. Изображение Sparkfun

Набор примеров 3 (контроль электрических параметров)

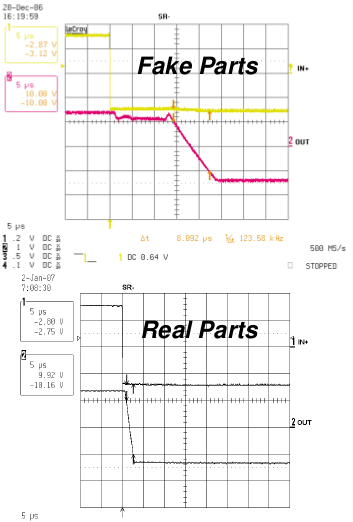

Рис. 16. Тест электрических параметров высокопроизводительного операционного усилителя (поддельный и настоящий), источник

Поддельный операционный усилитель выдержал тестирование на 10-кратной скорости, и только комплексный тест с переменным током выявил подделку.

Методы борьбы с контрафактом

Пословица гласит, что лучше потратить копейку на профилактику, чем рубль на лечение.

Выявление поддельных компонентов — сложная задача из-за стоимости, времени тестирования, отсутствия параметров для оценки (иногда) и быстрого изменения технических методов подделки.

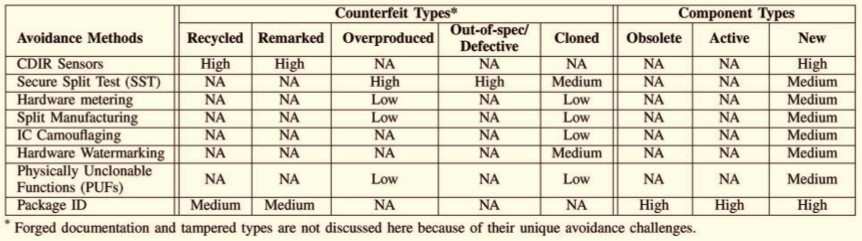

Существует множество механизмов, каждый из которых нацелен на некоторые поддельные методы и типы компонентов, как описано в следующей таблице:

Рис. 17. Методы борьбы с контрафактом, источник

Рассмотрим подробнее некоторые из этих методов.

Сенсор CDIR

Как понятно из названия сенсора CDIR (Combating Die and IC Recycling), это метод борьбы с повторным использованием интегральных схем.

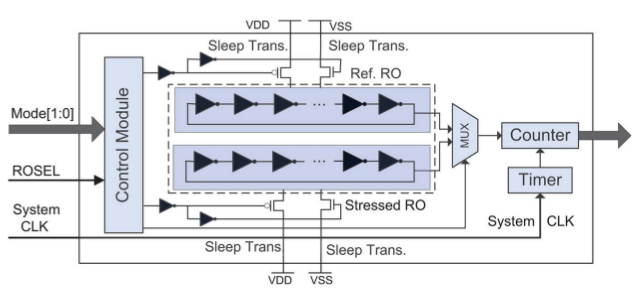

В качестве сенсора CDIR можно использовать разные структуры на кристалле, но ради простоты упомянем только одну из них: датчик на основе кольцевого генератора (RO). Другие структуры см. здесь.

Этот сенсор фиксирует каждое включение чипа и позволяет легко проверить данные. Он составлен из двух кольцевых генераторов: RO-образец и RO под нагрузкой. Принцип основан на том, что эффект старения MOSFET изменяет частоту RO. По разнице частоты RO-образца и RO под нагрузкой можно рассчитать приблизительное время использования микросхемы.

Рис. 18. Схема RO-датчика, источник

Безопасный сплит-тест (SST)

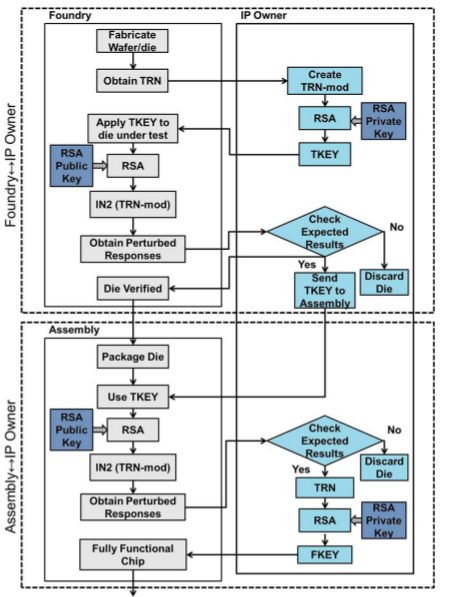

Как уже говорилось в главе о методах контрафактного производства, некоторые разработчики отдают производство стороннему подрядчику. Иногда тот может произвести лишнее количество микросхем оригинального дизайна без ведома владельца интеллектуальной собственности или даже продать дизайн. Чтобы предотвратить это, производственный процесс можно защитить криптографическими методами, то есть блокировкой отдельных аппаратных компонентов микросхемы с разблокированием их владельцем интеллектуальной собственности во время или после теста. Взаимодействия владельца интеллектуальной собственности с заводом-изготовителя и сборочной линией методом SST показаны на следующей схеме:

Рис. 19. Взаимодействия владельца интеллектуальной собственности, завода-изготовителя и сборочной линии, источник

Сначала владелец интеллектуальной собственности получает с завода случайное число (TRN), с помощью секретного ключа генерирует тестовый ключ (TKEY) и отправляет его на завод для каждого кристалла. Там из TKEY с применением открытого ключа создаётся модифицированным TRN, который используют для тестирования. Владелец получает результаты теста и может либо отказаться от партии, либо передать TKEY на сборочную линию для изготовления микросхем, если результаты тестирования оказались положительными.

Сборочный цех получает TRN от владельца интеллектуальной собственности и после монтажа кристалла в корпусе снова проводит тесты. Затем отправляет ответ владельцу интеллектуальной собственности. Тот разблокирует хорошие микросхемы с помощью окончательного ключа (FKEY) — и отправляет их на рынок.

ДНК-маркировка

Этот механизм является частью более широкой технологии Package ID. Она охватывает следующие примеры:

- дизайн, который не оставляет места для добавления дополнительных компонентов,

- активные компоненты без полномочий на изменение маски (шаблона в производстве),

- устаревшие компоненты, которые больше не производятся.

В случае с маркировкой ДНК в чернила для маркировки подмешиваются молекулы с уникальной последовательностью ДНК. Для проверки подлинности микросхем в лабораторию отправляют образцы чернил. Технология требует поддержания базы данных допустимых последовательностей.

Физически неклонируемая функция (PUF)

Физическая случайная функция или физически неклонируемая функция (PUF) — функция со случайным результатом, связанным с физическими характеристиками устройства. Она случайна и непредсказуема, но повторяема в одинаковых условиях. Поскольку в процессе производства производятся неконтролируемые и непрогнозируемые изменения, то никакие две микросхемы не являются идентичными, но в микросхему можно внедрить кремниевый PUF с уникальным идентификатором.

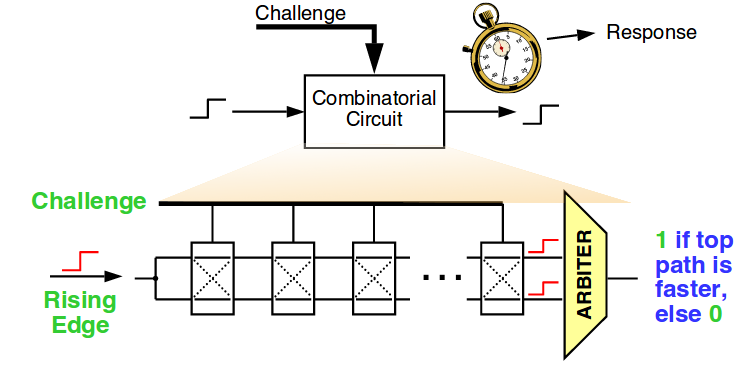

Рис. 20, адаптировано из источника

PUF замеряет ответ для определенных входных данных. Для получения пары «вопрос-ответ» используется множество методов. Один из них — задержка PUF, как показано на рис. 20. Случайные изменения в задержках на контактах и затворах кристалла дают случайные результаты. Арбитром обычно выступает затвор, который выдаёт 1 или 0 в зависимости от того, какой вход пришёл первым. PUF может поддерживать огромное количество пар «вопрос-ответ», где ответ уникален для каждой интегральной схемы. Для операций проверки подлинности необходима доверенная база данных пар «вопрос-ответ».

Автор: m1rko