Мы продолжаем публиковать материалы форума «Совместная безопасность облачных решений для бизнеса», который мы провели совместно с «Лабораторией Касперского» и HUAWEI 31 мая в Москве.

Сегодня, когда Petya и Misha вовсю шагают по планете, данный материал становится особенно актуальным для пользователей виртуальных серверов. Представляем доклад Владимира Островерхова, «Лаборатория Касперского», «Правильная защита «облаков»».

Всем здравствуйте, меня зовут Владимир Островерхов. На данный момент я являюсь экспертом поддержки корпоративных продаж «Лаборатории Касперского».

Функционально я частично являюсь разработчиком, тренером, технарем, обучающим человеком для локальных команд всего мира.

Начнем с несерьезной темы. Какие требования предъявляются к современной системе ИТ-безопасности и почему мы поднимаем сегодня тему безопасности облачных инфраструктур, виртуальной безопасности, защиты для виртуализации, для виртуальных машин?

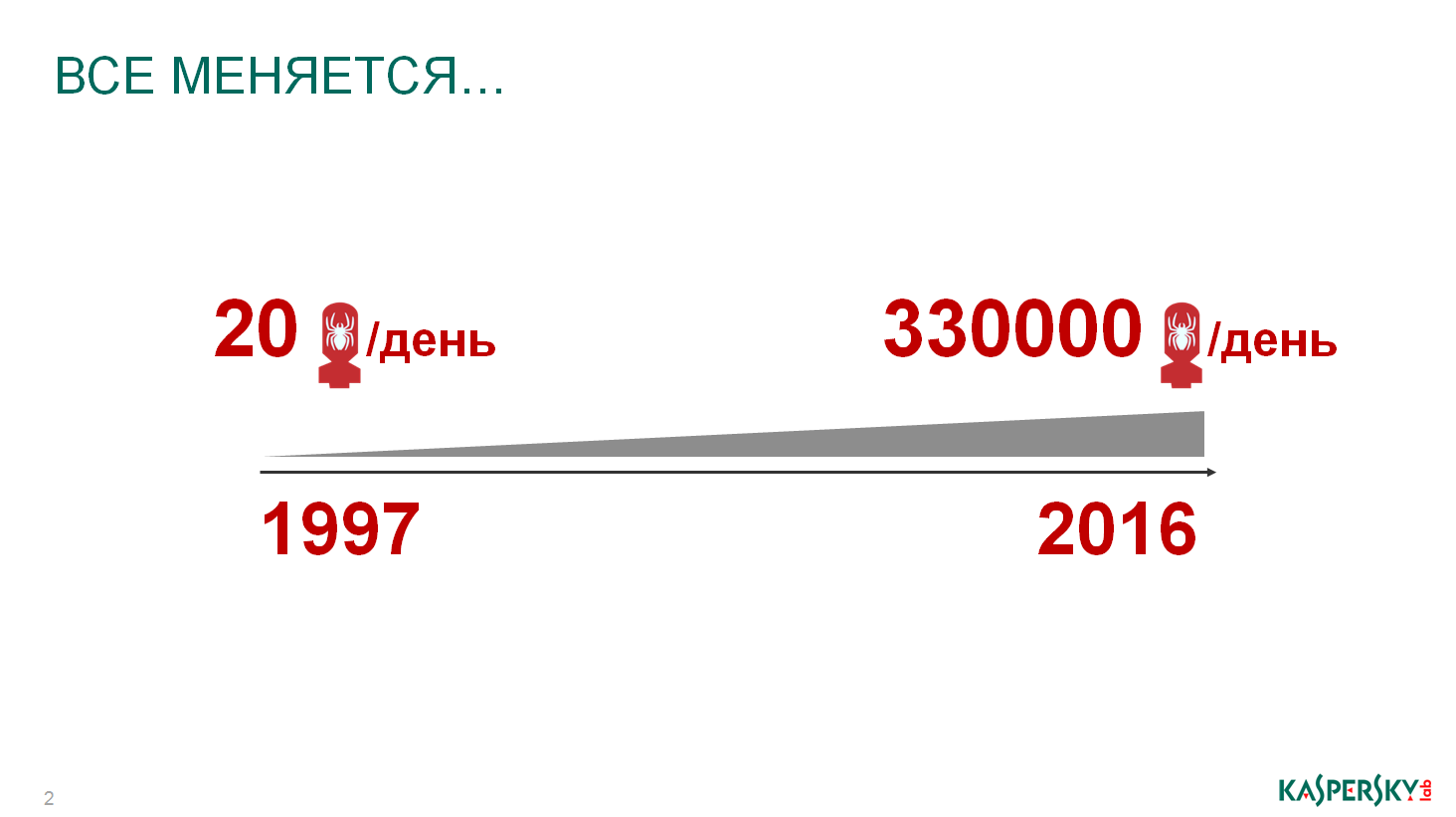

Давайте начнем с самого простого — с тех вирусов, о которых вы все знаете. 97-ой год. У нас хватало работы. Каждый день приходило 20 новых сэмплов, они действительно были сложными, интересными, мы их разбирали буквально руками, писали «маски» и общие структуры детектов. И все было хорошо. Год назад я снова вернулся в «Лабораторию Касперского», пришел к своим бывшим коллегам и спрашиваю: «Ребята, а как сейчас обстоят дела?» Вот было 20-30 проблемных вирусов в день, которые приходилось изучать вручную. И мне показали цифры…

Сегодня каждый день появляется более 300 тысяч единиц вредоносного ПО. Да, в эту статистику попадают и совсем простые. Например, школьник узнал новый код на уроках информатики, написал какую-то программку, выпустил ее в интернет. Вирус? Вирус, потому что может испортить данные. Сюда включаются и сложные целенаправленные атаки, те, которые разрабатываются специально под организации, под определенные кейсы, под определенные ситуации, и они очень хорошо умеют не только ломать и воровать данные, но и очень хорошо умеют себя прятать. Это все требует расследований. Объем вырос в разы, в тысячи раз. Старый и глупый вопрос: «Касперский пишет вирусы?», сами видите их и так без нас пишут столько, что нам бы разгрести…

Второй момент. Позиция нашей компании — мы, конечно, продаем продукты и решения, но основная ценность — это те накопленные знания, которые есть в нашей компании, в действительности выражаются в решения. За эту экспертизу и ценят компанию, это определяет ее репутацию.

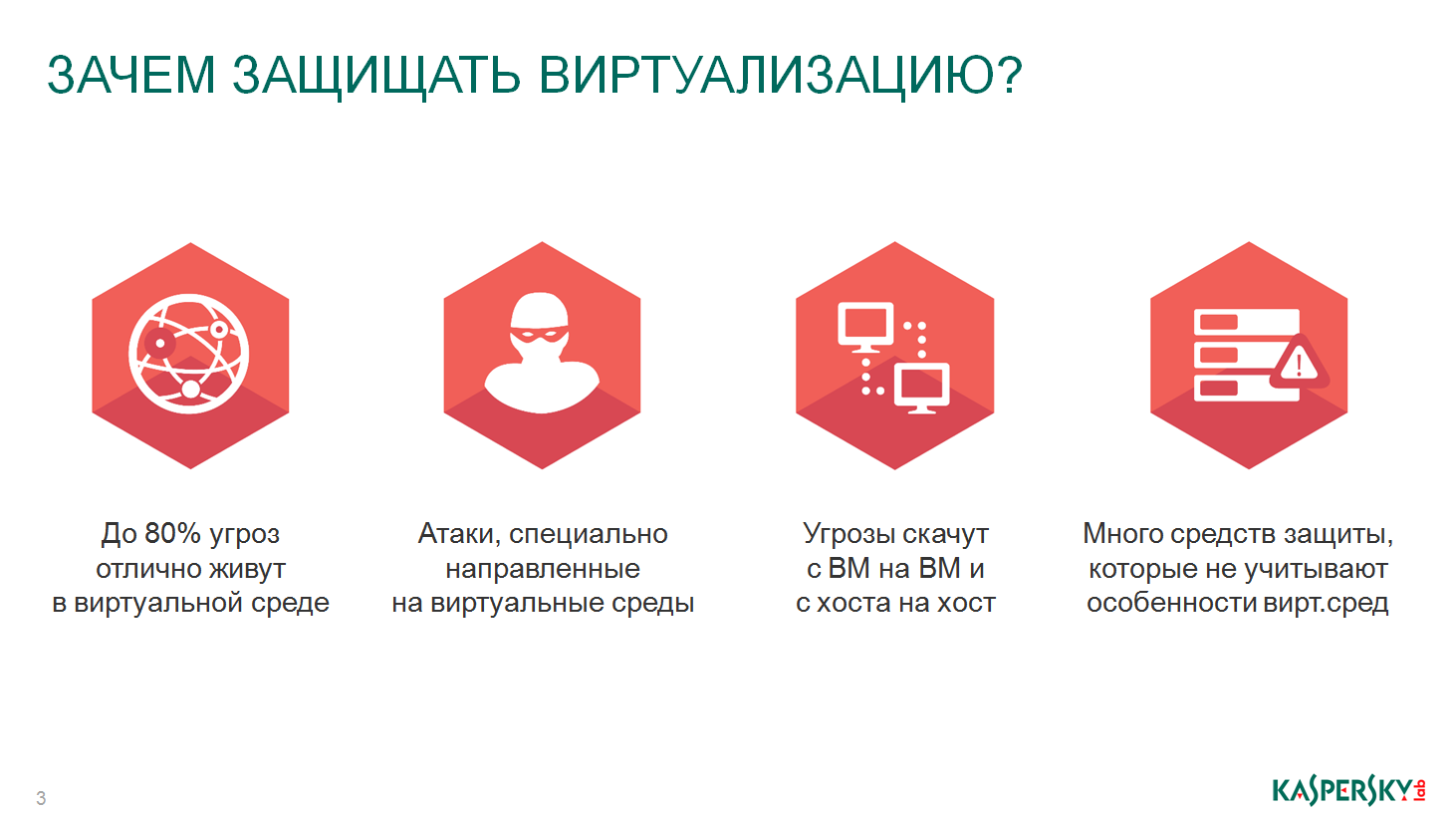

Ладно, идем дальше про страшилки. Чем хороша виртуализация, думаю, все знаете. Да? Высокая плотность, низкое ресурсопотребление, все это здорово, все это красиво, об этом рассказывают обычно вендоры виртуализации. Чем это плохо и опасно, и почему виртуальную инфраструктуру надо дополнительно защищать и вообще не надо забывать про защиту? Две трети компаний во всем мире, включая крупный бизнес, считают, что они инвестировали в виртуализацию и дополнительной защиты никакой не надо. Виртуалка сама по себе безопасная, все с ней хорошо, ее никто не ломает. Неправда, ломают и еще чаще!

Первое – до 80 процентов всех тех 300 тысяч единиц вредоносного ПО, о которых я говорил ранее, вообще без модификаций, без каких-то изменений могут жить внутри виртуальной инфраструктуры, внутри облаков. Ничего править не надо, попало, заработало, начало удалять, стирать, портить данные.

Хакерам тоже виртуальная инфраструктура интереснее. Намного проще взломать ее и получить доступ сразу ко всем вашим виртуальным машинам и ко всем данным, нежели пытаться взломать каждый физический сервер отдельно. Логично и довольно просто.

В третьих, необходимо обратить внимание на скорость распространения вирусов, попавших внутрь виртуальной машины. Внутри виртуальной инфраструктуры зловредный код распространяется с огромной скоростью. Заразить за 15 минут 10 тысяч виртуальных машин — легко. Как-то это надо останавливать. Это эпидемии огромных скоростей и огромных масштабов.

Я не говорю про неправильные средства защиты, которые являются отдельным уровнем угроз, которые возникают для всех компаний, использующих виртуальные среды в своей работе.

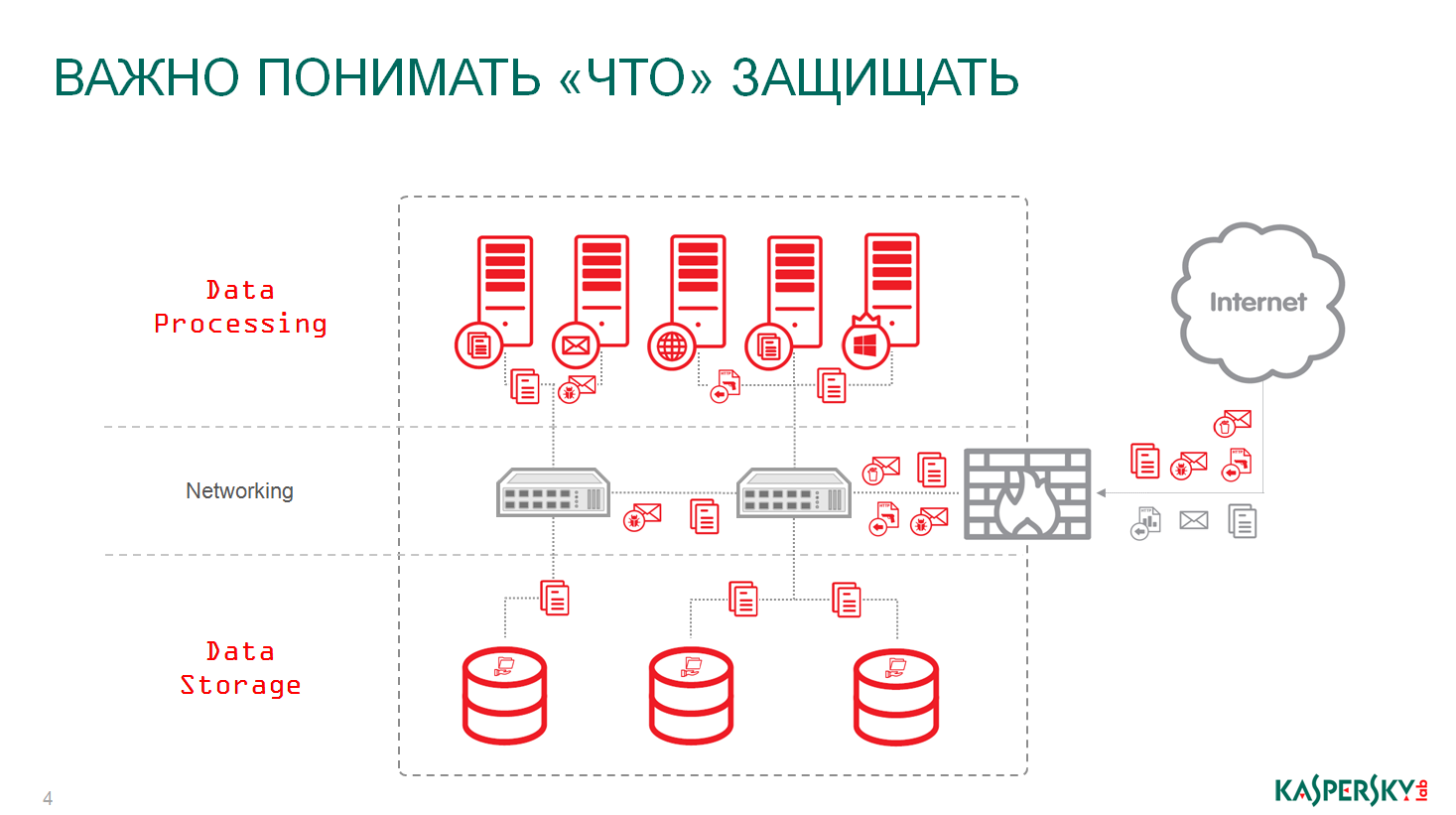

Идем дальше. Облака частные, гибридные, публичные из себя всегда представляют центр обработки данных. От этого никуда не деться. Есть серверы, есть сеть, есть система хранения данных — это стандартный набор, который работает, от которого никто никуда не уходит, он традиционен.

Основной фокус атаки зловредов — это серверы и СХД. Серверы — порча данных и работы приложений, СХД — порча или воровство информации. Сеть — это только транспорт.

Сегодня я буду говорить про работу именно центра обработки данных с точки зрения криптобезопасности и с точки зрения того софта, который вы можете установить, и он окажет максимальную защиту.

А вот теперь немножко страшной статистики. Мы опросили порядка пяти тысяч компаний по всему миру. Это крупные компании, не менее полутора тысяч сотрудников, в 25 странах. Порядка 75 процентов из них уже используют виртуализацию, для крупного бизнеса – это стандартная тенденция, они все больше и больше верят в виртуализацию и внедряют у себя в ЦОДах. Статистика вендоров виртуализации показана на слайде. Интересно другое, порядка половины компаний не используют никакой защиты для виртуальных машин, а вторая половина считает, что хватит любого стандартного антивируса. Все эти компании в среднем тратят почти миллион долларов на восстановление после инцидентов: на расследование, на восстановление системы, на компенсацию затрат, на компенсацию потерь от одного единственного взлома. Как так то? Это 5 тысяч компаний и каждая из них потеряла по миллиону долларов в прошлом году? Статистика показывает «среднюю температуру по больнице». Например, есть большая компания, сервис-провайдер, один из самых крупных, пусть будет, в Испании. С ней работает очень много клиентов. Они подверглись единственному взлому в прошлом году.

Какими будут их траты в случае, если они себя скомпрометируют? Прямые потери на восстановление, замену оборудования, софта… Косвенные потери — репутация… Потери на компенсацию для их клиентов, в том числе и репутации… А еще расследование инцидентов, частичная замена инфраструктуры, потому что она уже себя скомпрометировала, это диалоги с правительствами, это диалоги со страховыми компаниями, диалоги с заказчиками, которым приходится платить компенсации.

Надо прекрасно понимать, что в среднем крупный бизнес теряет в год порядка 800 тысяч при неправильно организованной защите – это потенциальный риск для большой компании, риск потери около миллиона долларов в год. Для маленькой компании это около 100 тысяч долларов в год. Это та статистика, которую мы видим, основанная на живых инцидентах среди организаций. Это действительно страшные данные, с ними действительно уже приходится считаться, и от них никуда не денешься. И это встречается во всем мире, 25 стран, я думаю, более-менее подтверждают это.

Теперь про защиту. Со страшным пока закончили. Существует всего четыре подхода к построению системы защиты. Кто бы что ни придумал, кто бы что ни говорил. Первое — отсутствие защиты, это тоже своего рода защита, это вера, религия: «помолился-перекрестился» и все прошло. Надеюсь, это не ваш случай.

Второе — выбор в пользу традиционной защиты. Речь о стандартных антивирусах или традиционных защитных систем, разработанных для защиты физических устройств, не виртуальных.

Третье и четвертое — два способа специализированной защиты: безагентская защита и защита легким агентом. Это общая тенденция всего мирового рынка безопасности.

Теперь давайте немного подробнее о всех четырёх подходах, можно сказать, стратегиях к построению системы защиты виртуальных сред.

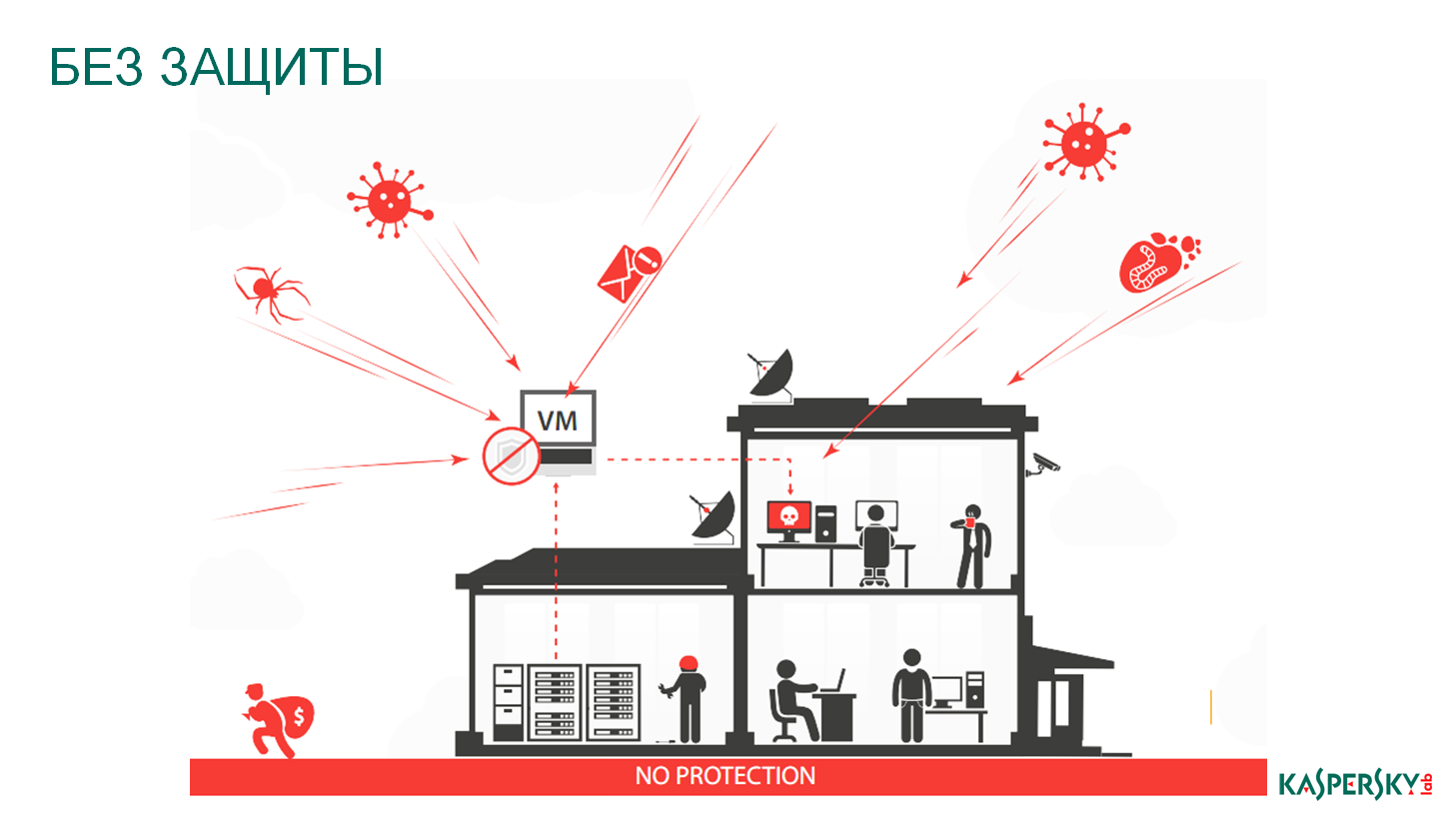

Без защиты, я думаю, не надо рассказывать. Все плохо, всех взломали, все потеряли. Хорошо, если кто-то использует этот подход к построению системы защиты и до сих пор не был взломан, удачи…

Идем сразу дальше. Традиционное защитное решение. Неплохо защищает периметр, физические компоненты ИТ-инфраструктуры, но очень плохо защищает внутреннюю виртуальную инфраструктуру от попытки внутреннего взлома. Поэтому здесь очень важно понимать, почему традиционная защита все-таки плоха именно для защиты виртуальных сред.

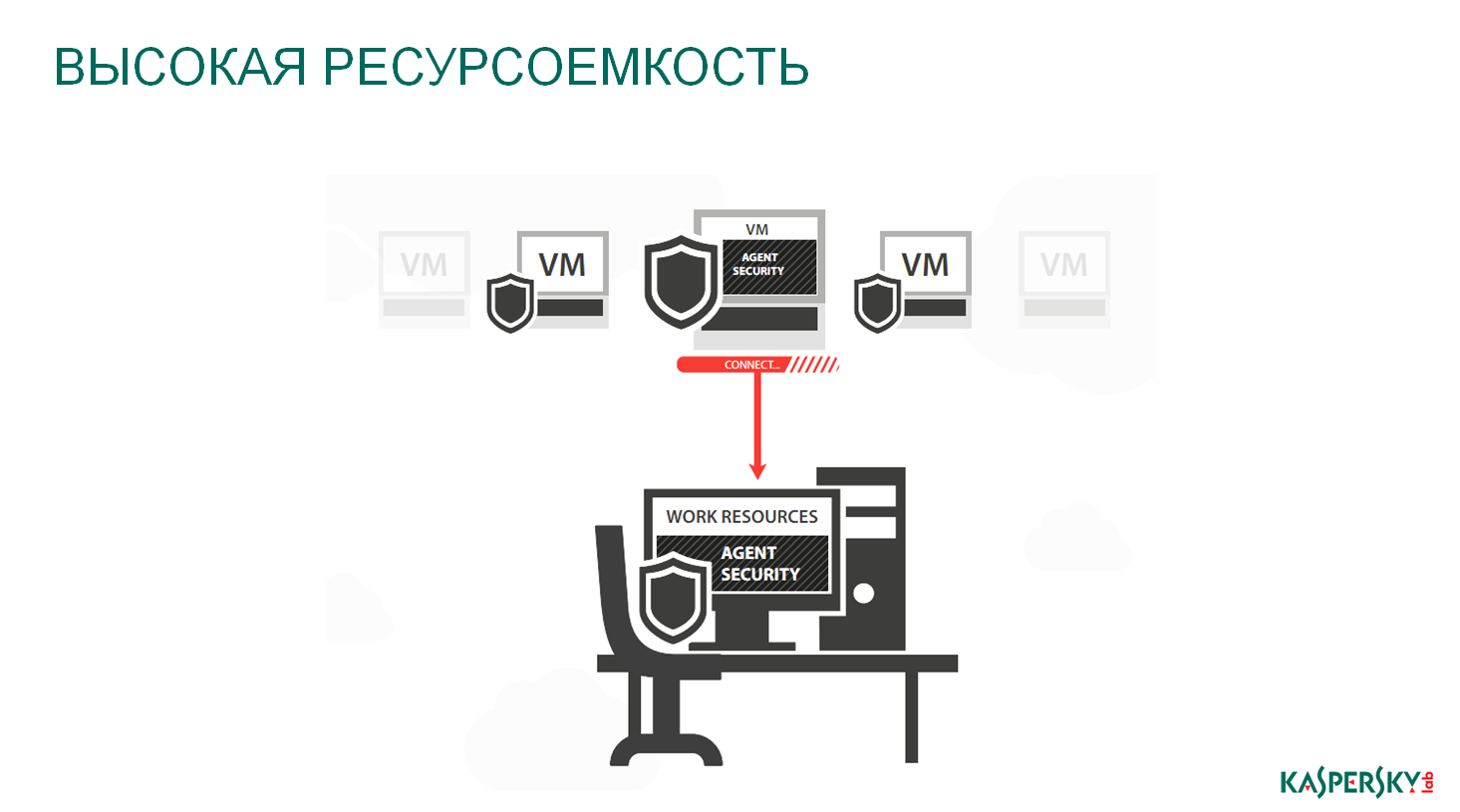

Высокая ресурсоемкость. Тут все просто — мы ставим традиционный движок в каждую из виртуальных машин. Этот движок начинает дополнительно потреблять ресурсы виртуальной машины, а, следственно, и всей экосистемы. Раньше, до появления и активного использования виртуализции, был один физический сервер, на нем стояло одно приложение-антивирус, мы его не замечали — ресурсов было предостаточно. Сейчас на нормальном сервере можно поднять порядка 50 виртуальных машин, а использовать для защиты приходится 50 традиционных антивирусов. Эту нагрузку уже сложно не заметить. И я не говорю про VDI, где на том же физическом сервере можно развернуть порядка 150-300 виртуальных машин.

Шторма проверок. Что это такое? Какой-то вирус пришел в вашу компанию, начинает себя распространять по всем виртуальным машинам, по всей экосистеме. Каждая виртуальная машина с самостоятельным защитным ПО внутри, сканируя один и тот же файл, начинает потреблять еще больше ресурсов и таким образом тормозит процесс нормальной работы самого приложения, потому что для сканирования, для работы нужны ресурсы. Последствия очевидны…

Третье – шторма обновлений. Особенно актуально это для инфраструктуры больших компаний, особенно сервис-провайдеров, где действительно виртуальные машины измеряются десятками тысяч. Когда выходит обновление антивирусных баз, оно может быть 1-2-5 мегабайт, но все виртуальные машины в одну секунду, в одну наносекунду начинают скачивать этот 1-5 мегабайт. Хорошо, если есть дублирующие каналы. Если дублирующих каналов нет, как мы не раз видели, то часто идет просадка по сети у этих компаний. И она тотальная, она, может быть, случится в течение каких-то 20-30 секунд, но вот мой коллега из банковского сектора говорит, что наносекунды сейчас считают. 20-30 секунд — это уже потеря канала, это уже действительно большая просадка, это уже действительно плохо, что за эти 20-30 секунд весь мир не мог достучаться до этого центра обработки данных. Поэтому это плохо? Это традиционный подход. И это не вопрос того, что кто-то неправильно задизайнил традиционные решения, это воспрос использования традиционного решения не по назначению, не для физической, а для виртуальной инфраструктуры. Стандартные решения в специфических условиях. Это не плохие дизайны решений ИТ-безопасности, но плохие дизайны решений безопасности для виртуальных сред.

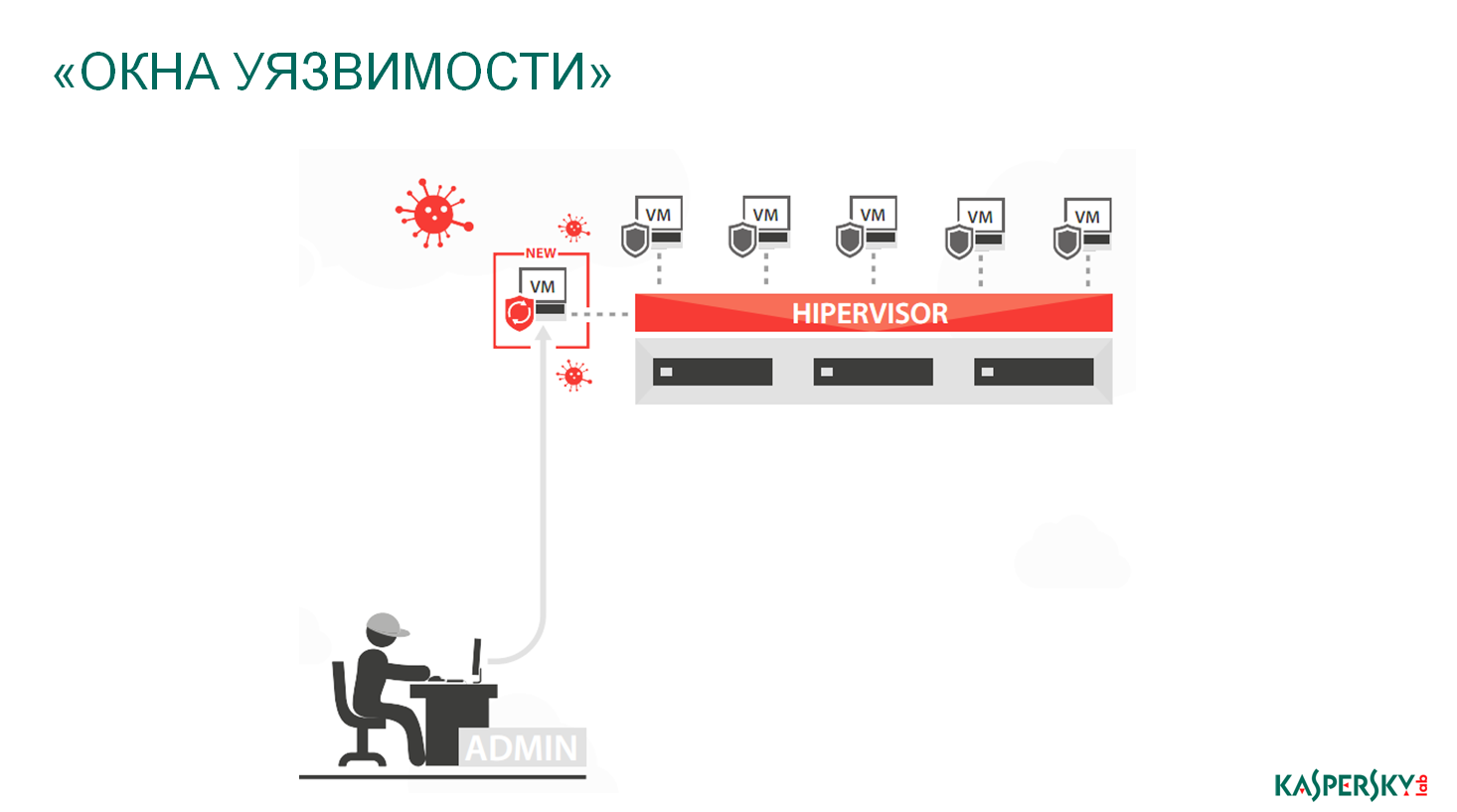

Окна уязвимости. Традиционному антивирусу, стоящему внутри каждой виртуальной машины, очень сложно понять, как происходит общение между виртуальными машинами. Он в принципе этого не видит, он видит периметр изнутри своей виртуалки и все, и на этом его зона ответственности заканчивается. А сколько атак, сколько активности, сколько уязвимостей есть и существует внутри коммуникаций между гипервизором и виртуальной машиной, между физикой и виртуальной машиной и так далее, обычное решение не видит.

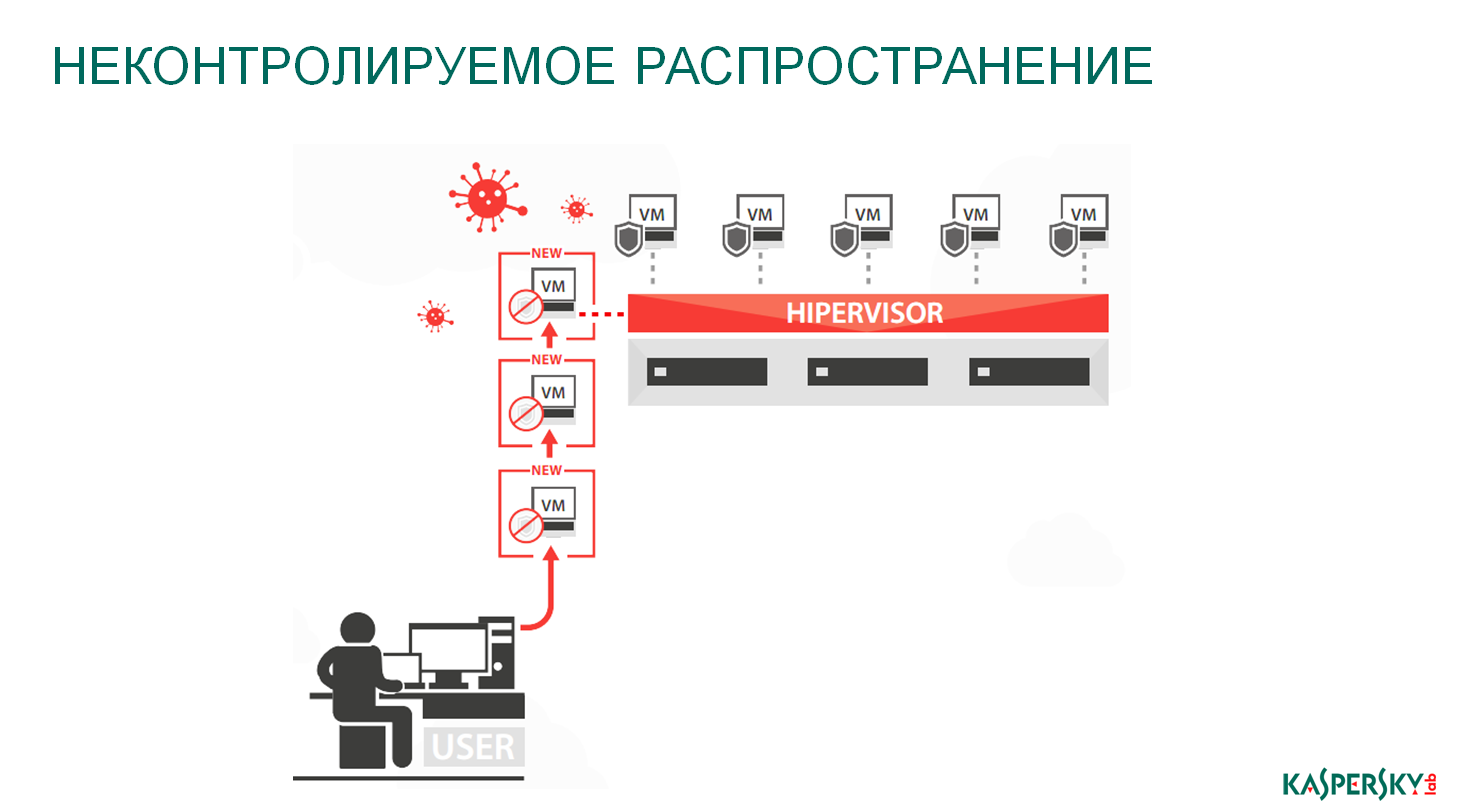

Неконтролируемые распространения. Здесь мы говорим про так называемые золотые образы. Как часто обновляется внутри компании золотой образ виртуальных машин? На самом деле раз в 3-5 месяцев. Потому что создали, сделали красиво, сделали оптимально, так и оставим. А вот копируются виртуальные машины, используя копии этого образа, очень часто. Если выходят обновления антивирусных баз, то в золотой образ, созданный и настроенный ранее, они автоматом не попадают, а копии виртуальных машин продолжают возникать, используя необновлённый золотой образ. Видите угрозу?

И существует проблема того, что с традиционным антивирусом в этом случае мы создаем, разворачиваем виртуальную машину, которая тратит свое время на то, чтобы обновить защитный компонент, а в этот момент случаются атаки. Или очень часто мы находим ситуации, в том числе и на российском рынке, когда ранее неизвестное вредоносное программное обеспечение стояло внутри золотого образа, и администратор, копируя этот золотой образ, распространил его по всей сети. В общем, все хорошо, привет, ботнет – сеть, все работает как надо — только не у вас, а у хакера.

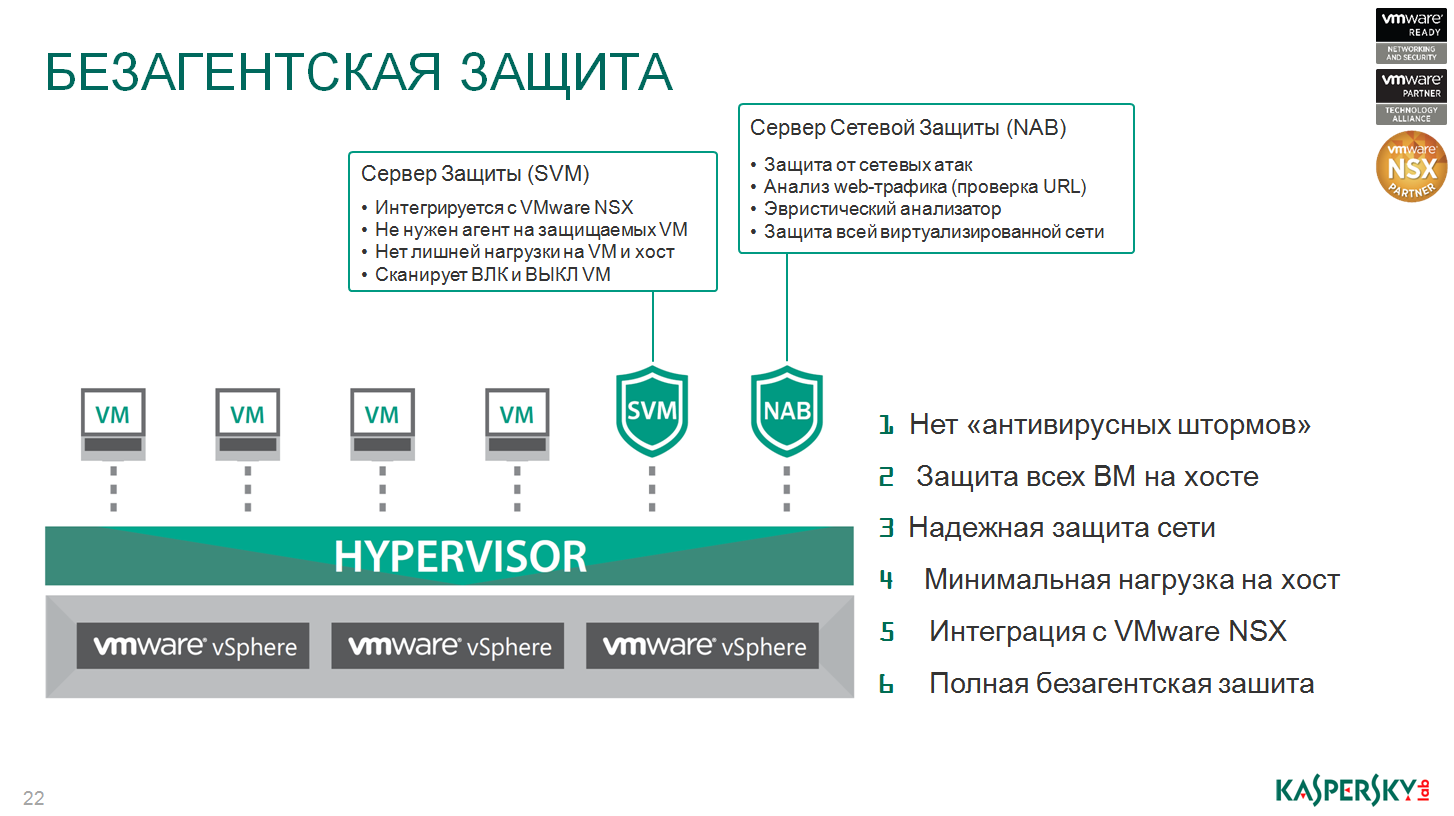

Идем далее, теперь немножко про специализированные защиты. Есть два типа защитных решений для виртуальных сред: безагентская и защита легкого агента. Должен отметить, что безагентская защита возможна в настоящее время исключительно на решениях компании «VMware», потому что только «VMware» предоставила свои API для того, чтобы все ИБ компании в мире могли разработать безагентскую защиту.

Принцип действия очень простой. На физическом сервере, где стоят ваши виртуальные машины, разворачивается две дополнительные виртуалки, внутрь каждой виртуальной машины не ставится вообще ничего. В одной из этих виртуальных машин (SVM на слайде) находится антивирусное ядро и все. В сетевой машине защиты network attack blocker, этот компонент отвечает конкретно за проверку коммуникаций между виртуальными машинами и тем, что происходит в экосистеме. Также он еще отвечает за коммуникацию с технологией NSX, но об этом отдельно, может быть, в другой раз или в рамках сессии вопросов и ответов. Как происходит проверка? Вот под этой SVM, это ее юрисдикция, все.

Все, что мигрировало и приехало на этот физический сервер, попадает в зону ответственности данной SVM. Она занимается проверкой и мониторингом ПО. Если надо просканировать виртуальную защиту, это сделает вот эта одна единственная SVM. В случае необходимости, гораздо проще повысить мощность и скорость работы этой виртуальной машины, для неё мы можем легко расширить параметры оперативной памяти, процессорных мощностей и так далее. Сами виртуальные машины мы никак не нагружаем и никак не тормозим задачей безопасности. Антивирусных штормов нет, потому что проверкой всего трафика занимается SVM, она забирает на себя эту задачу, и вредоносное ПО ломится уже не внутрь каждой виртуальной машины.

А теперь интересная технология — пул вердиктов, которые есть внутри каждого центра обработки данных, созданного на этой технологии. Все виртуальные машины защиты имеют общий кэш вердиктов. Если случилось так, что на ваш первый сервер произошла какая-то атака, попало какое-то вредоносное ПО, которое было задетектировано, то запись о том, что вот этот файл злой, будет помещена в пул вердиктов. Следующая виртуальная машина защиты на другом сервере в первую очередь обратится в этот пул вердиктов, она не будет сканировать систему, она не будет потреблять ресурсы, если она просто сравнит файл с вердикт-листом и заблокирует его автоматически в случае, если выяснит, что вердикт — вредоносное ПО… Это сильно ускорило работу всей экосистемы. Это сильно снизило потребление ресурсов, потому что одна SVM отработала, она проверила и задетектировала, остальные виртуальные машины не нагружаются, они просто смотрят общий лист вердиктов.

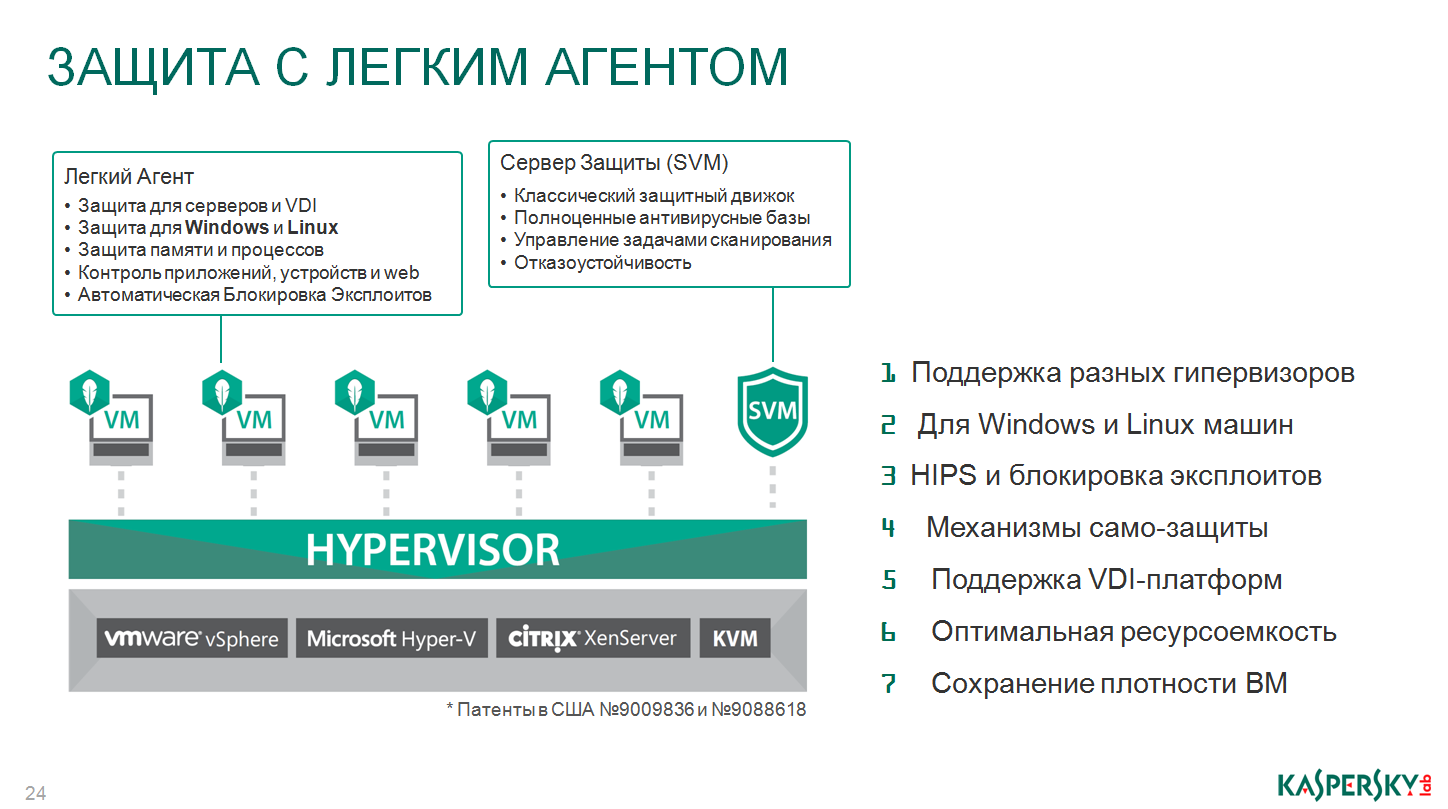

Идем дальше. Самое интересное и самое вкусное для нас – использование защиты виртуальных сред посредством легкого агента. Принцип работы очень похожий. Есть та же самая SVM, там тот же самый антивирусный движок, точно такой же, как в ваших традиционных антивирусах, но в отличие от предыдущего кейса, где «VMware» ограничивал нашу способность к проверкам, здесь нашему решению предоставлена полная свобода действий.

Здесь мы предоставляем свое решение, свой маленький, запатентованный легкий агент, который мы устанавливаем внутрь каждой виртуальной машины. Он действительно очень маленький, не выполняет никаких проверок, он занимается только мониторингом того, что происходит внутри этой виртуальной машины, а потом результат своей работы он отдает обратно в эту виртуальную машину защиты, в SVM. Как мы расширили функционал при данном подходе, и почему это так вкусно, и почему это так интересно? Потому что уровень безопасности здесь не ниже, чем в традиционном антивирусном движке, а с учетом единого пула вердиктов и с учетом еще ряда дополнительных технологий, он оказывается намного выше, чем в традиционном антивирусном движке. Плюс ко всему, если раньше нам приходилось выделять внутри каждой виртуальной машины по 2 гигабайта оперативной памяти на работу средства защиты (при традиционном подходе), по какому-то процессорному ядру дополнительно, здесь мы выделяем одну виртуальную машину защиты и все.

Когда меня спрашивают: «А как мне посчитать, убедить своего директора, что нам действительно это надо?» А все просто.

Допустим, вы пришли к тому, что ваш центр обработки данных или центр обработки данных вашего облачного провайдера столкнулся с тем, что ресурсов вам выделить больше не может, есть там пул в тысячу виртуальных машин, которые вы развернули, для этого пула требуется десять физических серверов. Все. В комнату физически больше десяти серверов не влезает. Если вам говорят, что вам надо будет в два раза срезать эти ресурсы, дать еще в два раза столько же серверов, найти еще одну комнату, добавить еще раз охлаждение, добавить еще раз софт на все эти дополнительные 20 серверов, то давайте это все посчитаем. И вот тогда стоимость лицензий окажется совсем другой при использовании защиты с лёгким агентом, она окажется совсем маленькой, сравнительно выигрышной.

Давайте поговорим сейчас про технологии. Это вопрос актуальный, потому что на примере последней эпидемии Wannacry никто не понял, как так произошло, но все клиенты «Лаборатории Касперского» оказались защищены. Кстати, у меня вопрос в аудиторию, я только прилетел из другой страны, задавал там такой же вопрос. Кто пострадал от Wannacry? Поднимите руки, пожалуйста. Хоть как-то? если не вы сами, то, может, родственник, мама, папа, бабушка, дети? Кого задела эпидемия Wannacry? Нет, никого? Есть? Ряд клиентов, да? Супер. Почему спрашиваю? Не просто из праздного любопытства. А теперь такой вопрос: есть в зале те, кто пострадал и у него при этом было установлено решение «Лаборатории Касперского»? Нет.

Еще ни в одной стране мне не сказали обратного. Ок, но на самом деле статистика мировая, я ее в конце покажу, она действительно очень страшная. Смотрите, я очень быстро пробегусь по самым вкусным технологиям, отвечающим на вопрос, почему так хорошо сработала защита, разработанная специалистами «Лаборатории Касперского». Вопрос актуальный, потому что все кричат сейчас «NextGen антивирус», «NextGen файрвол». Нет понятия NextGen. Это маркетинговый хайп, который все компании подняли, и на котором очень круто, как на серфинге, катятся на волне. Все эти технологии, о которых сейчас буду говорить, они частично есть у наших конкурентов. Самой старой из них лет 12 уже. И вот это все собрано теперь в так называемый NextGen антивирус. Просто потому что решили под другим соусом подать технологию.

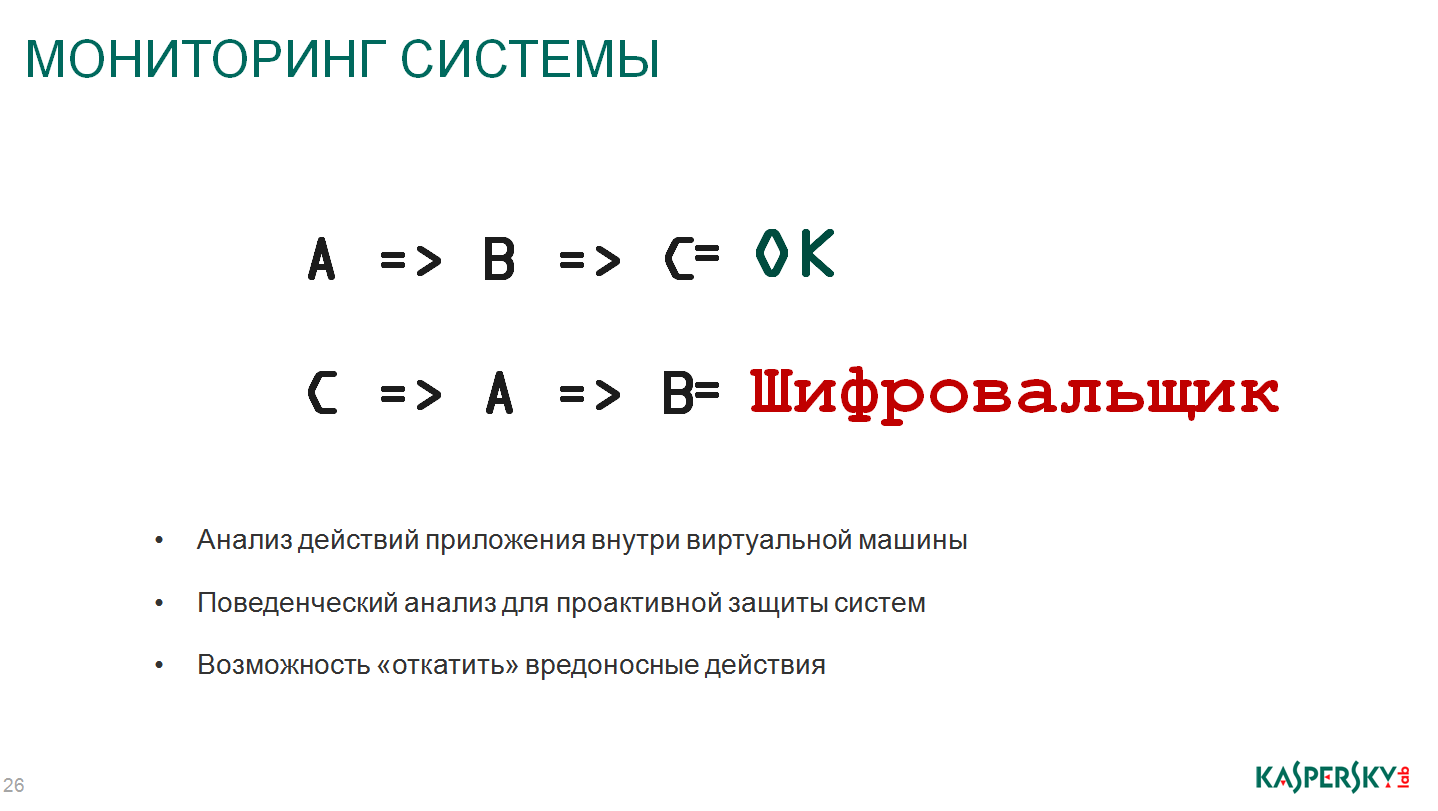

Самое вкусное – мониторинг работоспособности системы. Это то, что всем нравится называть самообучающимися сетями. Когда технология запоминает правильную последовательность работы приложений и когда она сталкивается с тем, что последовательность действий приложения внутри виртуальной машины происходит неправильно, она ее блокирует. Именно эта технология, в первую очередь, остановила криптоактивность Wannacry. Она заметила начало подозрительной активности (изменения файлов шифровальщиком), отметила, кто и как вносит эти изменения, своевременно поместила файлы в резервное хранилище (backup) и остановила продолжение этого действия. Однако если администратор по каким-то причинам неправильно настроил или выключил данную технологию защиты, то действия вредоносного ПО, конечно же, распространились дальше.

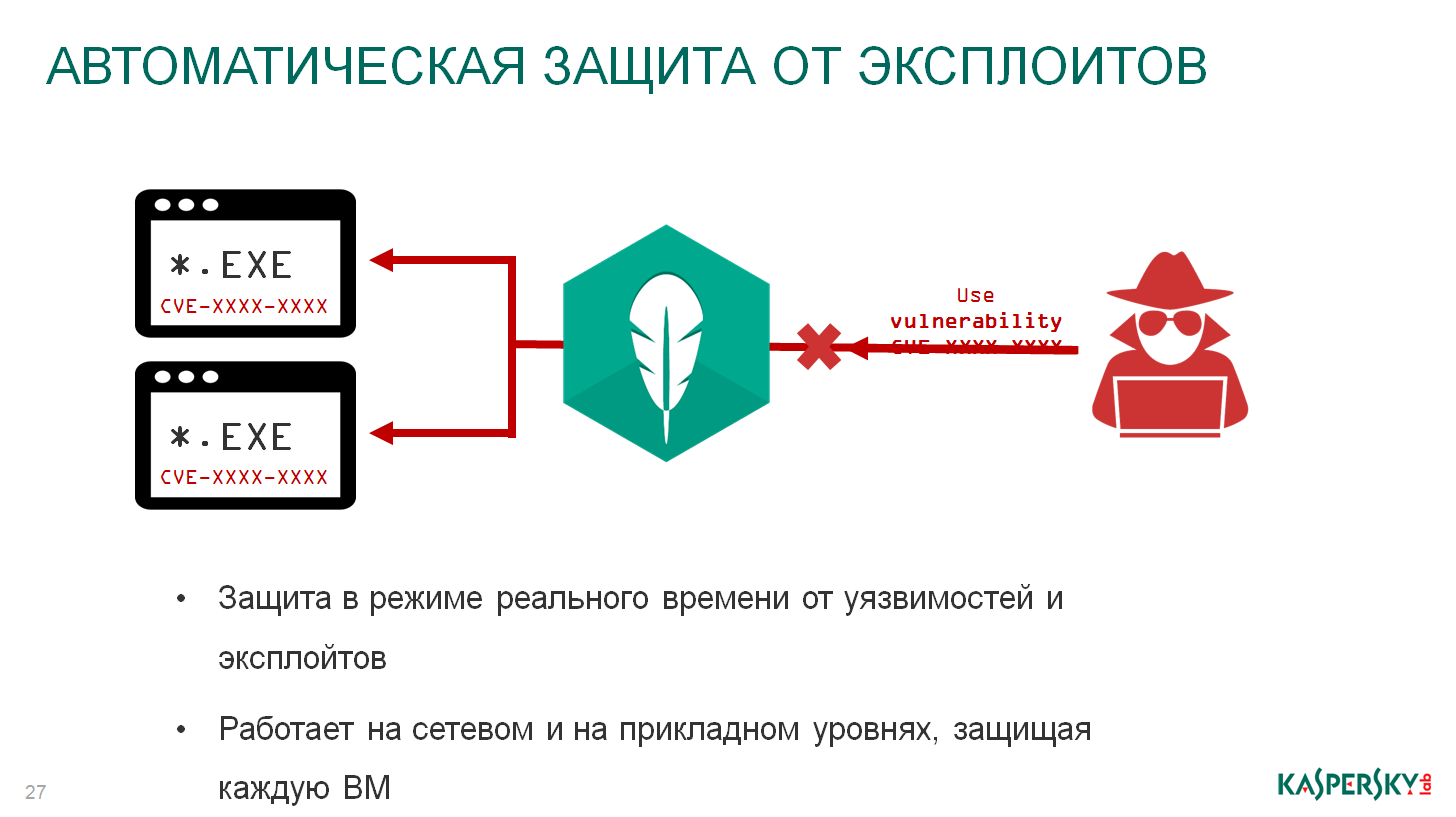

Автоматическая защита от эксплоитов. Про уязвимость, через которую распространялся Wannacry, компания «Microsoft» знала еще феврале этого года, но патч выпустила только в марте-апреле. В наших решениях есть автоматическая защита от эксплоитов, а именно эксплоитами и пользовался Wannacry. Частично данная технология осуществляется через сетевую машину безопасности, через network attack blocker. В защите с легком агенте через как раз-таки легкий агент. Мы мониторим те уязвимости, которые нам известны, мониторим попытку приложений использовать нестандартные пути распространения. При таких попытках обязательно на консоль администрирования поступят алерты, эти попытки будут остановлены, они будут запрещаться, пока они физически руками администратора или офицера информационной безопасности, не будут разрешены, если это требуется.

Далее, белые и черные списки. Это супертехнологии. В белый список мы добавляем только то, что должно запускаться. Все, что не попало в белый список, автоматом не запускается. Очень просто, очень действенно. У нас сейчас есть технологии для защиты банкоматов, есть технологии для защиты банковских систем финансового сектора, там, в общем-то, используется эта же технология. Там должна работать только операционная система и только одно приложение. Все остальное, что будет пытаться запуститься на этих виртуальных машинах и в этой среде, автоматом будет запрещено.

Есть черный список – то, куда мы добавляем конкретно то ПО, которое никогда, ни при каких условиях не должно запуститься, все остальное разрешается, но это вариативность. Можно настроить привилегии приложений, какому ПО, когда, из какой виртуальной машины разрешается получить доступ к определенному ресурсу, с какими правами (например, только чтение, чтение и письмо и т.д.

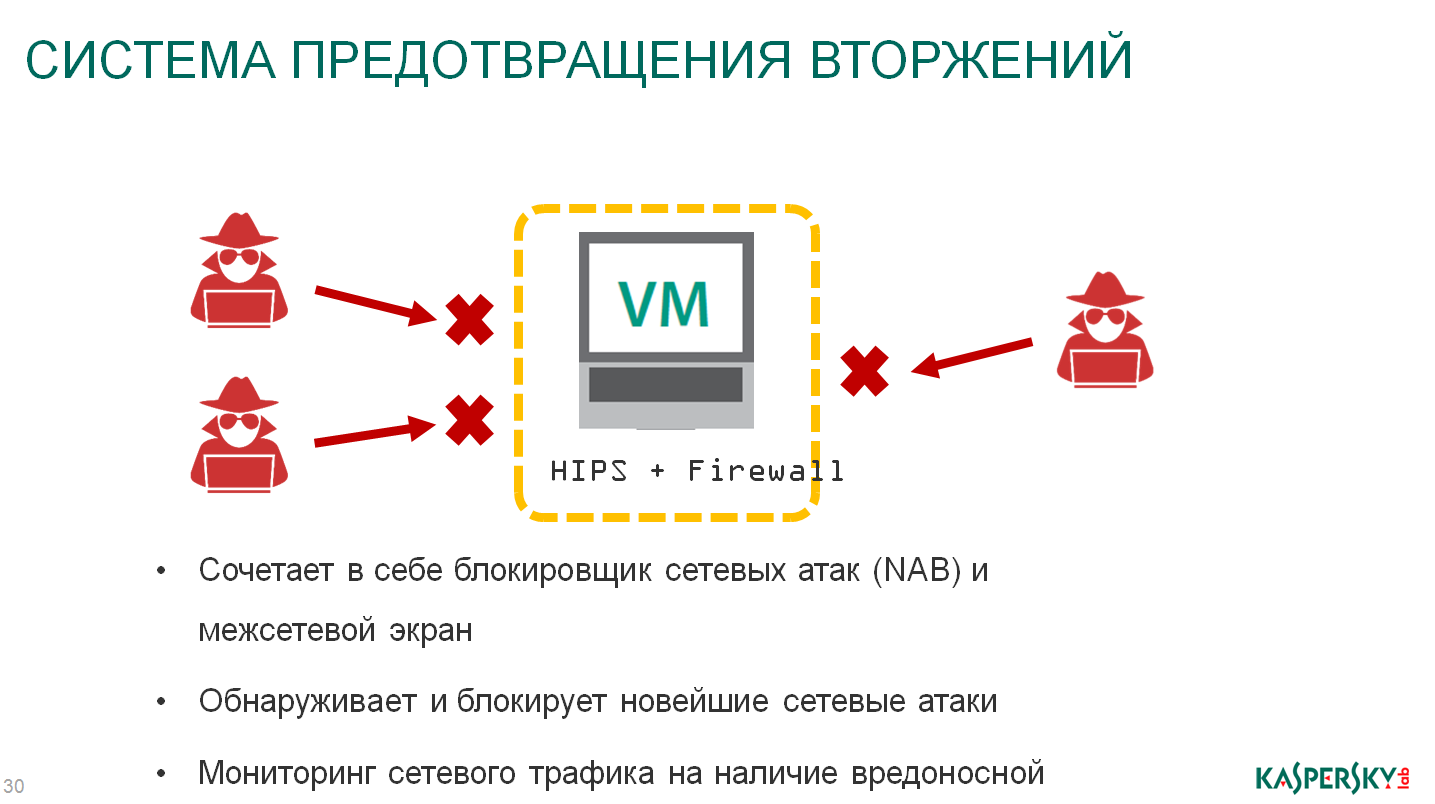

Следующая технология — система предотвращения вторжений. Здесь идет комбинация той сетевой машины защиты (SVM) и того самого обычного файрвола, который есть. Именно вот эта технология остановила распространение Wannacry в виртуальных сетях. Мониторинг систем остановил активность работы шифровальщика, остановил распространение, главный козырь Wannacry.

Автоматическая блокировка эксплоитов остановила распространение и заражение виртуальной машины. Это то, благодаря чему, среди наших клиентов эпидемия Wannacry остановилась.

Контроль устройств отвечает за пилитики использования внешних носителейю К каким виртуальным машинам можно получить доступ с помощью usb-девайсов, с какими правами, какие именно девайсы — всё это контролируется с помощью данной технологии.

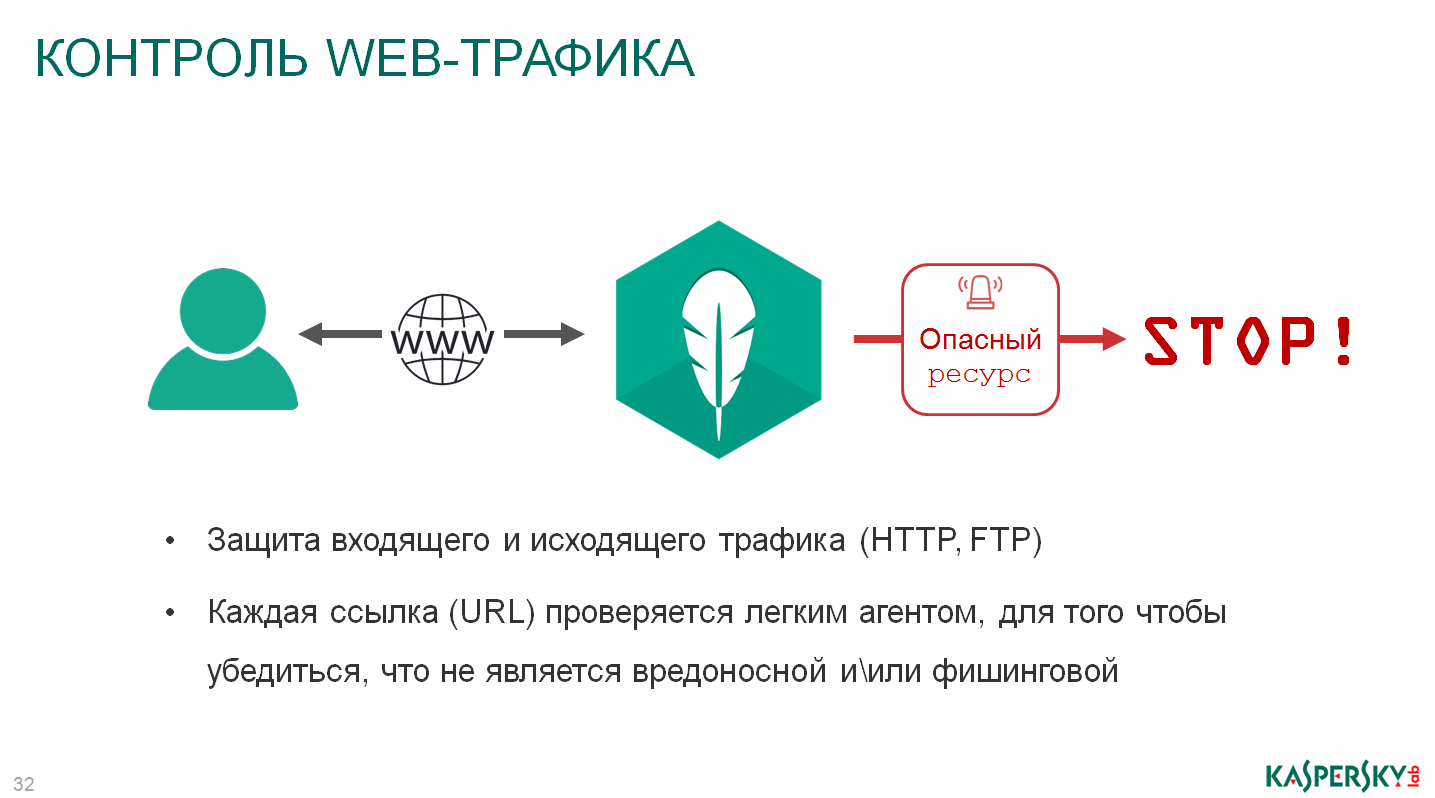

Web-трафик- тоже все довольно просто. Технология проверяет урлы, то, о чем я сказал, помните, как facebook-страничка легитимная проходит внутрь нашей компании, ее все пропускают, все файрволы пропустили, она нормальная, она самая обычная, самая настоящая и честная facebook-страница, но на ней есть какая-то ссылка. Вот наша технология пройдет по вот этой вложенной ссылке, посмотрит, что будет там происходить, и если там зловредная активность, она заблокирует и тот вирус, который сидел по ссылке и эту ссылку, которая была представлена внутри вот этой странички. Вы получите все равно свою страничку, но кликнув по ссылке, вам вылезет сообщение о том, что, знаете, она опасная, мы не рекомендуем переходить, или заблокируется, если администратор посчитает, что это требует блокировки, она будет заблокирована в том числе.

Контроль почтового трафика. В настоящее время распространение вирусов всегда использует людей как цель (социальная инженерия, рассылка спама, рассылка каких-то подозрительных писем непонятного содержания). И тут немного отойду от темы, вот потому что еще отвечаю, в том числе за направление работы с целенаправленными атаками, с расследованиями целенаправленных атак, там всегда все интересно, все глубоко и хитро заварено.

Знаете, сколько длится целенаправленная атака в среднем на сегодняшний день? Порядка 300 дней. То есть из этих 300 дней, дней 100 злоумышленники будут собирать информацию на какого-то вашего сотрудника, через которого произойдет заражение. Дней 50, может быть 70, будет происходить очень медленное, очень тихое, очень спокойное (не дай Бог, где-то какая-то из систем даст аллерт) заражение всей экосистемы, без негативной деструктивной деятельности. Злоумышленникам это не надо. Через эти в среднем 200 дней, когда в организации поймут, что все заражено, злоумышленники проникли в компанию, произойдет утечка данных или компрометирующие данные добавятся, или кто-то тихонько-тихонько украдет часть.

У нас был случай, когда мы расследовали инцидент в одном из банков, сотрудники хакерской команды внедрились в процесс микротранзакции. И с каждой транзакции стали забирать один наноцент, потому что он стоял девятым знаком после запятой. Это мизерные деньги, но в системе банковского учета тогда учитывалось только восемь знаков после запятой. И система просто округляла этот девятый знак, и на вот этом округлении за три месяца работы хакеры заработали огромные деньги, они заработали действительно миллиарды. Просто потому что девятый знак после запятой проходил округление, и система его не учитывала. Никакие финансовые аналитические отчеты его даже не увидели. Потом глубоко анализируя код и поймав эту вот хакерскую кампанию, уже смогли разобраться, смогли понять, что дело в девятом знаке. И это была стандартная распространяющаяся атака. В случае с целенаправленными атаками одним из самых сложных и страшных моментов является тот факт, что злоумышленники после своей деструктивной деятельности очень хорошо заметают следы. Прячут двумя способами, они действительно маскируют свою активность полностью, а второе – они часто атакуют те компании, которым очень страшно прийти к кому-то и сказать, что их взломали. Потому что удар по их репутации и финансовый отклик от этого всего будет намного выше, чем просто последствия взлома. Поэтому хакеры очень правильно выбирают жертвы. Они действительно сейчас владеют феноменальной фантазией, феноменальным каким-то подходом и это превращается в искусство.

Я не буду говорить о том, что сейчас хакеры стали профессиональными киллерами, потому что взлом больниц и взлом систем аварийного снабжения больниц, это, по сути, попытка убийства. А хакер это делает вот так. Недавний случай на Украине помните, когда отключили свет во всей области. Хакерская атака целенаправленная. Никто сейчас не защищен по большому счету. Мы все, кто работает на поприще информационной безопасности, выстраиваем несколько слоев защиты. Первое — мы стараемся закрыть те бреши ИБ, которые есть, те уязвимости, которые есть. Второе — мы стараемся сделать так, чтобы для хакеров атака стала дороже, и в денежном выражении и по временным ресурсам.

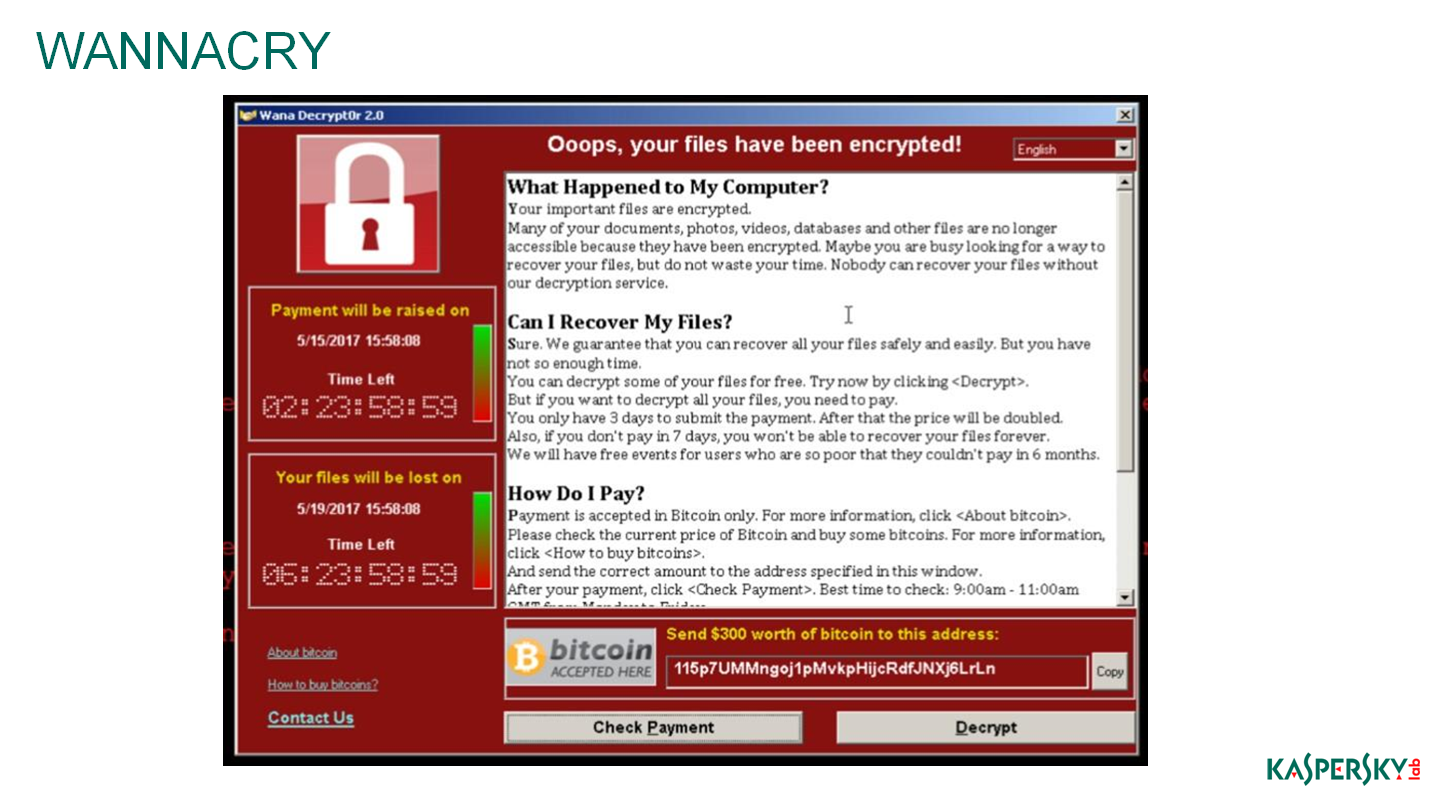

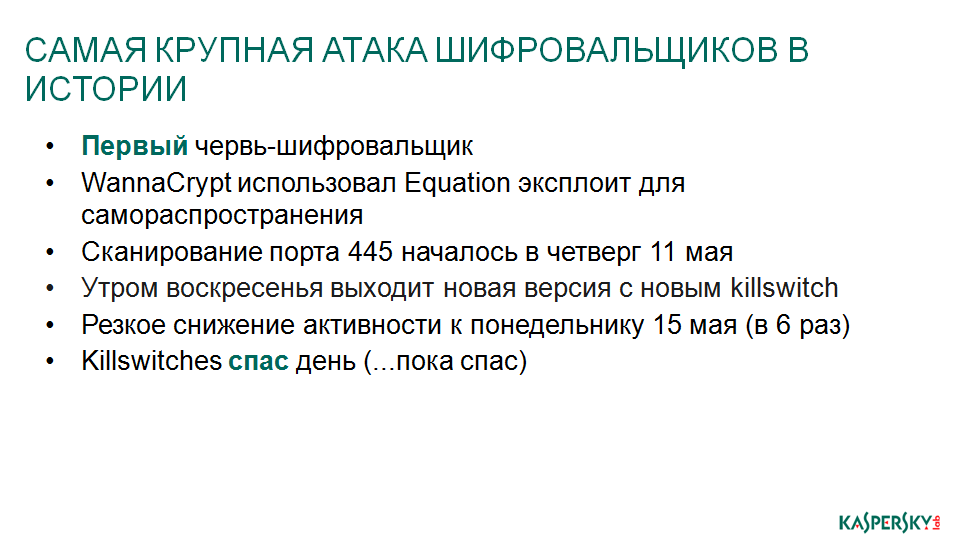

Теперь о наболевшем, по поводу Wannacry. Вот это то, что видели все. Вот это появлялось на табло многих аэропортов. Я видел это в аэропорту, когда ждал пересадки, и это было невесело, потому что я понимал, что аэропорт взломали, и данные (включая данные регистрации пассажиров) потерли, а вдруг и мой билет туда попал? Это действительность, с которой столкнулся мир. Вот такая прямая и красивая, теперь всему миру известная картиночка. Это первый червь-шифровальщик. Для шифровальщиков не свойственно самораспространение. Шифровальщикам в стандартной среде свойственно то, что пользователь сам инициирует процесс:, открыл непонятное письмо, кликнул по незнакомой ссылке, и дальше запустился процесс шифрования данных.

Это первый червь-шифровальщик, который сам распространялся, сам залезал в систему, сам ее шифровал. Он использовал уязвимости, он работал по определенному порту и он очень быстро распространялся. Чем больше он шифровал, тем больше он распространялся дальше в системы. Это лавинообразная активность. Сколько атак было предотвращено? Могу сказать, на этот раз эпидемию шифровальщиков мы сейчас остановили пока, вот эту конкретно весь мир остановил.

Затронули 74 страны, старались распространяться, куда только можно. Злоумышленники не выбирали что-то конкретное, это не было управляемой эпидемией, она была хаотичная, она была совершенно свободная. Куда распространилась, куда полезла, туда и пролезла, кто не был защищен, тех задело. Смотрите, как сильно задело Европу. В России понятно, глубинку у нас не затронуло, там компьютеров до сих пор не очень много, но это скорее наболевшая, чем приятная информация. Тем не менее, очень много финансовых центров, очень много крупных компаний пострадало именно от этого действия.

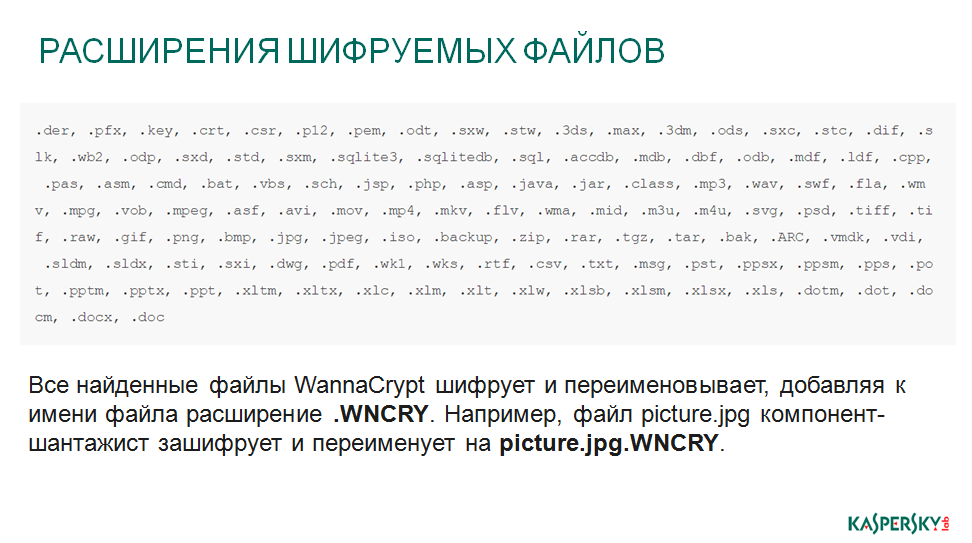

Шифровались файлы, среди них можете найти стандартные jpeg, txt-файлы, exel, видео, музыка, все. Шифровалось почти все, что представляет ценность для пользователя. Шифровал и выставлял такой вот тег Wannacry, поэтому и получил свое название.

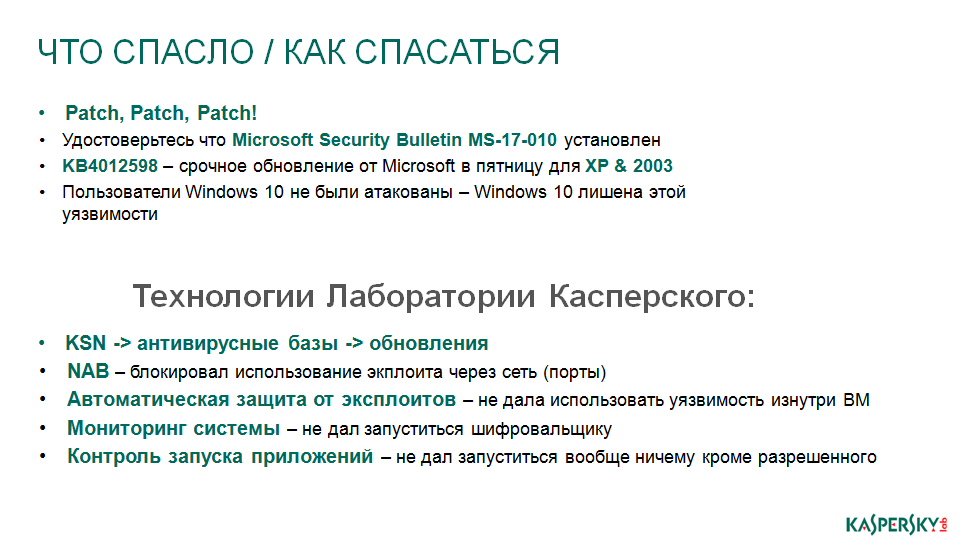

Теперь по поводу того, как спасаться от этого зловреда. Патчиться, патчиться, патчиться. Это в первую очередь. Знаете, у нас очень интересная тенденция, я вот недавно разбирал мировую аналитику использования VDI-инфраструктур. Как часто на ваших домашних физических компьютерах вы переходите на новую операционную систему? Вот у меня, например, десятка стоит, но она год стоит, ни о какой Redstone я еще пока не думал, у меня все работает. Обычно тенденция 1-4 года, люди понимают, что своя устарела, надо что-нибудь новенькое поставить. Вот в VDI-инфраструктурах, на виртуальных машинах, обновление на новую операционную систему в среднем в мире происходит через две-три недели после выпуска новой операционной системы, часто быстрее, в среднем. Поэтому вот с ними было намного проще, потому что они все были пропатчены. Поэтому VDI в первую очередь именно виртуализации не пострадал. Там очень высокая тенденция обновления операционок, там очень высокая тенденция пробы, потому что когда что-то не работает в операционной системе на нашем компьютере, нам это надо все сносить, ставить заново, искать новые ошибки в системе. Когда мы говорим о виртуальной машине, да пересоздал, удалил, с бэкапа поднял, в общем-то, все быстро, все круто, админы рады, довольны, все хорошо.

Обязательно ставить некоторые критичные обновления безопасности. Опять-таки повторю, атака была направлена конкретно на одну уязвимость, о которой «Microsoft» знал как минимум с февраля, но не закрывал. Не буду спрашивать почему, но не закрывал. Последствия мы видим все. Сейчас быстро выпустили патч, быстро закрыли. Для себя я нашел такой интересный баланс. У меня дома всегда стоит виртуалка, на которую я ставлю новую операционную систему, и там ее использую. Если через пару месяцев я к ней привыкаю, то потом эту операционную систему ставлю к себе, мигрировав изначально все приложения внутри этой виртуалки, и этот образ перекатываю. Здорово работает. Попросите админов ваших сделать так же.

Действительно, очень просто. Создаётся вторая виртуальная машина (можете у сервис-провайдера попросить создать виртуальную машину с новой операционной системой) и потихоньку мигрируются приложения. Посидите, привыкнете, обновитесь, переедете на новую операционную систему. Будете более защищены.

Как я уже сказал KSN, это Kaspersky Security Network. Всех людей, которые пользуются продуктами «Лаборатории Касперского», спрашивают, хотят ли они принять участие в программе KSN, Kaspersky Security Network.

Что это такое? Это глобальное мировое сообщество, где регистрируются записи о всех инцидентах, хранятся данные в облачной сети. Сотрудники нашей компании, равно как и наши автоматизированные системы, постоянно анализируют эти данные, ищут всегда что-то новенькое, кладут новые маски. Но по факту это 400 миллионов людей, которые каждую секунду рассказывают всему миру о новых инцидентах, требующих блокировки.

И очень много автоматических систем реагируют на это в нашей компании. Например, наш сотрудник был атакован вирусом Wannacry в Бразилии, вирус был расследован тут же, и Wannacry был остановлен там, на месте. Потому что вирус не прошел system watcher, появилась запись о вирусной активности, не прошел технологию автоматической защиты от эксплойтов, не прошел технологию шифрования, не прошел мониторинг сетевой активности. Все эти ссылки, все эти активности были помечены как опасные. И эти вердикты ушли в KSN. Любой другой сотрудник, который в этот момент сидел в интернете в любом другом уголке мира и был подключен к KSN-сети, автоматом получил информацию о том, что если к нему придет этот файл, то он злой, его надо остановить. Это и остановило всю эпидемию Wannacry.

Дальше уже сработали network attack blocker, который запретил использовать эксплоит внутри виртуальных машин. Дальше сработала автоматическая защита от эксплоитов, которая не позволила внедриться внутрь виртуальной машины, мониторинг систем, который не допустил шифрование и контроль запуска приложений, который вообще не позволил чему-то неправомерному запуститься внутри системы.

Благодарю вас за внимание.

Ответы на вопросы:

Вы говорили про этот последний вирус, что вы знали об уязвимости в феврале, о возможности, баге «Microsoft» по сути, почему ваш софт не мог заранее дырку закрыть?

Наш софт закрыл. Просто одно дело, когда ты закрываешь ее своими силами, другое дело, когда это закрыто на уровне операционной системы. И наша задача во взаимодействии с компанией «Microsoft», мы, если находим что-то в их коде, мы им об этом сообщаем. Не все же пользуются продуктами «Лаборатории Касперского», их тоже хочется защитить.

Вы находите уязвимость, и она тут же закрывается вашими силами, вашим софтом? На уровне там, где она собственно работает?

Если не быстрее, потому что вот мы находим уязвимость, это значит, что мы ее ручками нашли, а технологии system watcher и automatic exploit prevention они закрывают так называемые 0-day уязвимости, которые еще не выявлены, но потенциал у которых есть и при попытке использования этих уязвимостей, будет остановлен процесс и его вредоносное действие. И вот дальше об этом будет сообщено нашим сотрудникам, они уже дальше начнут предпринимать необходимые действия.

Автор: RUVDS.com