Корпоративная сеть «Лаборатории Касперского» могла быть атакована государственной структурой

Рисков для клиентов нет, утверждает Евгений Касперский

[1]Внутренняя корпоративная сеть «Лаборатории Касперского» подверглась атаке с использованием продвинутой платформы и нескольких неизвестных ранее уязвимостей нулевого дня, сообщает [2] глава компании. В компании назвали эту атаку Duqu 2.0. Как утверждается в заявлении, данные клиентов и программные продукты скомпрометированы не были.

[1]Внутренняя корпоративная сеть «Лаборатории Касперского» подверглась атаке с использованием продвинутой платформы и нескольких неизвестных ранее уязвимостей нулевого дня, сообщает [2] глава компании. В компании назвали эту атаку Duqu 2.0. Как утверждается в заявлении, данные клиентов и программные продукты скомпрометированы не были.

«Лаборатория Касперского» утверждает, что с помощью прототипа собственного решения Anti-APT (advanced persistent threat) ранней весной этого года удалось обнаружить в корпоративной сети компании очень продвинутый и хорошо скрытый продукт. Первое заражение произошло в конце 2014 года. Разработка подобного зловреда требовала участия высококлассных программистов и обошлась дорого: «Концептуально эта платформа опережает всё, что мы видели раньше, на целое поколение». Обнаруженная угроза была названа [3] Duqu 2.0.

[4]

[4]

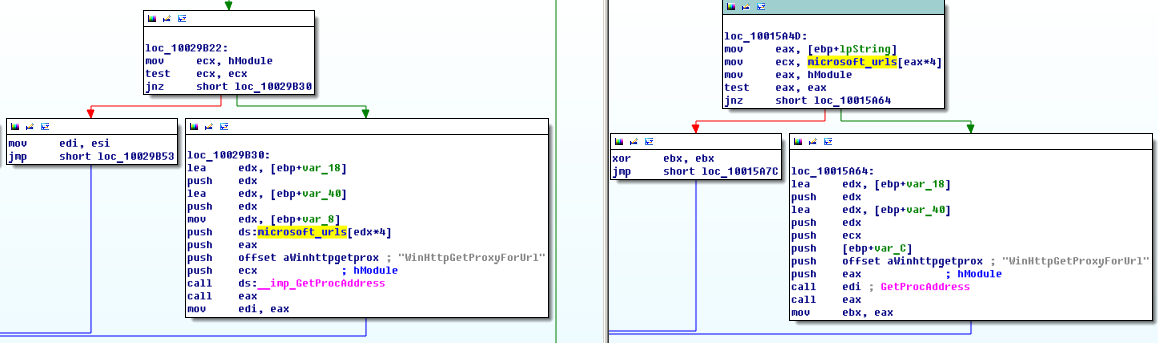

Сравнение кода Duqu и Duqu 2.0. Symantec пришла к выводу [5] о схожести алгоритмов двух продуктов.

Оригинальный компьютерный червь Duqu был обнаружен 1 сентября 2011 года лабораторией криптографии и системной безопасности Будапештского университета технологии и экономики в Венгрии. Своё имя червь получил по префиксу ~DQ, который он добавлял к создаваемым файлам. Компания Symantec пришла [6] к выводу, что Duqu имел некую связь с червём Stuxnet. Последний, как утверждают [7] некоторые эксперты, был направлен на подрыв работы ядерной программы Ирана.

Согласно предварительному отчёту [3] «Лаборатории Касперского», Duqu 2.0 не использует какие-либо формы закрепления в системе и почти полностью базируется в оперативной памяти. Это указывает на то, что создатели программы рассчитывали на возможность поддержать работу платформы даже после перезагрузки машины. Если группа Equation использует один и тот же алгоритм шифрования, то в Duqu 2.0 заложено всегда разное шифрование и с разными алгоритмами.

Атакующие проявили интерес к интеллектуальной собственности компании. Их интересовали безопасная операционная система [8], система защиты финансовых транзакций и облако Kaspersky Security Network. Злоумышленники пытались найти способы избегать обнаружения антивирусными продуктами «Лаборатории Касперского», заявляет глава компании. В ЛК считают, что их корпоративная сеть была не единственной целью. Другие жертвы Duqu 2.0 расположены в западных, ближневосточных и азиатских странах. Среди заметных высокопоставленных целей — площадки для переговоров по иранской ядерной программе «Группы 5+1» и мероприятий, посвящённых 70-й годовщине освобождения узников Освенцима.

[9]

[9]

Схема работы Duqu 2.0, «Лаборатория Касперского»

В заявлении компании указано, что целостность исходного кода продуктов и вирусные базы не пострадали. ЛК традиционно отказывается указывать страну происхождения атаки. Отметки времени и файловых путей были подделаны [10]. Касперский утверждает, что за Duqu 2.0, вероятно, стоит государственная структура. Об этом говорит использование многочисленных ранее неизвестных уязвимостей нулевого дня. По оценкам экспертов «Лаборатории Касперского» стоимость разработки и поддержки такого продукта может достигать 50 миллионов долларов. Целей извлечь с помощью Duqu 2.0 финансовую выгоду замечено не было.

[11]

[11]

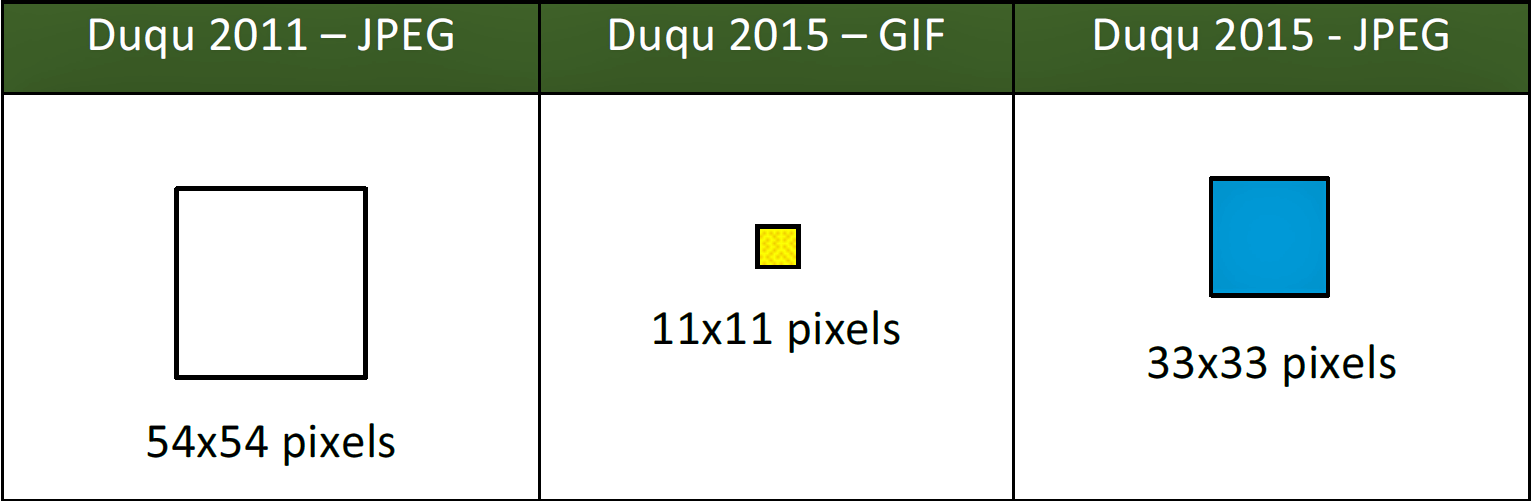

Как и Duqu, Duqu 2.0 умеет хранить информацию в графических изображениях. Оригинал умел это делать в файлах JPEG, в 2.0 добавлена возможность оперировать GIF-файлами.

Microsoft исправила [12] использованную уязвимость благодаря помощи «Лаборатории Касперского». Также ЛК инициировала расследование в правоохранительных органах нескольких стран. Антивирусное программное обеспечение ЛК уже «научили» определять Duqu 2.0. Компания продолжает расследование.

Информация о Duqu 2.0 на securelist.com [13]

Предварительный отчёт Duqu Bet [14]

Автор: FakeFactFelis

Источник [15]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/laboratoriya-kasperskogo/91930

Ссылки в тексте:

[1] Image: https://habrastorage.org/files/de4/7ce/4b8/de47ce4b8ddc4104bbb9af90f06b85fd.jpg

[2] сообщает: https://blog.kaspersky.ru/kaspersky-statement-duqu-attack/8125/

[3] была названа: http://media.kaspersky.com/ru/FAQ-Duqu-2_0.pdf

[4] Image: https://habrastorage.org/files/4ca/3e2/189/4ca3e21892a14c63bbc4fcbe3c7d4717.png

[5] пришла к выводу: http://www.symantec.com/connect/blogs/duqu-20-reemergence-aggressive-cyberespionage-threat

[6] пришла: http://www.symantec.com/content/en/us/enterprise/media/security_response/whitepapers/w32_duqu_the_precursor_to_the_next_stuxnet.pdf

[7] утверждают: https://www.schneier.com/blog/archives/2012/02/another_piece_o.html

[8] безопасная операционная система: https://eugene.kaspersky.ru/2012/10/16/secure-os-for-industrial-control-system-scada/

[9] Image: https://habrastorage.org/files/bca/e65/4f5/bcae654f55764f81bef77caedb78e0fb.png

[10] были подделаны: http://arstechnica.com/security/2015/06/stepson-of-stuxnet-stalked-kaspersky-for-months-tapped-iran-nuke-talks/

[11] Image: https://habrastorage.org/files/403/c20/d8d/403c20d8d9df43a4920645c5b7d2abe5.png

[12] исправила: https://technet.microsoft.com/library/security/MS15-061

[13] Информация о Duqu 2.0 на securelist.com: https://securelist.com/blog/research/70504/the-mystery-of-duqu-2-0-a-sophisticated-cyberespionage-actor-returns/

[14] Предварительный отчёт Duqu Bet: https://securelist.com/files/2015/06/The_Mystery_of_Duqu_2_0_a_sophisticated_cyberespionage_actor_returns.pdf

[15] Источник: http://geektimes.ru/post/251842/

Нажмите здесь для печати.