Ноутбуки Lenovo поставляются с вредоносным ПО Superfish и его CA-сертификатом и приватным ключом в хранилище

Программа Superfish, которая поставляется с ноутбуками Lenovo Y50, Z40, Z50, G50 и Yoga 2 Pro, представляет из себя типичный Malware, который прослушивает трафик, анализирует поисковые запросы пользователя и вставляет рекламу на страницы сторонних сайтов. Работает это приложение на уровне системы, перехватывая, в том числе, HTTPS-трафик. Для этого, приложение устанавливает CA-сертификат Superfish в хранилище ключей Windows и проксирует весь трафик между хостом и браузером, подменяя сертификат на свой. Поставляется это ПО как минимум с июня 2014 года. Первое сообщение [1] об этой программе на форуме Lenovo датировано сентябрем 2014 года.

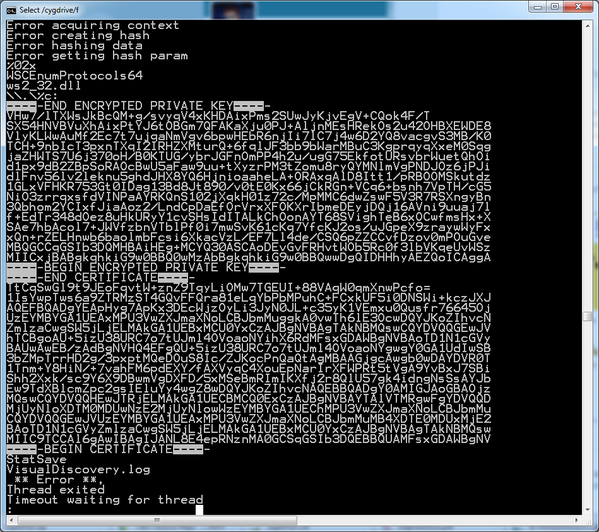

Эта новость сама по себе уже неприятная, но сегодня выяснилось одна деталь, которая значительно увеличивает уровень опасности для обладателей этих ноутбуков: выяснилось, что внутри программы имеется не только публичный сертификат CA, но и приватный ключ к нему, в зашифрованном виде. Подобрать пароль к этому ключу не составляет никаких проблем — «komodia»

картинка из твиттера supersat [2]

Это означает, что любой злоумышленник, имеющий возможность совершить MitM-атаку (например в публичной Wi-Fi сети), может использовать данный сертификат для проксирования HTTPS-трафика через свой компьютер и расшифровывать его незаметно для жертвы.

Представитель Lenovo на форуме сообщает [3], что они прекратили поставлять данное ПО с новыми ноутбуками и ожидают обновление от разработчика, в котором такое поведение ПО будет исправлено. Уже купленные ноутбуки, по заверению представителя, получат исправленную версию ПО через механизм автоматического обновления.

Сервис для проверки наличия сертификата Superfish в хранилище ОС [4]

Сертификат и приватный ключ Superfish в формате PEM [5]

Статья в Forbes [6] (не упоминает наличие приватного ключа)

Статья от Marc Rogers [7] (не упоминает наличие приватного ключа)

Статья от Errata Security [8]

Как получили приватный ключ и пароль [9]

Автор: ValdikSS

Источник [10]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/lenovo/83496

Ссылки в тексте:

[1] Первое сообщение: https://forums.lenovo.com/t5/Lenovo-P-Y-and-Z-series/Lenovo-Pre-instaling-adware-spam-Superfish-powerd-by/td-p/1726839

[2] supersat: https://twitter.com/supersat/status/568329299494744065

[3] сообщает: https://forums.lenovo.com/t5/Lenovo-P-Y-and-Z-series/Lenovo-Pre-instaling-adware-spam-Superfish-powerd-by/td-p/1726839/page/3

[4] Сервис для проверки наличия сертификата Superfish в хранилище ОС: https://filippo.io/Badfish/

[5] Сертификат и приватный ключ Superfish в формате PEM: https://gist.github.com/ValdikSS/beab7346f9c9592f6d33

[6] Статья в Forbes: http://www.forbes.com/sites/thomasbrewster/2014/09/10/mozilla-web-encryption-problems-good-for-nsa/

[7] Статья от Marc Rogers: http://marcrogers.org/2015/02/19/lenovo-installs-adware-on-customer-laptops-and-compromises-all-ssl/

[8] Статья от Errata Security: http://blog.erratasec.com/2015/02/some-notes-on-superfish.html

[9] Как получили приватный ключ и пароль: http://blog.erratasec.com/2015/02/extracting-superfish-certificate.html

[10] Источник: http://habrahabr.ru/post/251069/

Нажмите здесь для печати.