Время было вечером, делать было нечего… Было решено удивить читателей. Но как? Банальные поиски уязвимостей на известных сайтах уже никому не интересны. Чтож, значит включим фантазию… Ведь у пользователей тоже есть сайты! Срочно проверить их на стойкость!

Читать полностью »

Метка «безопасность» - 45

Поиск уязвимостей у хабросайтов

2013-08-26 в 15:23, admin, рубрики: python, Алгоритмы, безопасность, информационная безопасность, сайты, сканеры, уязвимости, метки: Алгоритмы, безопасность, сайты, сканеры, уязвимостиДоменов без точки не будет

2013-08-19 в 6:26, admin, рубрики: new gtld, безопасность, Блог компании Webnames.ru, домены, домены без точки, метки: new gtld, безопасность, домены, домены без точки13 августа этого года ICANN вынесла окончательное решение о запрете регистрации доменов верхнего уровня без использования точки (dotless domains).

Исследования уже не раз доказывали небезопасность таких доменов, но ряд компаний до самого последнего времени продвигал эту инициативу. Самая известная из них — Google, которая хотела запустить доменную зону search без точки для своей поисковой системы. Читать полностью »

Русский интернет-бизнес: набрать пользователей и забыть продлить домен. На примере ULogin

2013-08-17 в 6:54, admin, рубрики: ulogin, безопасность, Блог компании Roem.ru, домены, информационная безопасность, производительность сайта, метки: ulogin, безопасность, производительность сайтаСоздатели uLogin в 2011-м году сделали одну хорошую и удобную для вебмастера вещь: виджет, для авторизации через соцсети. Вам не нужно было возиться с подключением каждой из них, достаточно было подключить только uLogin

Как uLogin забыл продлить домен и что из этого получилось

2013-08-17 в 6:54, admin, рубрики: ulogin, безопасность, Блог компании Roem.ru, домены, информационная безопасность, производительность сайта, метки: ulogin, безопасность, производительность сайтаСоздатели uLogin в 2011-м году сделали одну хорошую и удобную для вебмастера вещь: виджет, для авторизации через соцсети. Вам не нужно было возиться с подключением каждой из них, достаточно было подключить только uLogin

Уязвимость интерфейса мозг-компьютер

2013-08-15 в 16:28, admin, рубрики: Emotiv, безопасность, будущее здесь, информационная безопасность, мозговые волны, нейроинтерфейс, приватные данные, метки: Emotiv, безопасность, мозговые волны, нейроинтерфейс, приватные данные

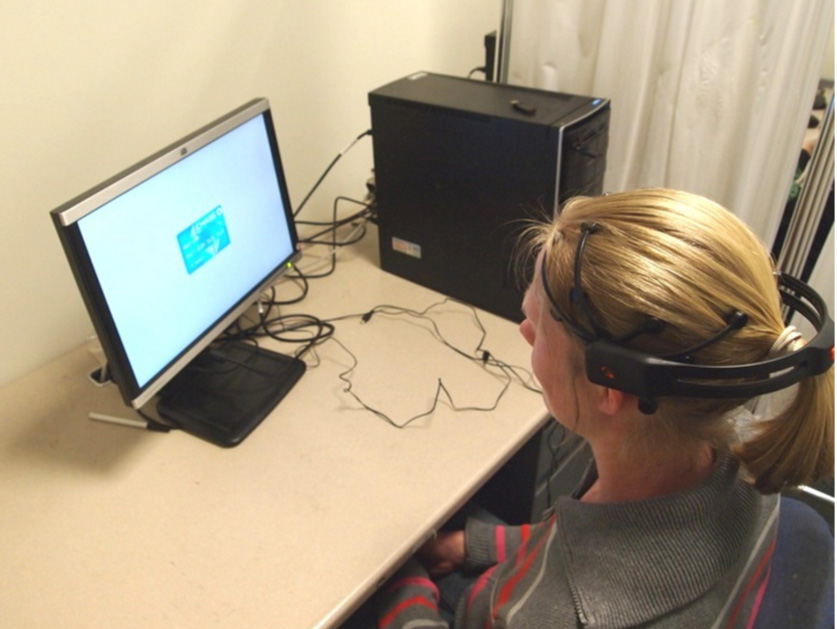

На конференции Usenix Security исследователи продемонстрировали потенциальную уязвимость интерфейсов мозг-компьютер. Вкратце, она сводится к возможности определения, распознаёт ли пользователь демонстрируемое ему изображение, или же оно ему незнакомо.

Нейрокомпьютерный интерфейс как и любой другой интерфейс ввода данных состоит из двух компонент: устройства ввода и обеспечивающего его работу программного обеспечения. В данном случае роль первого исполняет надеваемый на голову электроэнцефалограф с группой датчиков на черепе пользователя, а поступающие от них данные обрабатывает драйвер на ПК. Как правило, стоимость подобных интерфейсов позволяла находить применения интерфейсам мозг-компьютер лишь в медицине, но в последнее время о себе заявили устройства Emotiv и Neurosky, стоимость которых была значительно ниже.

Оба из упомянутых коммерчески доступных массовому пользователю интерфейсов мозг-компьютер имеют API, позволяющие сторонним разработчикам создавать свои приложения, использующие возможности одностороннего обмена между мозгом и компьютером. Исследователи безопасности из университетов Оксфорда и Женевы, Калифорнийского университета в Беркли так и поступили. Их программа была создана с целью выяснения приватной информации пользователя: местоположения его дома, ПИН-кода его банковской карточки, используемого банка, даты рождения и т. п. Затем исследователи прогнали свою программу на 28 испытуемых, не подозревавших, что под угрозу ставится их частная жизнь, и в 10—40% случаев попытки выяснить важные детали из жизни подопытных были успешными.

Читать полностью »

Scrambls — защита Вашей интеллектуальной собственности и шифрование в соцсетях

2013-08-15 в 8:39, admin, рубрики: безопасность, информационная безопасность, паранойя, социальные сети, Социальные сети и сообщества, шифрование, метки: безопасность, паранойя, социальные сети, шифрование  Привет, уважаемые читатели! Многие в наше время интересуются безопасностью своих личных данных, а особенно переписки. И это не удивительно, учитывая скандал с АНБ и прочие факторы.

Привет, уважаемые читатели! Многие в наше время интересуются безопасностью своих личных данных, а особенно переписки. И это не удивительно, учитывая скандал с АНБ и прочие факторы.

Так же имеется определённая проблема с социальными сетями и облачными сервисами: нам больше ничего не принадлежит, то есть, наши посты в соцсетях являются их собственностью, а не нашей, как и наши данные в облачных хранилищах принадлежат не нам.

И как же выйти из такой ситуации? Ребята из Scrambls, кажется, уже решили эту задачу!

Читать полностью »

Безопасность электронной почты: шифрование писем

2013-08-15 в 6:18, admin, рубрики: gmail, Google, безопасность, информационная безопасность, шифрование, электронная почта, метки: безопасность, шифрование, электронная почтаПоследний месяц, в связи с недавними событиями — закрытием почтового сервиса с шифрованием LavaBit, заявлениями Гугла, что Gmail не гарантирует безопасность данных, переходом крупнейших email-сервисов Германии на шифрование писем, в Интернете все чаще стали говорить об обеспечении конфиденциальности частной переписки. Начнем с простых решений.

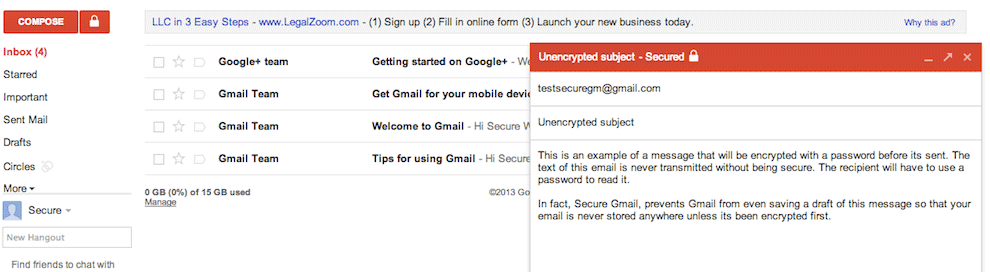

SecureGmail

Большинство из нас пользуется почтой от GMail, поэтому хорошо бы научить его шифрованию писем. К счастью, уже есть расширение для Google Chrome — SecureGmail.

Ад с учётными записями — почему в одной компании пользователей было в 3 раза больше, чем сотрудников

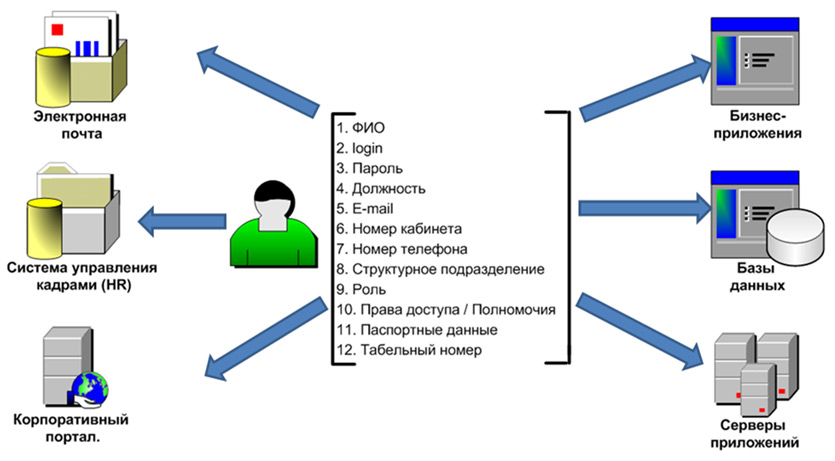

2013-08-14 в 10:47, admin, рубрики: IdM, аутентификация пользователей, безопасность, Блог компании КРОК, доступ, ИБ, ответственность, права пользователей, системное администрирование, управление проектами, метки: IdM, аутентификация пользователей, безопасность, доступ, ИБ, ответственность, права пользователейПрыдстория. В одной производственной компании было около двух десятков(!) кадровых баз. Это базы обособленных подразделений, и в каждой по несколько сотен человек. Всего около 10 тысяч сотрудников. Системный администратор работает грамотный, есть рабочая MS Active Directory.

Квест начался в тот момент, когда безопасники попросили проверить некоего Петрова. По их ощущениям, прав у него было куда больше, чем ему дали по заявкам от подразделений. Админу пришлось поднимать все эти бумажные документы из архива и обходить половину подразделений компании. Ради одного сотрудника. Пока он ходил около двух недель, проверить решили целый отдел.

Параллельно админ понял ещё одну страшную вещь: в компании по факту работает примерно в три раза меньше людей, чем учёток у него в системе. Почему? Да всё просто: учётки заводились по письменным заявкам, а при увольнениях и переводах обновлять статус зачастую забывали.

В этот момент мы начали работать над внедрением общего решения по управлению учетными записями и правами доступа, IdM. Для начала пришлось избавиться от раздробленности и свести все кадровые базы в одну промежуточную кадровую систему. Её связали с Active Directory через новый центр-репозиторий. Потом подключили к репозиторию остальные бизнес-системы вот так:

Дальше мы удалили все лишние учётки, оставили только действительных сотрудников (заодно увидели пару уволенных, но активно логинящихся). Потом нашли пару очень странных людей...Читать полностью »

CreepyDOL — мобильная шпионская сеть на основе Raspberry Pi

2013-08-08 в 22:46, admin, рубрики: diy или сделай сам, Raspberry Pi, wi-fi, безопасность, информационная безопасность, Электроника для начинающих, метки: Raspberry Pi, wi-fi, безопасность

Американский специалист по компьютерной безопасности Брендан О’Коннор (Brendan O'Connor) продемонстрировал на прошедшей недавно конференции по компьютерной безопасности BlackHat USA 2013 в Лас-Вегасе разработку CreepyDOL (Creepy Distributed Object Locator) — специальное ПО и устройства F-BOMB (Falling/Ballistically-launched Object that Makes Backdoors) на основе Raspberry Pi, с помощью которой можно создать сеть, перехватывающую Wi-Fi трафик. Стоимость комплектующих для одного такого девайса — около $57.Читать полностью »

Делегирование новых gTLD будет отложено из-за конфликта с доменами локальных сетей

2013-08-08 в 10:19, admin, рубрики: new gtld, безопасность, Блог компании Webnames.ru, домены, метки: new gtld, безопасность, доменыМы уже писали о том, что существует проблема конфликта доменов верхнего уровня, используемых в локальных сетях, и новых доменных зон, которые будут зарегистрированы в рамках программы New gTLD. Из-за совпадения доменных имен возникает угроза утечки информации из локальных сетей в Интернет вследствие кибератак, использования устаревших сертификатов безопасности или неправильной настройки оборудования.

Также ICANN ранее публиковала статистику обращений к несуществующим доменным зонам, собранную с корневых серверов DNS. В подавляющем большинстве это запросы к доменным именам, используемым в локальных сетях, реже — случайные ошибки пользователей при наборе адреса или следствие неправильной настройки оборудования (некоторые роутеры и модемы могут автоматически добавлять .home или другое расширение к адресу, введенному в строку браузера).

Но недавно компания опубликовала более подробное исследование этой проблемы, по итогам которого ICANN cделала вывод, что угроза безопасности пользователей локальных сетей намного серьезнее, чем предполагалось. Например, выяснилось, что почти все (1367 из 1409) доменные имена, на регистрацию которых были поданы заявки, попадают в логи «ошибочного трафика».Читать полностью »