Эти две небольших истории произошли со мной когда я был молод и глуп, но скорее глуп чем молод. Наверное, каждый из вас, в свое время, увлекался чем-либо. Возможно, это увлечение пришло к вам спонтанно, из-за стечения разного рода обстоятельств, так получилось и у меня. В те далекие

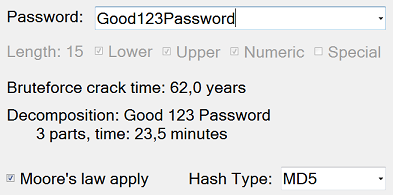

Эти две небольших истории произошли со мной когда я был молод и глуп, но скорее глуп чем молод. Наверное, каждый из вас, в свое время, увлекался чем-либо. Возможно, это увлечение пришло к вам спонтанно, из-за стечения разного рода обстоятельств, так получилось и у меня. В те далекие-далекие времена я увлекся темной стороной силы взломом сайтов. Мой интерес был праздным, я лишь начинал свой путь веб-программиста и несколько моих сайтов взломали с помощью sql-injection. Мне требовалось дополнить свои юные знания чтобы впредь подобное не повторялось, чем, собственно, я и занялся.

Ну и как многие другие, в то время я увлекался браузерными играми и решил применить свои небольшие на тот момент и на этот знания в коварных целях. Читать полностью »