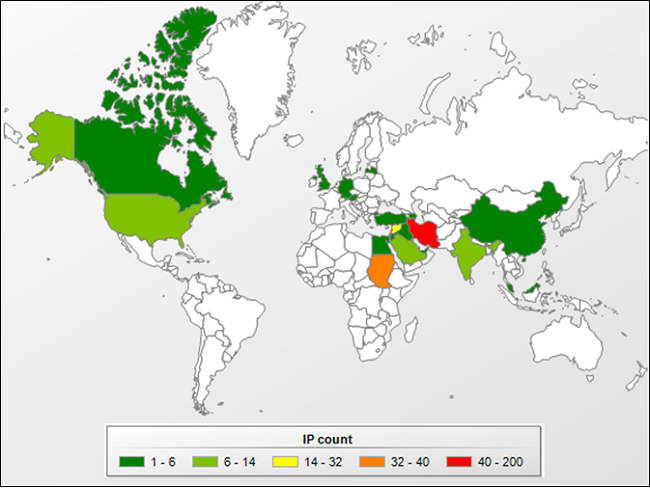

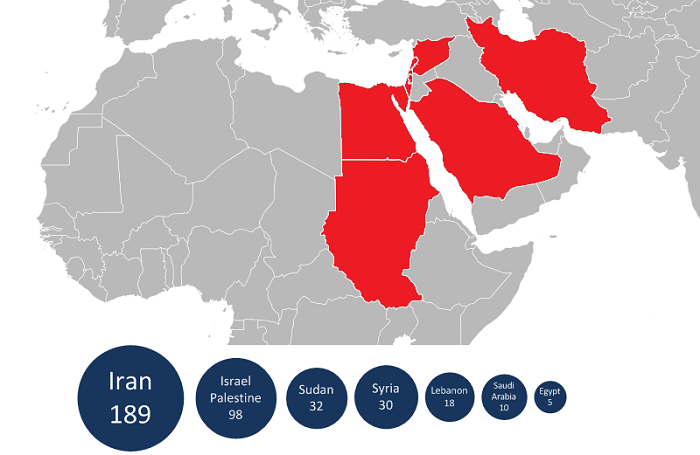

Всего год назад многие были уверены, что целевые атаки (не путать с кибероружием) были направлены исключительно на американские и западноевропейские компании. Однако, разоблачение кибер-операции Red October экспертами «Лаборатории Касперского» позволило развеять миф об узкой географической направленности подобных угроз.

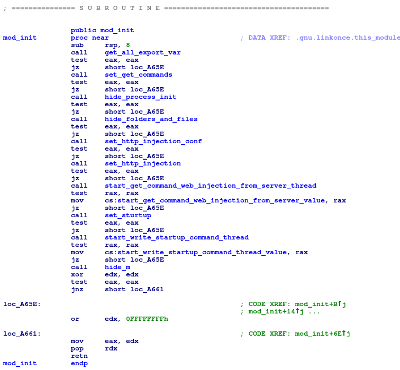

Очередное доказательство масштабности не заставило себя долго ждать. 27 февраля «Лаборатория Касперского» опубликовала новый отчёт об исследовании ряда инцидентов, связанных с кибершпионажем против правительственных учреждений и научных организаций по всему миру. Вредоносная программа MiniDukе и сегодня продолжает атаковать своих жертв из Украины, Бельгии, Португалии, Румынии, Чехии, Ирландии и других стран. Специально для Хабра отчет об этой новой угрозе подготовил заместитель руководителя глобального центра исследований, руководитель отдела технологического позиционирования «Лаборатории Касперского» Владимир Заполянский.

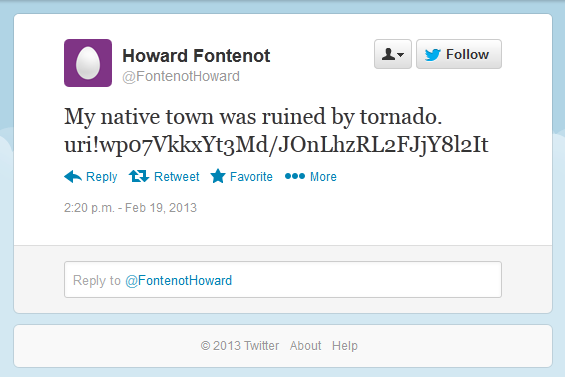

Твит аккаунта, созданного операторами командных серверов и содержащий определенный тег, которым помечен зашифрованный URL-адрес, предназначенный для использования бэкдорами.Читать полностью »