Данный пост является логическим продолжением исследований, начатых в тыц и тыц.

В первом посте я писал о старом добром SMB Relay в контексте современных условий эксплуатации.

Второй пост затрагивал новую технику под названием SMB Hijacking с помощью которой можно выполнить код даже если исходящая SMB сессия использует Kerberos.

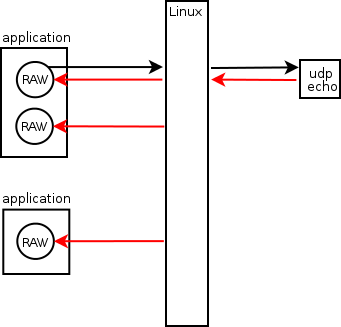

В этот раз речь пойдет об очередной технике, в основе которой лежит классический NTLM Relay.

Читать полностью »