Ботнет российского происхождения просматривает рекламы на $3-5 млн в сутки

В последние годы рекламодатели все чаще и чаще говорят о проблеме блокировщиков рекламы, которые с момента своего появления только набирают популярность и снижают реальный охват рекламных кампаний. Но почему-то многие перестали упоминать проблему подставных сайтов и ботнетов из кликеров, которые отнюдь никуда не делись, а развитие технологий и сети только привело к увеличению их размеров.

Так специалисты по информационной безопасности из White Ops говорят о ботнете Methbot российского происхождения. По их оценкам в него входит не менее полумиллиона фальшивых пользователей и около 250 тыс. подставных веб-сайтов. С полным отчетом можно ознакомиться здесь [1].

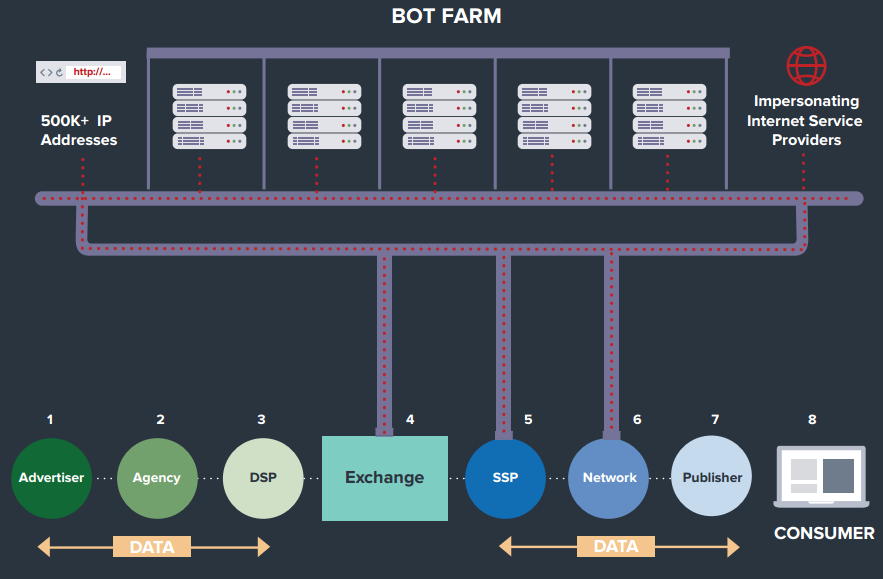

Схема работы ботнета

Схема заработка Methbot на первый взгляд проста. Подставные веб-сайты участвуют в размещении видеорекламы в рамках соответствующих кампаний, которую потом «просматривают» мертвые души ботнета. Как итог из рекламных бюджетов различных организаций вымывается от 3 до 5 млн долларов ежесуточно. Общий ущерб от деятельности подобных сетей по всему миру оценивается в 7 млрд долларов в год, из которых только на Methbot может приходится от 1,1 до 1,8 млрд, если ботнет будет работать без сбоев и в полную силу.

От таких гигантских убытков из-за одного ботнета спасает только то, что Methbot был запущен не так давно — в сентябре этого года.

Возможность так легко «отобрать» у рекламодателя деньги дает несовершенство систем, отслеживающих показы рекламы. Маркетологи, работающие в сети, никогда не могут знать до конца, была ли показа их реклама целевой аудитории или кому попало. Плюс мошенничество таких масштабов — совершенно новый уровень, с которым ранее в мире не сталкивались.

В целом кликерство и прочие формы «заработка» на рекламодателях является современным бичом веба. По статистике, приводимой Wall Street Journal еще в 2013 году [2], около половина всех размещаемых в сети объявлений люди вообще никогда не видели. Из-за того, что показывались они ботам (если вообще показывались) с целью наживы.

Сейчас кликерство вышло на новый уровень. Авторы Methbot использовали подмену адресов своих подставных сайтов, а ботнет имитировал деятельность пользователей (такие как клик, просмотр страниц) для того, чтобы обмануть рекламные сети и представить свой трафик как белый. В итоге ботнет просматривал по 300 млн рекламных видеороликов в день, генерируя для своих владельцев сверхприбыли.

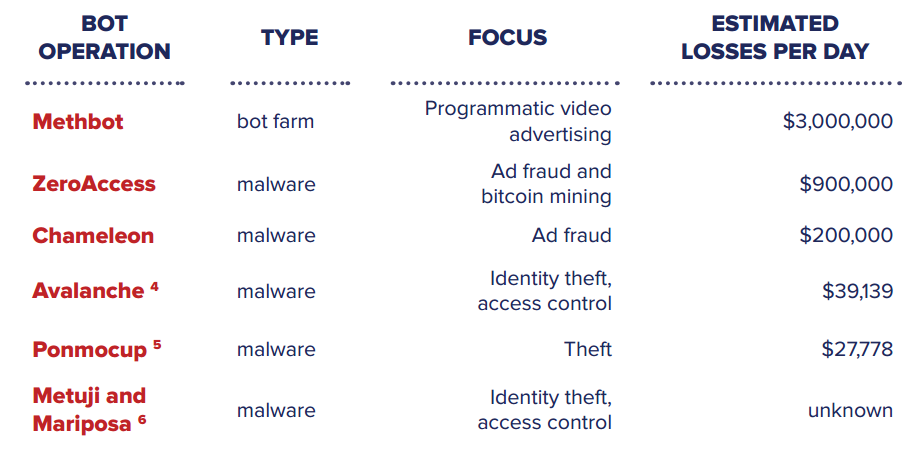

Необходимо отметить, что Methbot наносит прямой ущерб только рекламодателям. Ботнет имеет обширную инфраструктуру, которую долго и тщательно готовили для того, чтобы скрыть природу деятельности сети. Именно подготовка позволила создателям ботнета выйти на такие масштабные махинации с рекламой. Все прочие сети, сопоставимые по прибылью с Methbot, являются, в первую очередь, malware и действуют не так элегантно.

Заработки и методы различных ботнетов по оценке White Ops

По расследованию [3] специалиста по информационной безопасности Брайана Кребса, к созданию Methbot могут быть причастны два человека. Первый — программист из Санкт-Петербурга Михаил adw0rd Андреев (его полный тезка есть и на Хабре [4] с ГТ [5]). Его почта adw0rd@pyha.ru несколько раз «засветилась» при поиске владельца ботнета. Также в связи с Methbot заметили почтовый адрес stepanenko.aa@mmk.ru, который принадлежит старшему менеджеру группы поддержки систем управления ИТ (телекоммуникаций) ММК-информсервис [6] (учредитель ОАО «Магнитогорский металлургический комбинат») Алексею Степаненко.

Для потенциальных жертв ботнета White Ops опубликовали полный список скомпрометированных IP-адресов [7], IP-диапазонов [8], URL [9] и доменов [10].

Автор: ragequit

Источник [11]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/news/223685

Ссылки в тексте:

[1] ознакомиться здесь: http://go.whiteops.com/rs/179-SQE-823/images/WO_Methbot_Operation_WP.pdf

[2] Wall Street Journal еще в 2013 году: http://www.wsj.com/articles/SB10001424127887324904004578537131312357490

[3] По расследованию: https://krebsonsecurity.com/2016/12/report-3-5m-in-ad-fraud-daily-from-methbot/

[4] Хабре: https://habrahabr.ru/users/adw0rd/

[5] ГТ: https://geektimes.ru/users/adw0rd/

[6] ММК-информсервис: http://is-mmk.ru/index.php

[7] IP-адресов: http://methbot.s3-website-us-east-1.amazonaws.com/IPs.txt

[8] IP-диапазонов: http://methbot.s3-website-us-east-1.amazonaws.com/IPs-CIDR.txt

[9] URL: http://methbot.s3-website-us-east-1.amazonaws.com/URLs.txt

[10] доменов: http://methbot.s3-website-us-east-1.amazonaws.com/domains.txt

[11] Источник: https://geektimes.ru/post/283906/

Нажмите здесь для печати.