В данной статье мы поговорим о FortiAP-14С, новинке в линейке беспроводных точек доступа FortiAP от Fortinet – миниатюрной одномодульной точке для построения для удалённых офисов/филиалов предприятий, которая по праву позиционирована и названа Remote AP. Это одна из трёх точек доступа, позиционирующихся вендором как «удалённая» — в линейке есть ещё FortiAP-11С послабее (зато удобнее для личных целей, а-ля путешествий и частых перемещений вне офиса) и FortiAP-28С (помощнее).

Описывая функциональность UTM-устройств FortiGate в одной из предыдущих статей, мы обозначили, что FortiGate среди множества своих возможностей имеет «на борту» встроенный беспроводный контроллер (у моделей 40С и выше) для управления «тонкими» точками доступа FortiAP.

Поэтому в качестве «Дано» для сегодняшнего обзора нашей новинки подразумеваем центральный офис с защищённой с помощью FortiGate корпоративной сетью и офис удалённый, где мы будем разворачивать отдельный островок безопасной инфраструктуры. При этом, очень важен тот факт, что удалённый офис будет защищён теми же правилами и политиками, которые настроены на FortiGate центрального офиса, что минимизирует трату времени на администрирование и предоставляет широкие возможности централизованного управления и защиты сетевых ресурсов. Помимо этого, пользователям могут транслироваться те же SSID, что и в главном офисе, а для подключённых в LAN-интерфейс устройства можно создать мост либо в SSID, либо в адресный пул на WAN-интерфейсе точки.

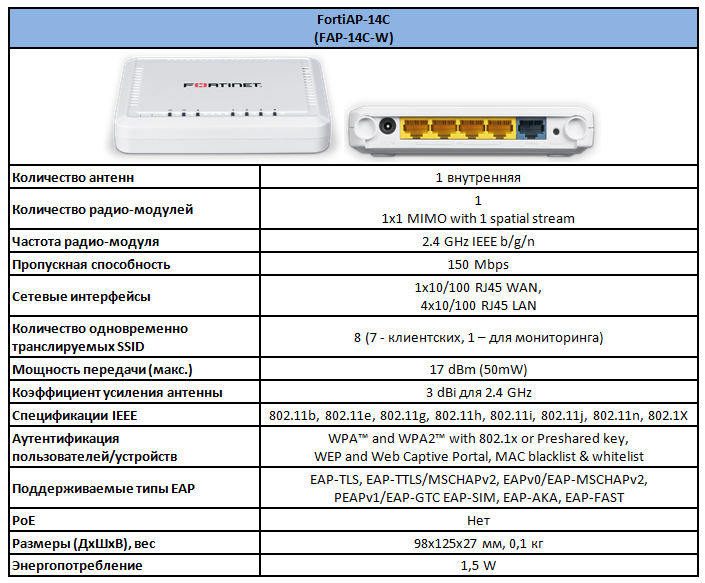

Поскольку мы затронули возможности и технические характеристики сабжа, вот полный их список:

Размеры очень небольшие, а вес всего 100 грамм, поэтому удалённым офисам без этих 100 грамм просто не обойтись :-) Чего не скажешь о настройке точки, она очень проста и доступна, а главное – одноразова, после чего админ центрального офиса и FortiGate в его руках будут администрировать всю сеть комплексно и незаметно, вместе с отдельными островками филиалов и удалённых офисов.

Но к настройке приступим позже, так как точка-то у нас лежит не распакованная и нетронутая.

Взяв в руки запакованную коробку и открыв её – видим комплект поставки.

Итак, посмотрим, что нам досталось:

— Точка доступа FortiAP-14C – 1 шт.;

— Блок питания для точки доступа (5В, 1А на выходе) с «евро»-розеткой – 1 шт.;

— Сетевой патч-корд UTP Cat5e с разъёмами RJ-45 – 1 шт.;

— «Mounting kit» в виде пары саморезов для крепления на стену и пары дюбелей;

— QuickStart Guide – увлекательное чтиво-мануал на английском по комплектности, подключению и настройке сабжа.

Верхняя сторона точки выглядит так:

Здесь видим индикаторы (слева направо): Питание, статус WiFi, статус WAN, статус LAN-портов 1-2-3-4.

Вот как выглядит точка FortiAP-14C с обратной стороны, там где расположены интерфейсы. С этой стороны видим гнездо питания от БП (DC-IN), 4 разъёма для LAN-интерфейсов, разъём WAN-интерфейса, и кнопку «Reset» для сброса настроек.

Немного смущает наличие характерных гнёзд, вернее заглушек для якобы установки внешних антенн. Возможно в таком корпусе будет выпущена ещё какая-то модель. Пока это загадка, ибо информации по данному вопросу нет.

Теперь о возможностях точки. Как мы уже указывали в характеристиках, точка имеет всего один радиомодуль в диапазоне 2,4 ГГц, 802.11n стандарта со скоростью до 150 Мбит/с. Хоть это и удалённый вариант (Remote AP), точка при этом остаётся «тонкой» и управляется встроенным в FortiGate контроллером, подключаясь в Интернет по WAN-интерфейсу и устанавливая защищённый туннель с FortiGate. По воздуху можно получить доступ, подключившись к любой заранее настроенной и вещаемой SSID того же FortiGate, как и в центральном офисе. По LAN-интерфейсам в удалённом офисе можно получить доступ к адресам в пуле WAN-интерфейса точки, либо к SSID FortiGate. А каждый SSID на FortiGate и есть отдельным интерфейсом, дабы унифицировать настройку различных видов политик межсетевого экрана.

Таким образом, подключая точку удалённо в офисе, предварительно настроив её на адрес внешнего интерфейса Интернет у FortiGate, мы получаем ту же защиту, профили безопасности и аутентификации из любой точки земного шара. Грань между проводным и беспроводным доступом стирается всё больше и больше, что очень актуально при нынешней тенденции повсеместного использования беспроводных устройств, постоянно увеличивающих своё количество.

Что ж, перейдём непосредственно к настройке, чтобы разобраться как сего добиться.

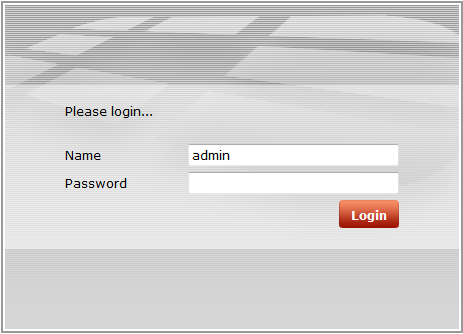

Точка имеет т.н. «нулевую» конфигурацию, способную откликаться по HTTP по адресу http:// 192.168.1.2 (на ПК надо настроить статику, а-ля 192.168.1.3/24).

Логин стандартный, как и на FortiGate – admin, без пароля.

Также, точка по умолчанию может получать адрес от DHCP-сервера. Далее точка с определённым адресом начинает обнаруживать беспроводный контроллер разными способами, а именно:

— Broadcast

— Multicast

— DHCP option 138, что описано и соответствует RFC 5417 для CAPWAP протокола.

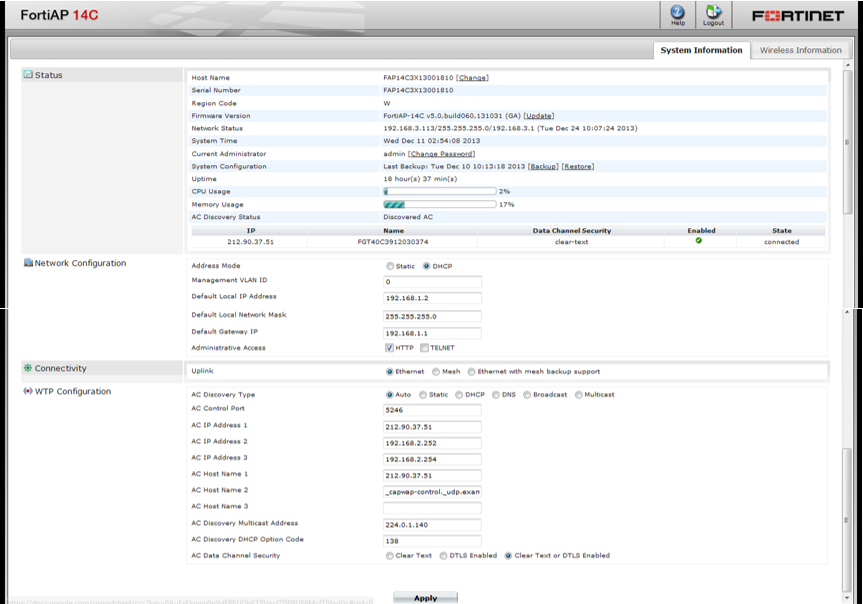

Когда точка найдёт контроллер – она появится в разделе WiFi Controller > Managed Access Points > Managed FortiAPs веб-интерфейса FortiGate, а в веб-интерфейсе самой точки появится соответствующий статус «AC Discovery Status – Discovered AC».

Видим, что в верхней части веб-интерфейса FortiAP-14C, помимо просмотра информации о состоянии, деталях действующих настроек, времени работы, загрузки ресурсов точки и прочего, можно произвести такие манипуляции:

— Сменить версию прошивки в разделе Firmware Version.

— Сменить стандартный пароль доступа в разделе Current Administrator.

— Загрузить/выгрузить копию конфигурации System Configuration – Backup, Restore.

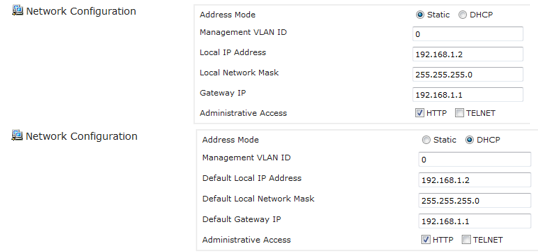

Далее же следуют сетевые настройки, ниже мы видим раздел Network Configuration, где можно менять тип Static или DHCP. Ничто не мешает прописать в режиме Static раз и навсегда статический адрес, маску и шлюз по умолчанию, а также VLAN ID, если таковые будут иметь место в подсети точки. Эти же настройки, только с припиской «Default» присутствуют в DHCP-режиме. Тут же, можно включить/выключить доступы по HTTP и TELNET к данному веб-интерфейсу.

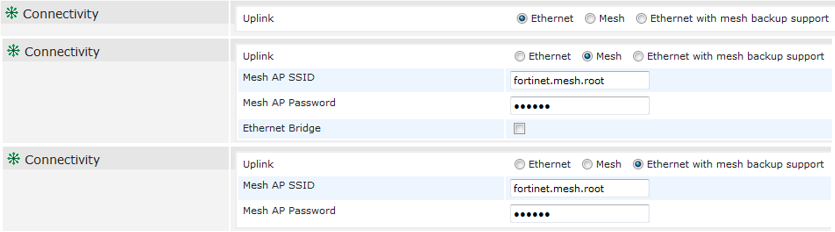

Раздел Connectivity предлагает выбрать режим аплинка для нашей точки, на выбор:

— Ethernet – тут всё понятно, проводной аплинк по Ethernet, в нашем случае – по WAN-интерфейсу.

— Mesh – поддерживается и такая полносвязная топология построения беспроводной сети, где сами точки доступа могут выступать в качестве ретранслятора и маршрутизатора без использования проводных соединений между собой. Эта возможность является достоянием операционной системы FortiOS версии 5.0 и выше.

— Ethernet with mesh backup support – совмещённый режим проводного аплинка с резервированием подключения по mesh-сети при обрыве.

Для Ethernet в веб-интерфейсе настраивать ничего не нужно, для Mesh же необходимо указать пароль и SSID, по которому будет осуществляться внутреннее сопряжение с остальными точками. Функция Ethernet Bridge организует подключение между двумя точками доступа в режиме моста для построения WiFi пролётов между зданиями и т.д. Ethernet with mesh backup support, являясь по сути тем же Mesh, имеет те же настройки.

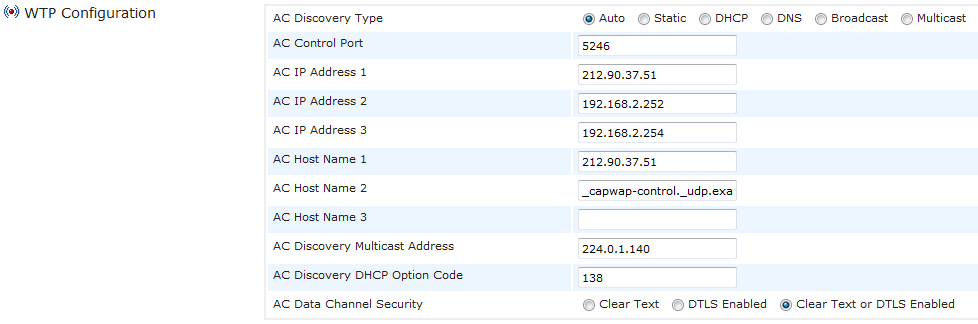

Далее раздел WTP Configuration предлагает нам настроить режимы обнаружения беспроводного контроллера. Среди них Auto, сочетающий в себе все настройки скопом. Детальнее же рассматривая это будут режимы:

— Static – статический режим с возможностью назначить три адреса удалённого контроллера.

— DHCP – указывается порт и Option Code, значение равно 138 по умолчанию и рекомендовано для CAPWAP AC DHCPv4 Option, согласно RFC 5417 «Control And Provisioning of Wireless Access Points (CAPWAP)».

— DNS — указывается порт и до трёх доменных имён узла, где находится удалённый контроллер.

— Broadcast – для обнаружения с помощью широковещательной рассылки достаточно только порта (наконец-то упомним, что по умолчанию у нас порт 5246, его же по умолчанию слушает и контроллер, если иное неизвестно администратору и не настроено на FortiGate).

— Multicast – тот же порт и адрес 224.0.1.140, соответствующий CAPWAP-AC (RFC5415) в IANA (IPv4 Multicast Address Space Registry).

Будем считать, что необходимые настройки сделаны. В нашей конфигурации были прописаны адреса удалённо расположенного контроллера, как ниже:

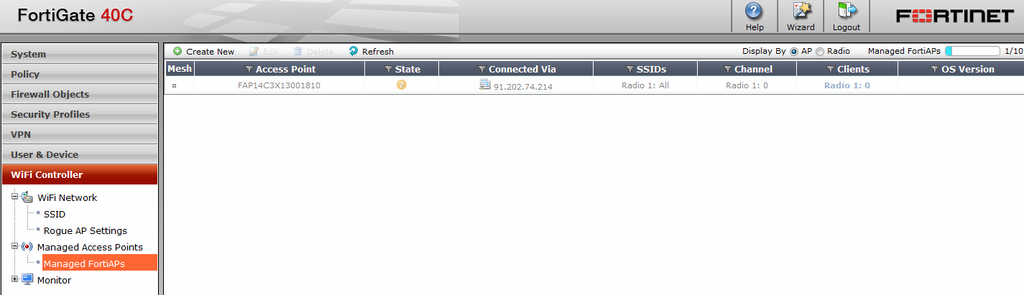

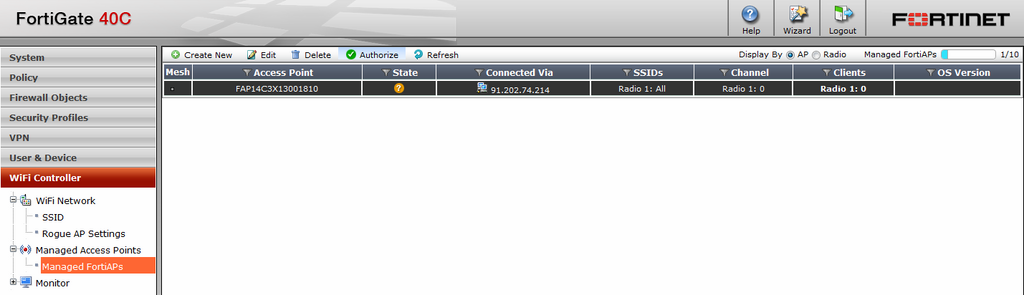

Итак, что же происходит на FortiGate, когда точка доступа пытается достучаться на его встроенный беспроводный контроллер? Точка появляется в разделе WiFi Controller -> Managed Access Points -> Managed FortiAPs, как неавторизованная:

Мы сверяем серийник, видим адрес источника, откуда пришла к нам точка и авторизуем её, нажав Authorize в меню раздела:

Некоторое время точка ещё повисит в неавторизованном состоянии:

![]()

… после чего чётко и ясно отобразится в меню, как авторизованная и теперь всецело подконтрольная нам:

![]()

При этом точка расскажет о своём наименовании/серийном номере, приятном авторизованном (зелёном) состоянии, адресе (полученном удалённо), какие SSID она транслирует, каналы, количество подключенных клиентов и свою версию ПО. Что ж, кликаем дважды на эту запись или нажимаем Edit и посмотрим что внутри:

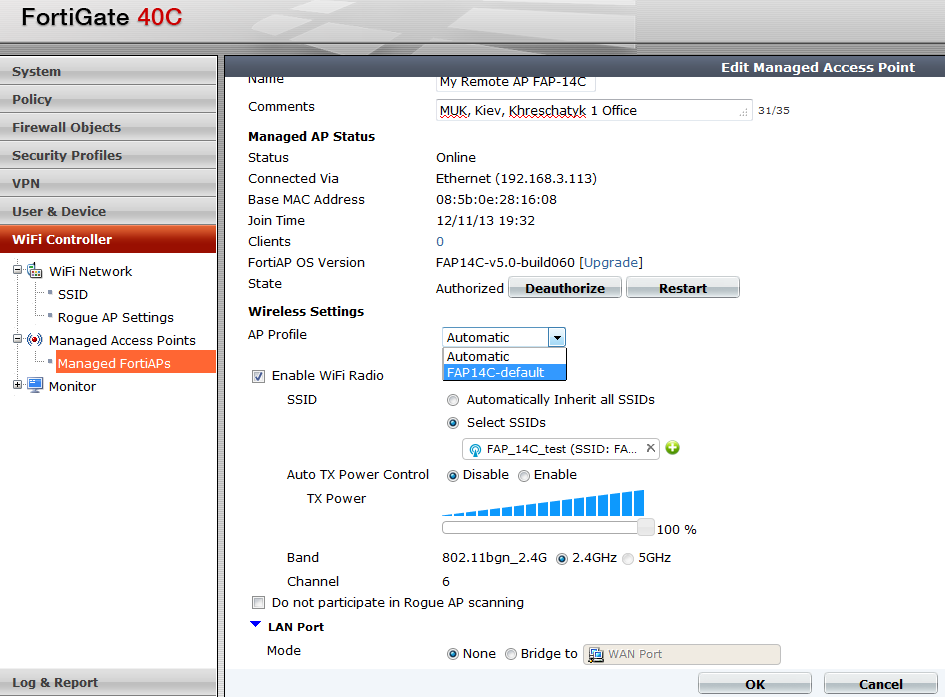

Здесь находятся более подробные описания и настройки нашей точки:

— Serial Number – опять же серийник

— Name — имя/описание (на Ваш вкус и цвет)

— Comments – описательные комментарии, например, название офиса расположения

— Managed AP Status -> Status: Online – статус

Connected Via Ethernet (192.168.3.113) – полученный адрес интерфейса Ethernet точки

Base MAC Address 08:5b:0e:28:16:08 – MAC-адрес беспроводного интерфейса точки

Join Time 12/11/13 19:32 – время ассоциации с контроллером

Clients 0 – количество активных клиентов

FortiAP OS Version FAP14C-v5.0-build060 [Upgrade] – версия ПО и кнопка Upgrade для заливки в точку обновленного ПО

State Authorized — Состояние = Авторизована

— Wireless Settings

AP Profile: выбор профиля для работы точки доступа

Automatic – при выборе можно настроить вручную в этом меню все нижеуказанные настройки Wireless Settings

FAP-14C_default – встроенный профиль в FortiGate для данной модели

[Apply] – применить профиль после выбора

Enable WiFi Radio — вкл./выкл. для работы радиомодуля

SSID: — выбор SSID для вещания точкой

— Automatically Inherit all SSIDs – возможность вещать все заранее созданные на FortiGate SSID автоматически

— Select SSIDs: — выбор конкретных SSID вручную (выбор – множественный)

FAP_14C_test (SSID: FAP_14C_test) – пример выбранной SSID через Select SSIDs

Auto TX Power Control Disable/Enable – вкл./выкл. автоматической подстройки мощности сигнала радиомодуля

TX Power 0 — 100 % — установка мощности в процентах при значении Disable параметра Auto TX Power Control

Band 802.11bgn_2.4G 2.4GHz 5GHz – диапазон вещания (для этой модели 5 ГГц неактивен)

Channel 6 – рабочий канал

Do not participate in Rogue AP scanning – «неподвержение» параллельному сканированию незарегистрированных в беспроводной сети и соответственно потенциально небезопасных точек доступа (т.н. Rogue AP)

LAN Port: настройка встроенных LAN-портов точки

Mode — None – работа LAN-портов осуществляется в режиме обычного коммутатора, без аплинка.

— Bridge to: WAN Port – режим моста с WAN-портом точки. Устройства в LAN получат адрес из того же пула, что и WAN-порт

SSID name – режим моста с выбранной SSID точки (беспроводные и проводные пользователи будут в одном адресном пространстве, настроенном в SSID-интерфейсе).

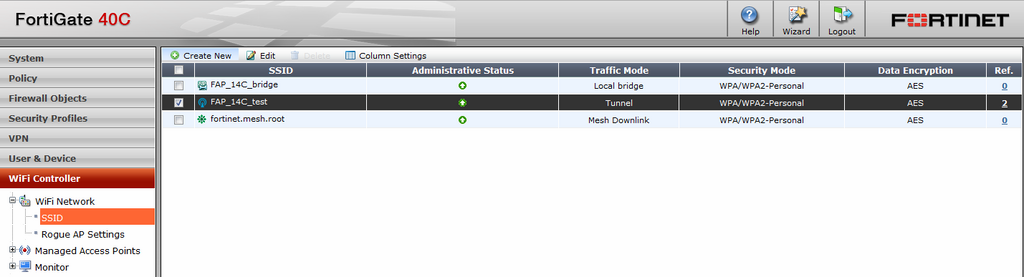

Настройки мы посмотрели, но для работы нам нужно создать SSID который, как уже упоминалось, будет и отдельным интерфейсом для применения к нему политик безопасности и аутентификации, настройки и включения нужных UTM-функций FortiGate, таких как антивирус, антиспам, веб-фильтрация, IPS, DLP, контроль приложений, VoIP и прочие.

А посему, заходим в WiFi Controller > WiFi Network > SSID и создаём там SSID с помощью интуитивно понятной кнопки Create new:

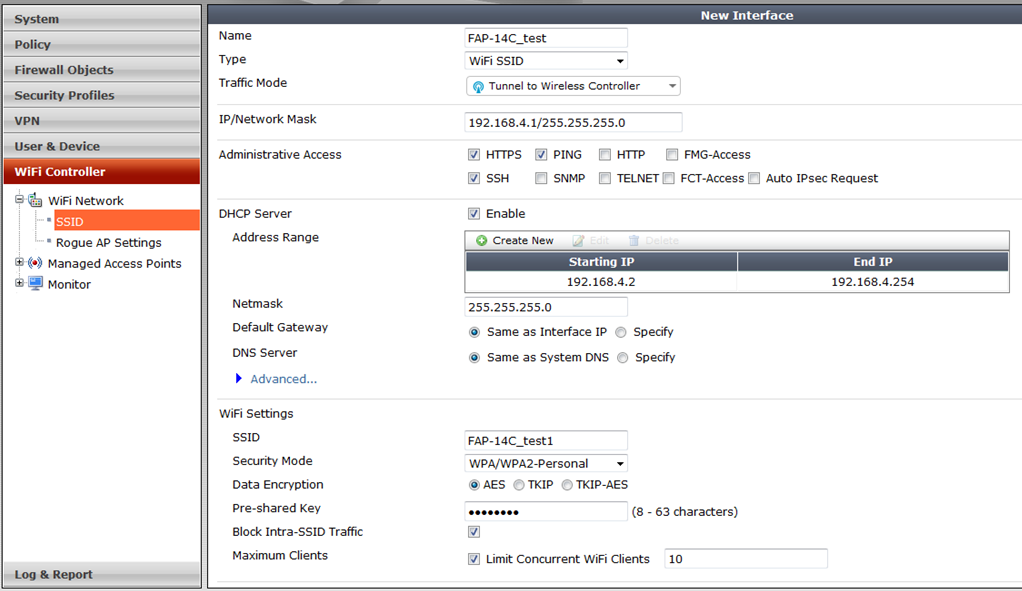

Внутри мы видим такие настройки:

Здесь поясним что есть что. Итак:

Name – наименование интерфейса

Type – тип, под которым скрывается WiFi SSID, что предельно понятно

Traffic Mode – режим трафика, ниже варианты

Tunnel to Wireless Controller – туннель к контроллеру, означает, что адреса будут такие, как в сетевых настройках интерфейса ниже

Local bridge with FortiAP's Interface – режим моста с WAN-портом точки, который уже был описан для LAN-портов данной модели точки, однако для остальных моделей (в т. ч. и этой), доступен ещё один режим моста с WAN и для беспроводных клиентов.

Mesh Downlink – назначение SSID участвующим в построении Mesh-сети

IP/Network Mask – IP-адрес и маска сети будущего интерфейса

— Administrative Access: HTTPS, PING, HTTP, FMG-Access, SSH, SNMP, TELNET, FCT-Access, Auto IPsec Request – разные режимы административного доступа к интерфейсу.

— DHCP Server Enable – включение DHCP-сервера для беспроводных клиентов

Address Range (Create New – Edit – Delete) – создание, редактирование и удаление диапазона адресов для DHCP-сервера

Starting IP — End IP – начальный и конечный IP-адрес DHCP-сервера

Netmask – маска сети DHCP-сервера

Default Gateway (Same as Interface IP, Specify) – шлюз по умолчанию DHCP-сервера (либо такой же, как адрес интерфейса, либо указанный вручную)

DNS Server (Same as System DNS, Specify) – сервер DNS, выдаваемый клиентам DHCP-сервером (такой же, как системные, или указанные вручную)

— WiFi Settings

SSID – наименование (может быть идентичным с наименованием интерфейса)

Security Mode – WPA/WPA2-Personal, WPA/WPA2-Enterprise, Captive Portal, Open – режим работы SSID (при WPA/WPA2-Personal указывается Data Encryption и Pre-shared Key, при WPA/WPA2-Enterprise — Data Encryption и Authentication (в нём, преднастроенный на FortiGate RADIUS Server или Usergroup – группа пользователей), при Captive Portal указываются User Groups) Там, где фигурируют нужные группы пользователей со всеми поддерживаемыми типами аутентификации FortiGate, вплоть до интеграции с AD).

Data Encryption (AES, TKIP, TKIP-AES) – выбор алгоритма шифрования по списку

Pre-shared Key (8 — 63 characters) – ключ доступа к сети с этим SSID

Block Intra-SSID Traffic – галочка выбора блокировать или нет трафик между клиентами в одной сети с этим SSID

Maximum Clients – ограничение на максимальное количество клиентов сети с этим SSID

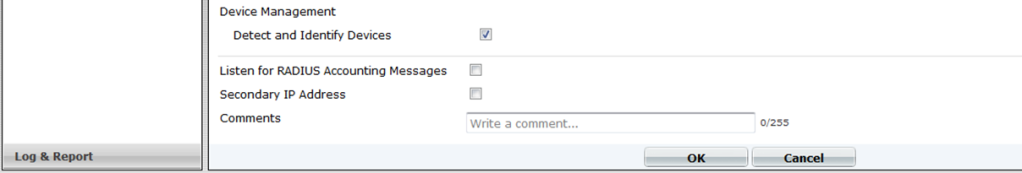

Device Management: Detect and Identify Devices – функция обнаружения и идентификации подключенных устройств для политик идентификации по устройствам в настройках межсетевого экрана

Listen for RADIUS Accounting Messages – включение приёма сообщений учётный данных (Accounting Messages) в сессиях обмена данными с RADIUS-серверами

Secondary IP Address – вторичный IP-адрес интерфейса

Comments – текстовые комментарии, если таковые необходимы

Не забываем после внесения нужных вам настроек нажать Apply, в результате чего наш первый SSID создан.

Теперь быстро пробежимся по остальным возможностям веб-интерфейса по части беспроводного контроллера, после чего приступим к созданию политик доступа для удалённых пользователей не менее удалённой точки доступа во всё ещё удалённом офисе.

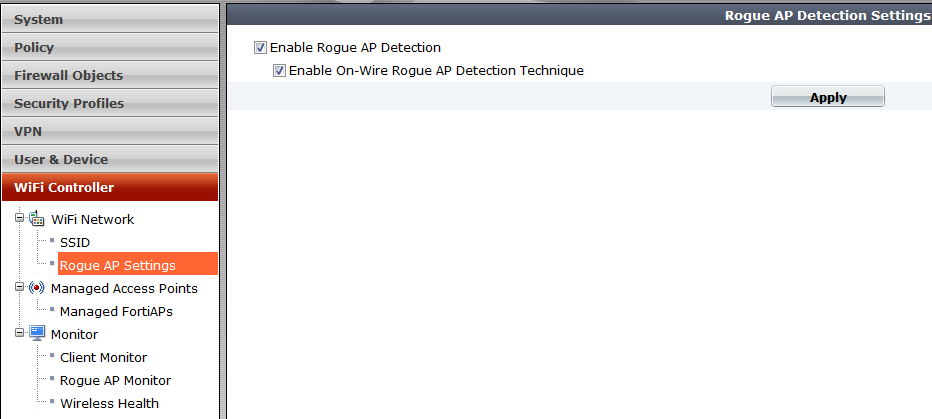

Далее у нас следуют настройки Rogue AP. Долго описывать не будем, тут из настроек сам факт включения обнаружения контроллером «неучтённых» SSID (Enable Rogue AP Detection), и включение такового обнаружения параллельно с вещанием SSID (Enable On-Wire Rogue AP Detection Technique). Заметим только, что Enable Rogue AP Detection стоит считать эдаким «центральным тумблером» для всего контроллера беспроводной сети, так как активная галочка Do not participate in Rogue AP scanning в настройках точки доступа раздела WiFi Controller > Managed Access Points > Managed FortiAPs запретит именно этой конкретно взятой точке участие в обнаружении Rogue AP. Скрин ниже.

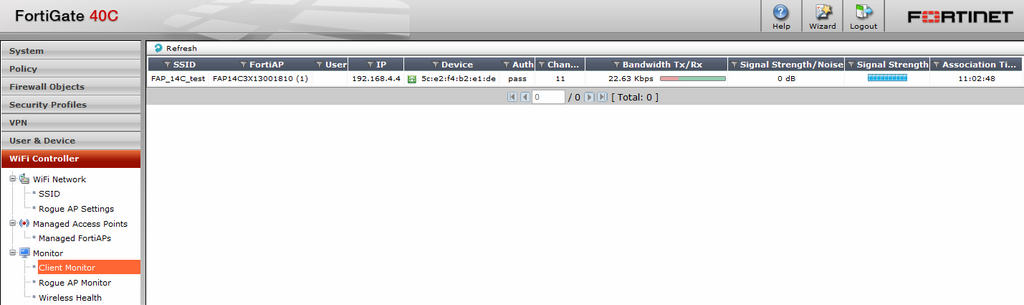

Настройки – настройками, а есть у нас ещё «учёт и контроль» с помощью нескольких мониторов. Client Monitor, например, отобразит нам всех подключенных на данный момент клиентов:

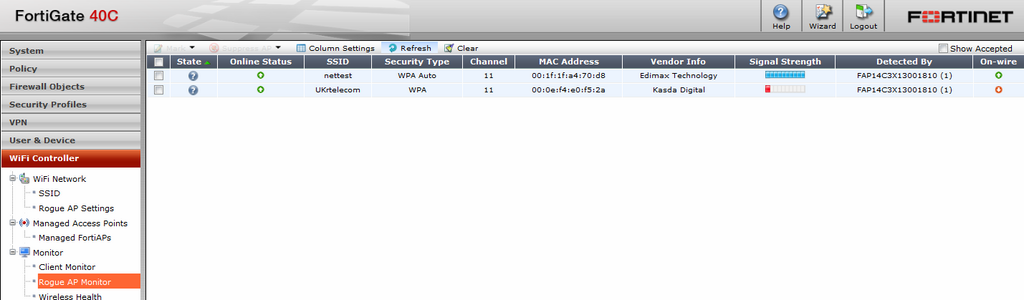

Roque AP Monitor отображает все SSID найденные и вещаемые (или неактивные, но пойманные в момент вещания с момента включения Roque-обнаружения). Можно увидеть почти всё: название, статус, тип шифрования, MAC-адреса и связанного с ним вендора, мощность сигнала и радиомодуль FortiAP, которым была обнаружена сеть:

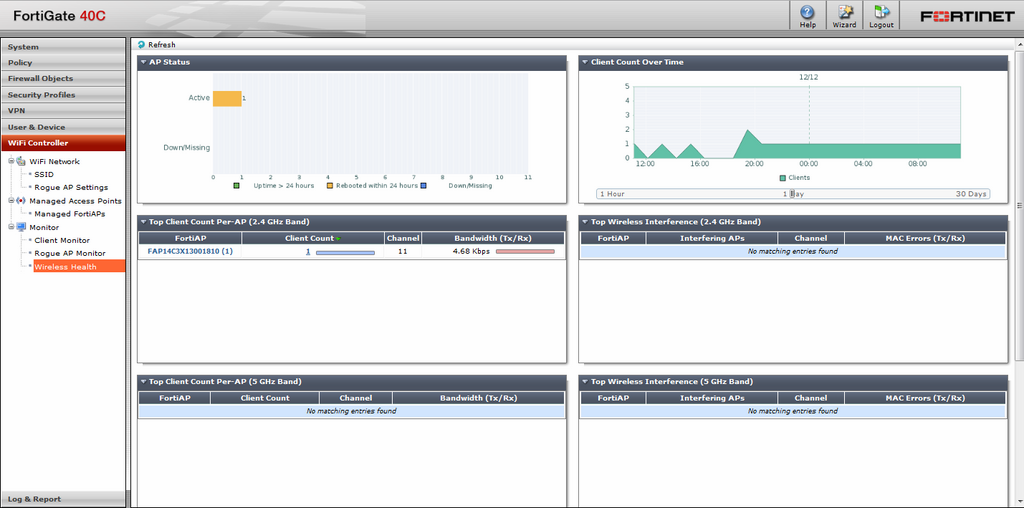

Также, присутствует чрезвычайно информативный монитор Wireless Health со своими графиками:

— AP Status (аптайм точек доступа контроллера, количество активных точек и недостающих, отвалившихся по каким-то причинам);

— Client Count Over Time (количество клиентов всего с графиком за промежуток времени: час/день/месяц);

— Top Client Count Per-AP (вариации: 2.4 GHz Band, 5 GHz Band) – топ точек доступа с наибольшим количеством клиентов;

— Top Wireless Interference (вариации: 2.4 GHz Band, 5 GHz Band) – интерференция находящихся рядом точек доступа FortiAP, каналы вещания и ошибки;

— Login Failures Information – информация о неудачных логинах на SSIDы, вещаемые FortiAP, с целью определения попыток взломов и т.д.

Вроде с настройками FortiAP закончили, адресная часть есть, теперь точка FortiAP готова вещать все нужные вам SSIDы с шифрованием или без, а возможно это будет осуществлено с аутентификацией пользователей через сервера AD, RADIUS, TACACS+, либо вообще будет Captive Portal или Mesh-сеть.

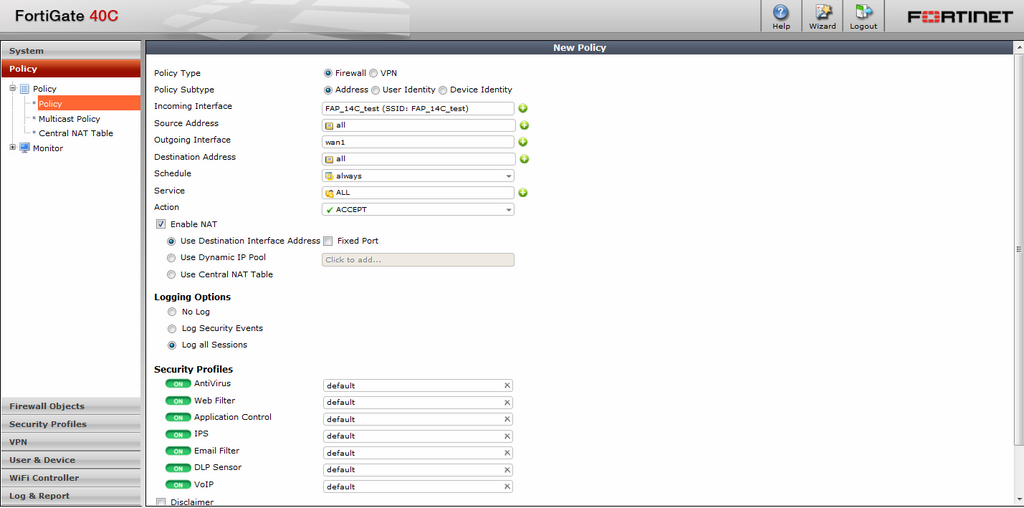

В любом случае, самого доступа к каким-либо ресурсам у нас не настроено, и, как уважающий себя помимо всех функций межсетевой экран — FortiGate, пока никуда нас не впустит. Дело – «политическое», т.е. в политиках межсетевого экрана. Идём им навстречу, в раздел веб-интерфейса Policy -> Policy -> Policy и нажимаем кнопку создания Create New.

Ниже пример настройки простейшей «адресной» политики безопасности (Address), с применением адресов и интерфейсов источника и назначения (Incoming/Outgoing Interface, Source/Destination Address), расписания (Schedule), разрешения определённых встроенных сервисов/протоколов (Web Access) и действие ACTION (разрешить/запретить).

Logging Options здесь предназначены для определения уровня логирования (Без логов/Только события безопасности/Все логи).

Security Profiles предназначены для включения нужных профилей UTM, которые, в свою очередь должны быть настроены заранее в меню с таким же названием, либо использовать профили предлагаемые по умолчанию.

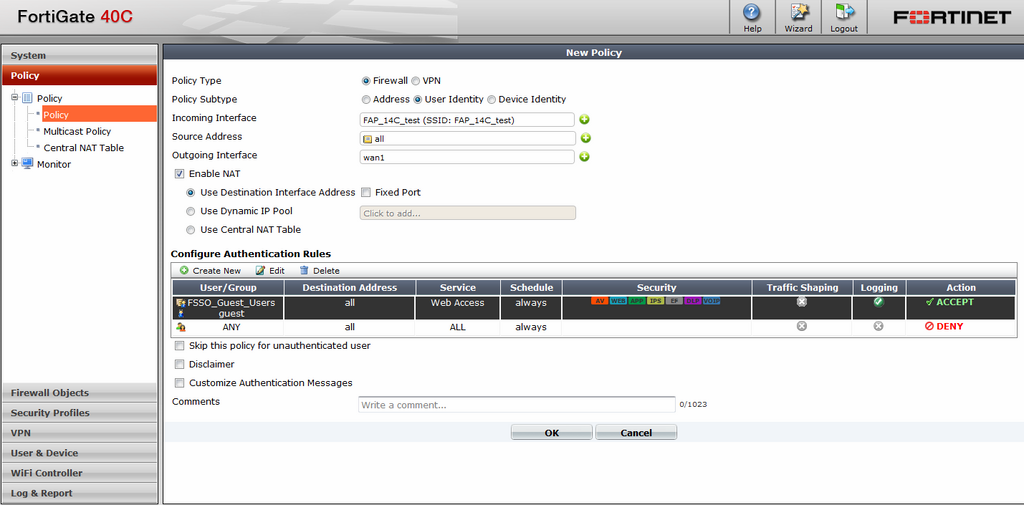

Политика с аутентификацией по пользователям (User Identity) подразумевает определение интерфейсов источника и назначения, адреса источника, а дальше следуют создаваемые внутри правила аутентификации (Configure Authentiacion Rules -> Create New). Начальный вид ниже:

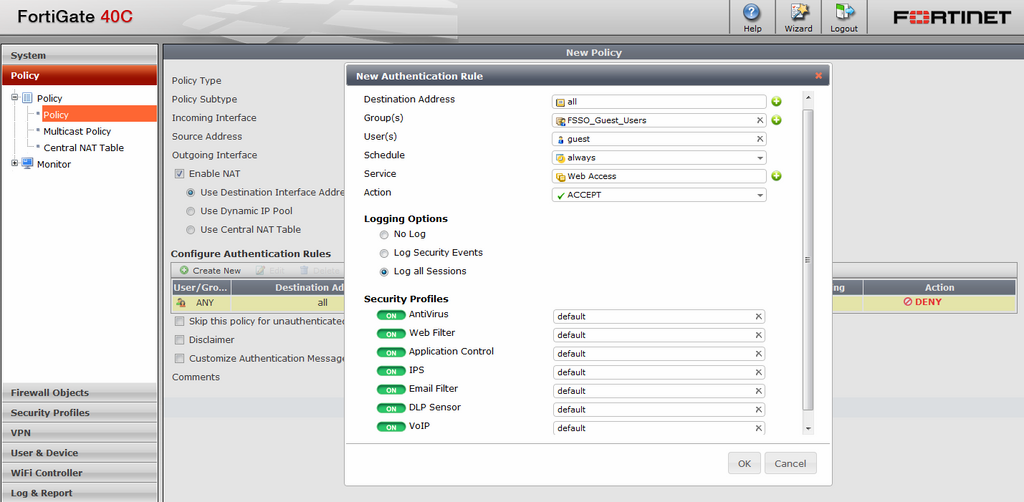

После Create New имеем следующий диалог:

Тут фигурирует настройка адреса(-ов) назначения, выбор пользовательских групп аутентификации и/или отдельные пользователи, расписание, сервис, и действие (разрешить/запретить). Ну и без профилей защиты Security Profiles тут никуда – их также можно применять в полном объёме.

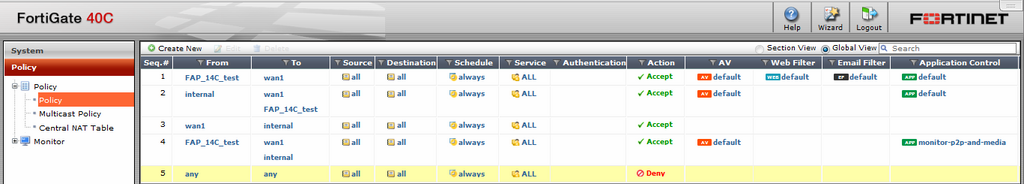

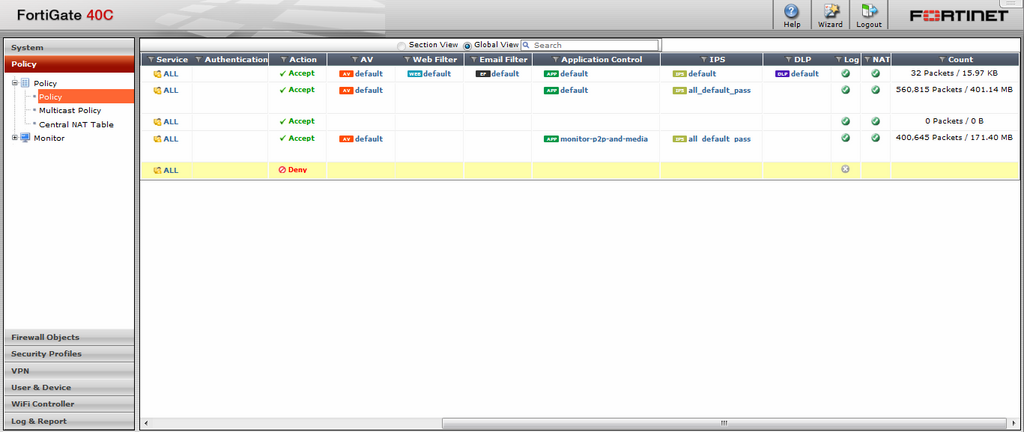

Вот как выглядит адресная политика безопасности межсетевого экрана для выхода WiFi-пользователей нашей точки доступа в Интернет после создания. Заранее прошу прощения за скриншот в «два приёма».

Таким же образом, можно создать политики и для доступа пользователей во внутреннюю корпоративную сеть и обратно (обратите внимание на политики «2» и «4», где фигурируют оба интерфейса, внешний wan1 и внутренний internal).

Теперь наша сеть защищена, нужные доступы разрешены и нам время подвести итоги. Их почему-то хочется подвести для беспроводных сетей на оборудовании от Fortinet в общем, а сабж этой статьи, FortiAP-14C, всё же оставить немного в стороне, как одну из многих и весьма унифицированных между собой реализаций. FortiAP не зря является отдельной линейкой в портфеле вендора и тут есть с десяток моделей точек доступа как внутреннего, так и наружного (промышленного) использования для построения WiFi-сетей. При этом, вендор тратит усилия на развитие этого направления и стремится соответствовать современным тенденциям беспроводных технологий, что подтверждается весьма известными исследованиями от Gartner.

Первый итог, который хотелось бы напомнить – это итоговое отсутствие разницы между проводными и беспроводными клиентами и соединениями в плане безопасности и её реализации.

Второй аспект финансовый – ведь затраты на построение, развёртывание и администрирование такой сразу защищённой сети сокращаются, и огромный плюс состоит в том, что за беспроводный контроллер, который будет управлять WiFi точками доступа уже заплачено вместе с покупкой FortiGate. Если говорить доказывать «от противного», на данный момент, всего лишь две самых начальных модели FortiGate НЕ имеют контроллера «на борту». Вместе с этим, никто не будет против, если FortiGate будет использован только в качестве контроллера беспроводных сетей, насколько же это будет оправдано – решать не совсем нам.

Следующий, третий аспект – это отмеченный уже рост из года в год позиций Fortinet на рынке беспроводной связи. Надеемся на стремительное развитие, ибо задатки есть!

В заключение скажем, что сабж статьи, миниатюрная по размерам точка доступа FortiAP-14C, хоть и имея более мощного «старшего брата» в виде FortiAP-28C, идеально подошла бы удалённым офисам, филиалам и прочим предприятиям с разнесённой многоофисной структурой. Да и находясь «на месте», рядом с контроллером точка будет работать абсолютно корректно, как и все FortiAP из линейки. А привлекательная цена только добавит плюсов и раздумий потенциальным покупателям, активно ищущим и просто интересующимся.

Еще ссылки:

Первоначальная настройка и возможности UTM-устройств FortiGate для малых предприятий

Fortigate — достойная замена уходящему Microsoft Forefront TMG

Знакомство с новой моделью FortiGate-90D от Fortinet

Автор: comeoff