Сравнение сканеров вредоносного кода на сайте

В настоящий момент существует не так много сканеров для поиска вредоносного кода и вирусов на , но даже при их малом числе никто не проводил оценок эффективности этих инструментов применительно к задаче поиска вредоносов на сайте. Поэтому возникла идея взять типовой взломанный и зараженный сайт, и проверить его доступными сканерами, чтобы грубо оценить, насколько они хороши в поиске веб-шеллов, бэкдоров, дорвеев и других разновидностей хакерских активностей и вредоносного кода. Делаем простой эксперимент: 1 взломанный сайт c 69 вредоносными скриптами, 5 сканеров.

Дано

Взломанный сайт на Joomla 3.1.5, жалоба

Задача

Основная цель – просканировать сайт и оценить эффективность выбранных инструментов применительно к задаче нахождения вредоносного кода на сайте. Как побочный результат эксперимента — посчитать затраченное на сканирование время каждым инструментом.

Решение

Сканирование будет выполняться следующими инструментами:

- Серверным сканером ClamAV со всеми подключенными базами.

www.clamav.net/lang/en/ [2] - Серверным сканером Maldet (LMD) со всеми базами

www.rfxn.com/projects/linux-malware-detect/ [3] - Сканером “AI-BOLIT” в режиме “эксперт” с white-list файлом .aknow.Joomla3_1_5

revisium.com/ai/ [4] - Десктопным “Антивирусом Касперского”

www.kaspersky.ru/free-trials/anti-virus [5] - Десктопным сканером “DrWeb CureIt!”

www.freedrweb.com/cureit/ [6]

ClamAv, Maldet и AI-Bolit запускались на

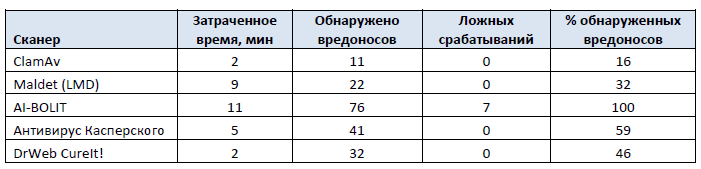

Результаты сканирования

- СlamAv — общепризнанный серверный сканер, которым пользуются большинство хостингов, показал самый плохой результат в обнаружении вредоносного кода на сайте. Он нашел всего 16% загруженных на сайте вредоносов.

- Приятно порадовали десктопные антивирусы и сканеры. Несмотря на то, что “Антивирус Касперского” не предназначен для сканирования сайтов, он неплохо справился с поиском шеллов и бэкдоров, обнаружив почти 60% вредоносов.

- Чемпионом по обнаружению вредоносного кода стал AI-BOLIT, хотя он же и чемпион по ложным срабатываниям. Минус сканера — скорость, зато он обнаружил все существующие вредоносные скрипты и бэкдор-вставки в .php файлах.

Выводы (из эксперимента и собственной практики работы с перечисленными сканерами)

- Результаты эксперимента не следует принимать как истину в последней инстанции. Естественно, для более объективной картины следовало бы взять десяток сайтов с различными вредоносами и получить результат сканирования по ним каждым выбранным инструментом. Несмотря на это грубую оценку эффективности можно сделать уже сейчас.

- Maldet эффективнее ищет вредоносный код в скриптах сайта, чем ClamAv. Последний хорошо обнаруживает только классические шеллы, наподобие WSO Shell. И оба годятся лишь для быстрой проверки сайта (взломан/не взломан). Но лечить сайт по их отчетам было бы неправильно, так как останется больше половины вредоносных скриптов.

- AI-BOLIT обладает высокой степенью параноидальности и в отчет могут попадать и не вредоносные скрипты. Но в умелых руках это хороший инструмент для поиска вредоносного кода и лечения сайта после взлома, так как наиболее точно определяет вредоносы.

- Раньше фразы о том, что владелец лечил свой сайт “Касперским” не вызывали ничего кроме улыбки. Сейчас мне видится это не такой уж и плохой идеей, учитывая то, что он показал себя эффективнее ClamAv в 4 раза. Хотя опять таки, как только эффективность поиска вредоносного кода ниже 100%, применять данный инструмент для лечения не разумно, так как гарантирован рецидив.

Автор: mnemonic

Источник [7]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/news/58619

Ссылки в тексте:

[1] хостинге: https://www.reg.ru/?rlink=reflink-717

[2] www.clamav.net/lang/en/: http://www.clamav.net/lang/en/

[3] www.rfxn.com/projects/linux-malware-detect/: https://www.rfxn.com/projects/linux-malware-detect/

[4] revisium.com/ai/: http://revisium.com/ai/

[5] www.kaspersky.ru/free-trials/anti-virus: http://www.kaspersky.ru/free-trials/anti-virus

[6] www.freedrweb.com/cureit/: http://www.freedrweb.com/cureit/

[7] Источник: http://habrahabr.ru/post/218723/

Нажмите здесь для печати.