Security Week 50: социализация криптолокеров, аудит OpenVPN, уязвимость в ядре Linux

Только мы обсудили, что криптолокеры стали вредоносной темой года не за технологии атаки, а благодаря, скажем так, социальным аспектам проблемы, как пришла новость [1], это подтверждающая. Вымогатель Popcorn Time назван в честь перспективного, но зарубленного на взлете софта для удобного скачивания фильмов из торрентов. Лоренс Абрамс, владелец сайта BleepingComputer, обнаружил [2], что код трояна явно не дописан, из-за чего не всегда работает связь с командным центром.

Только мы обсудили, что криптолокеры стали вредоносной темой года не за технологии атаки, а благодаря, скажем так, социальным аспектам проблемы, как пришла новость [1], это подтверждающая. Вымогатель Popcorn Time назван в честь перспективного, но зарубленного на взлете софта для удобного скачивания фильмов из торрентов. Лоренс Абрамс, владелец сайта BleepingComputer, обнаружил [2], что код трояна явно не дописан, из-за чего не всегда работает связь с командным центром.

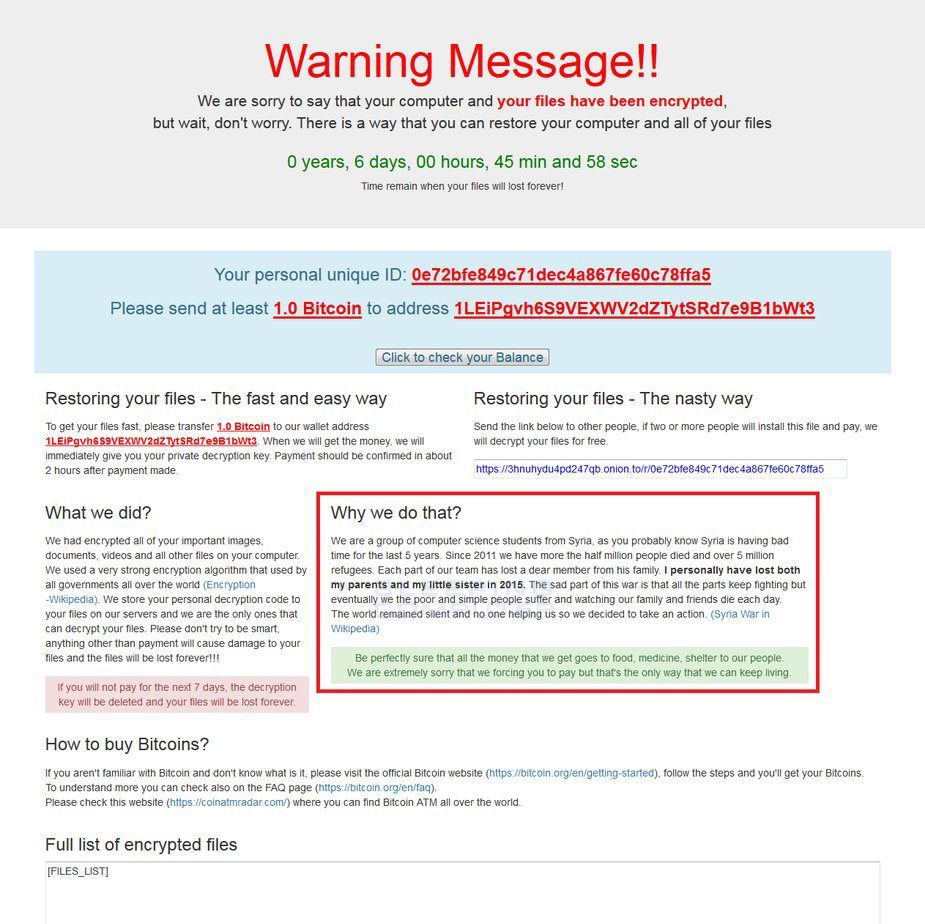

Но главной особенностью трояна является альтернативный вариант расшифровки: жертве предлагается отправить друзьям ссылку, по которой, предположительно, скачивается такой же троян, и в случае если два адресата установят вредоносную программу, ключ отправителю будет предоставлен бесплатно (иначе требуют 1 BTC). Предположительно, так как сайт в сети Tor на момент анализа вредоносной программы был недоступен.

В общем, на практике конкретно эта схема работать вряд ли будет. Не стоит забывать и о том, что распространение вредоносных программ преследуется уголовным кодексом вне зависимости от намерений или необходимости срочно расшифровать рабочие документы. Но попытка интересная: дистрибуция вредоносного контента самими жертвами происходит часто, но жертвы обычно об этом не догадываются. А тут дилемма покруче, чем «платить или не платить выкуп». Очень хочется верить в то, что данная технология развития не получит.

Требование выкупа выглядит примерно так. Очень много букв.

Собраны средства на публичный аудит OpenVPN

Новость [3].

Известный специалист по криптографии Мэтью Грин проведет аудит ПО OpenVPN. Договоренность с Грином достигнута публичным VPN-сервисом Private Internet Access, который спонсирует работу. Примечательно, что 22 ноября сбор средств для такой же цели начал [4] фонд Open Source Technology Improvement. После того, как было собрано более 30 тысяч долларов (в основном жертвовали другие VPN-сервисы), Private Internet Access совершил демарш и оплатил все из своего кармана.

Понятно, что операторы VPN-сервисов кровно заинтересованы как в надежности своих продуктов, так и в грамотном пиаре. Пока непонятно, как разрулится эта ситуация, но если аудита в итоге будет два, никто особо не расстроится. Грин планирует исследовать самую свежую версию OpenVPN 2.4, сейчас находящуюся в стадии Release Candidate, релиз ожидается в январе. Результаты аудита будут «в начале года», хотя, если судить по опыту аудита TrueCrypt, история может затянуться. Напомню, проверка TrueCrypt завершилась в прошлом году: была обнаружена пара мелких уязвимостей, но ни одна не затрагивает защищенность данных.

Закрыта уязвимость в ядре Linux

Новость [5]. Описание и Proof of Concept [6]. Коммит [7], исправляющий проблему.

Уязвимость, способная привести к локальному повышению привилегий, была обнаружена в модуле af_packet, и появилась она там достаточно давно — в августе 2011 года. Тем не менее, закрыта она была через 4 дня после того, как исследователь приватно зарепортил проблему. В proof of concept показано, как можно создать состояние гонки, и на примере Ubuntu 16.04 с ядром 4.4 был продемонстрирован запуск шелла с правами суперпользователя. Помимо десктопных устройств на Linux, проблема актуальна и для Android, с рядом ограничений. В ряде случаев эксплойт может вызвать зависание системы, а кроме того может быть использован для удаленного взлома сервера, в случае если до этого как-то удалось получить к нему доступ с ограниченными правами.

Что еще произошло:

Серьезная уязвимость [8] в некоторых роутерах Netgear, эксплуатируется тривиально — достаточно кликнуть на подготовленную ссылку, находясь в локальной сети. Временно лечится выключением веб-интерфейса (что тоже можно сделать, кликнув подготовленную ссылку).

Интересное исследование [9] майнинга новой криптовалюты Zcash на чужих мощностях, без ведома владельца. Интересен способ обнаружения: сам майнер де-факто вредоносной программой не является. Но выявить потенциально зараженные системы можно по правилу: «есть майнер, который притворяется другой программой».

Древности

Семейство «Azusa»

Очень опасные вирусы. Поражают Boot-секторы дискет и MBR винчестера. Boot-сектор сохраняют в последнем секторе дискеты, исходный MBR не сохраняют (содержат загрузчик в своем коде). Периодически «завешивают» COM- и LPT-порты. Перехватывают int 13h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 95.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»

Источник [10]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/openvpn/221697

Ссылки в тексте:

[1] новость: https://threatpost.ru/ransomware-gives-free-decryption-keys-to-victims-who-infect-others/19626/

[2] обнаружил: https://www.bleepingcomputer.com/news/security/new-scheme-spread-popcorn-time-ransomware-get-chance-of-free-decryption-key/

[3] Новость: https://threatpost.com/openvpn-to-undergo-cryptographic-audit/122349/

[4] начал: https://ostif.org/openvpn-audit-updates-news-and-more/

[5] Новость: https://threatpost.com/old-linux-kernel-code-execution-bug-patched/122336/

[6] Описание и Proof of Concept: http://seclists.org/oss-sec/2016/q4/621

[7] Коммит: https://git.kernel.org/cgit/linux/kernel/git/torvalds/linux.git/commit/?id=84ac7260236a49c79eede91617700174c2c19b0c

[8] уязвимость: http://arstechnica.com/security/2016/12/unpatched-bug-allows-hackers-to-seize-control-of-netgear-routers/

[9] исследование: https://securelist.ru/featured/29759/zcash-or-the-return-of-malicious-miners/

[10] Источник: https://habrahabr.ru/post/317794/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.