php.net скомпрометирован

Несколько часов назад стало известно, что известный веб-сайт для разработчиков PHP — php.net скомпрометирован вредоносным содержимым (JavaScript) и осуществляет доставку вредоносного ПО для пользователей через набор эксплойтов.

We are continuing to work through the repercussions of the php.net malware issue described in a news post earlier today. As part of this, the php.net systems team have audited every server operated by php.net, and have found that two servers were compromised: the server which hosted the www.php.net [1], static.php.net and git.php.net domains, and was previously suspected based on the JavaScript malware, and the server hosting bugs.php.net. The method by which these servers were compromised is unknown at this time.

A further update on php.net [2]

One of our research tools flagged php.net as distributing malware. The site appears to have been compromised and had some of its javascript altered to exploit vulnerable systems visiting the website, instead of ad network vector that we typically see in more popular sites.

Barracuda Labs [3]

В заявлении [4] представителей php.net говорится, что веб-сайт попал в «темный список» Google и фиксировался как подозрительный сервисом safe browsing service [5], после чего администраторы начали расследование случая компрометации.

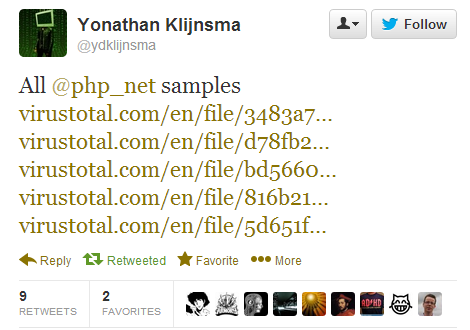

Вредоносное ПО, которое устанавливалось пользователям:

VT sample1 [6]

VT sample2 [7]

VT sample3 [8]

VT sample4 [9]

VT sample5 [10]

Автор: esetnod32

Источник [11]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/php-2/46603

Ссылки в тексте:

[1] www.php.net: http://www.php.net

[2] A further update on php.net: http://php.net/archive/2013.php#id2013-10-24-2

[3] Barracuda Labs: http://barracudalabs.com/2013/10/php-net-compromise/

[4] заявлении: http://php.net/archive/2013.php#id2013-10-24-1

[5] safe browsing service: http://searchengineland.com/googles-safe-browsing-diagnostic-tool-14064

[6] VT sample1: https://www.virustotal.com/en/file/5d651f449d12e6bc75a0c875b4dae19d8b3ec8b3933b6c744942b5763d5df08d/analysis/

[7] VT sample2: https://www.virustotal.com/en/file/816b21df749b17029af83f94273fe0fe480d25ee2f84fb25bf97d06a8fadefe4/analysis/

[8] VT sample3: https://www.virustotal.com/en/file/bd56609c386a6b5bc18254c7327d221af182193eee5008f6e405ab5c1215b070/analysis/

[9] VT sample4: https://www.virustotal.com/en/file/d78fb2c23422471657a077ff68906d6f6b639d7b7b00ef269fa3a2ce1b38710a/analysis/

[10] VT sample5: https://www.virustotal.com/en/file/3483a7264a3bef074d0c2715e90350ca1aa7387dee937679702d5ad79b0c84ca/analysis/

[11] Источник: http://habrahabr.ru/post/199000/

Нажмите здесь для печати.