Разработчикам зловредов и шпионского софта, также как и тем, кто создает «обычное» ПО, нужно как-то убеждать заказчиков покупать их подчас очень дорогостоящие продукты. В мире белой разработки для этого существует привычный механизм демонстраций, которые позволяют потенциальным покупателям понять, как работает технология — этот метод взяли на вооружение и хакеры, которых подозревают в работе на спецслужбы разных стран.

В сеть утекло видео, на котором, как предполагается, показана работа шпионского софта от компании RCS Lab.

О чем речь

В отличие от группировки Hacking Team, которая сотрудничает с разведками многих стран и подверглась масштабному взлому, о деятельности RCS Lab известно не так много. Однако теперь в распоряжении редакции издания Motherboard оказалось ранее не публиковавшееся десятиминутное демовидео, на котором показана работа одного из инструментов для кибершпионажа под названием Mito3.

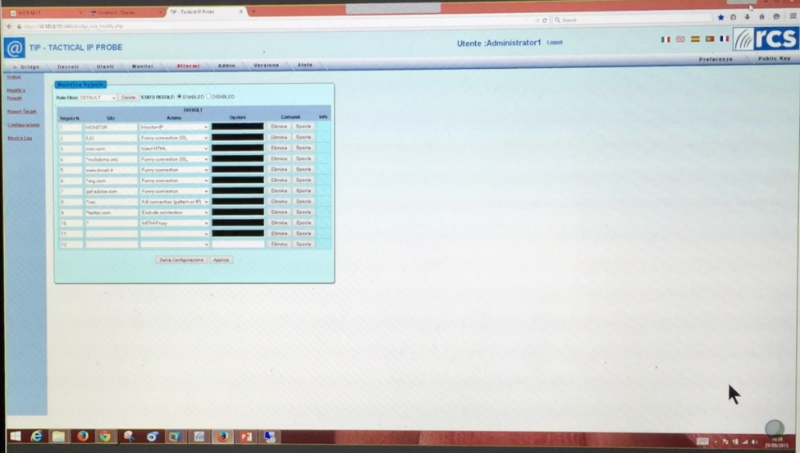

На видео, предположительно, запечатлен представитель RCS Lab, который объясняет принципы работы программы неизвестному мужчине. Помимо прочего, потенциальному заказчику рассказали об управлении софтом через специальную панель, а также продемонстрировали возможность осуществления MITM-атак и заразить целевой компьютер, чей пользователь посещает определенный веб-сайт.

Для атаки был выбран сайт популярного чат-клиента для IRC MITC.com (4:45 на видео). В момент, когда жертва заходит на сайт, появляется поддельное всплывающее окно для установки обновлений Adobe Flash Player. После загрузки этого обновления на компьютер устанавливается шпионский софт.

«Весь процесс установки в реальности полностью поддельный. На самом деле компьютер уже заражен», — комментирует демонстрацию представитель RCS Lab.

Что умеет шпионский софт

С помощью Mito3 проводить такие атаки можно в несколько кликов, применив соответствующее правило в панели управления. Агент может выбрать, какой сайт использовать в качестве вектора атаки, кликнуть по выпадающему меню, выбрать “inject HTML”, чтобы спровоцировать появление всплывающего окна для установки «зловреда».

Программное обеспечение позволяет перехватывать трафик, включая голосовые и видеовызовы, сообщения, активность в социальных сетях и мессенджерах — как на компьютерах, так и на мобильных устройствах. Как пишет Motherboard, среди пользователей подобных систем могут быть спецслужбы и полицейские ведомства, которых привлекает, в том числе, и возможность отслеживания целей с помощью GPS. Mito3 может даже автоматически расшифровывать перехваченные голосовые вызовы в текст — об этом сообщается в специальной брошюре продукта, оказавшейся в распоряжении журналистов.

В комментариях к новости на сайте криптографа Брюса Шнайера пользователи делятся дополнительными сведениями. Так согласно данным Wikileaks, RCS проводила презентации для участников группировки Hackin Team в надежде на дальнейшее сотрудничество.

На демовидео не показываются какие-то уникальные или ранее неизвестные атаки — использование поддельных обновлений Flash широко применяется на протяжение многих лет. Однако подобные утечки позволяют приоткрыть завесу тайны и узнать чуть больше о том, как работает рынок по производству и продаже кибероружия.

Автор: Positive Technologies