Osiris — новая реинкарнация троянской программы Locky

Краткое содержание

В конце января специалисты Acronis обнаружили новый сэмпл вредоноса-вымогателя Osiris, который легко обходит защиту Windows Defender. Вот некоторые данные о новой программе-вымогателе Osiris.

- Osiris относится к седьмому поколению программ-вымогателей семейства Locky, и обычно распространяется через спам;

- Osiris сложно выявить, так как он использует стандартные компоненты Windows для загрузки и исполнения вредоносного кода (скрипты и библиотеки);

- Osiris обладает средствами обнаружения виртуальной сред, что затрудняет дебаггинг и отладку на виртуальных машинах; этот алгоритм был значительно улучшен по сравнению с первоначальной версией, появившейся в июне 2016 г.;

- Он заражает локальные устройства и легко распространяется по сети, заражая другие компьютеры и сетевые папки;

- Osiris также может распространяться через CRM/системы поддержки клиентов (включая облачные) за пределами одной организации. Инфицированный пользователь из какой-либо организации может послать письмо на адрес CRM; её внутренний парсер проанализирует входящее письмо и прикрепит заражённое вложение к автоматически сгенерированной заявке (тикету). Инженер клиентской поддержки откроет заявку, откроет вложение в Excel и заразит сеть.

- Как и предполагали специалисты Acronis, мошенники начали атаковать решения для резервного копирования. Osiris напрямую атакует службу теневого копирования томов Microsoft (VSS) операционных систем Windows, и удаляет уже созданные теневые копии;

- Osiris использует мощные алгоритмы шифрования, вследствие чего заражённые данные не могут быть дешифрованы сторонними инструментами;

- Он заражает устройства на Windows, а также, возможно, на Mac и Android;

Acronis Active Protection — это единственная технология, которая способна блокировать все версии Osiris и одновременно мгновенно восстанавливать зашифрованные данные, в том случае, если Acronis True Image 2017 New Generation был запущен на компьютере в момент вредоносной атаки.

Атаки на решения для резервного копирования

Чтобы не дать жертвам атаки восстановить файлы из резервных копий, Osiris отключает [1] службу теневого копирования томов Microsoft (VSS). Эта технология входит в Microsoft Windows и позволяет делать резервные копии вручную и автоматически, либо делает моментальный снимок данных.

Osiris также удаляет уже созданные теневые копии, запуская команду «vssadmin.exe Delete Shadows /All /Quiet» в тихом режиме. Это не даёт пользователю провести восстановление системы из сохранённых данных на инфицированном компьютере.

Служба Microsoft VSS не содержит мер безопасности для своей защиты и создаёт теневые копии из удалённых или изменённых. Acronis предсказывал такие атаки на решения для резервного копирования и внедрил техники самозащиты в собственные продукты. Независимые тесты уже показали [2], что продукты Acronis устойчивы к атакам, используемых Osiris.

Эволюция семейства Locky

Трояны-вымогатели Locky получили очередное обновление: новый шифровальщик-вымогатель назвали Osiris в честь египетского бога загробного мира. Вредонос вышел с обновлённым функционалом, разработанным для атак в том числе на файлы программ резервного копирования, и умеет избегать обнаружения. Он добавляет к зашифрованным файлам расширение.orisis и использует стандартную схему программ-вымогателей: заражение, шифрование, вымогательство. Osiris, основанный на лучших наработках семейства Locky, является одной из наиболее серьёзных угроз безопасности, с которой сегодня сталкиваются пользователи компьютеров.

Locky был впервые обнаружен в феврале 2016 г. и с тех пор претерпел как минимум семь изменений [3], пытаясь оставаться на шаг впереди поставщиков решений в области компьютерной безопасности, предпринимающих попытки выявить и остановить этот тип программ-вымогателей. Существуют предположения, что Locky был разработан в России, поскольку ранние версии программы не заражали компьютеры с российской локалью. Также во вкладках Excel используются российские названия, а функции скрипта названы русскими сленговыми словами.

- .locky — февраль 2016 г.

- .zepto — июнь 2016 г. Через месяц Locky начал поддерживать оффлайн-шифрование при помощи встроенных ключей RSA в случае, если не мог получить доступ к своему управляющему серверу.

- .odin — сентябрь 2016 г.

- .shit,.thor — октябрь 2016 г.

- .aesir — ноябрь 2016 г.

- .zzzzz,.osiris — декабрь 2016 г.

Служба безопасности Acronis исследовала следующий образец вымогателя Osiris:

- Имя файла: ekijLpDlRXB.zk

- Размер: 161625 байт

- Дата: 29.01.2017 г.

- MD5: 3545436c22a9a43e29396df87823013d

Важно отметить, что Osiris также заражает устройства Apple Mac и Android. Эксперты Acronis сейчас занимаются изучением данного вопроса, по которому планируется выпустить отдельный отчёт.

Схема распространения

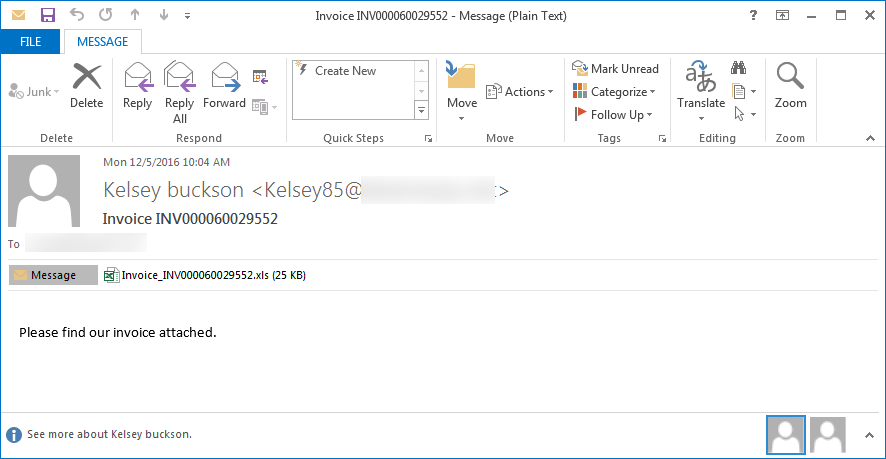

1. Спам. Обычно Osiris распространяется через спам-письма [4] со словами «Счёт» или «Подтверждение заказа» в теме письма и сжатое вложение, содержащее вредоносный скрипт. Это может быть файл Excel с макросом на VBA или исполняемый скрипт.jse (дроппер). При исполнении он загружает DLL-файл и запускает его при помощи Rundll32.exe.

Авторы Osiris пытаются спрятать вредонос, не используя расширение.exe, применяя взамен стандартные компоненты Windows для запуска своих скриптов и DLL-файлов.

Пример спам-письма, содержащего вложение, заражённое Osiris (изображение используется с разрешения BleepingComputer).

2. Вредоносная реклама. Мошенники, использующие программы-вымогатели, используют легитимные рекламные сети для размещения особых рекламных объявлений, созданных для распространения программ-вымогателей при небольшом участии пользователя или без него. Среди сайтов, заражённых в прошлом году, — BBC, MSN и AOL [5], причём кибер-преступники использовали для достижения своих целей автоматизированные рекламные сети, позволявшие им размещать вредоносную рекламу [6], после того как их аккаунт проходил первичную проверку.

Заражение корпоративных сетей

Osiris, как и Locky, является трояном с методом распространения по принципу червя [7]. Он обладает способностью распределяться по сети без участия пользователя. Некоторые жертвы его атак отмечали необходимость отключить контроллер доменов [8], чтобы остановить распространение атаки. Osiris способен заражать тысячи общих папок, диски с общим доступом по сети, а также другие устройства в сети. Для любого бизнеса ущерб от потери такого числа устройств одной сети может оказаться непоправимым.

Osiris также может распространяться через CRM/системы поддержки клиентов (включая облачные) за пределами одной организации. Инфицированный пользователь из какой-либо организации может послать письмо на адрес CRM; её внутренний парсер проанализирует входящее письмо и прикрепит заражённое вложение к автоматически сгенерированной заявке (тикету). Инженер клиентской поддержки откроет заявку, откроет вложение в Excel и заразит сеть.

Инфицирование

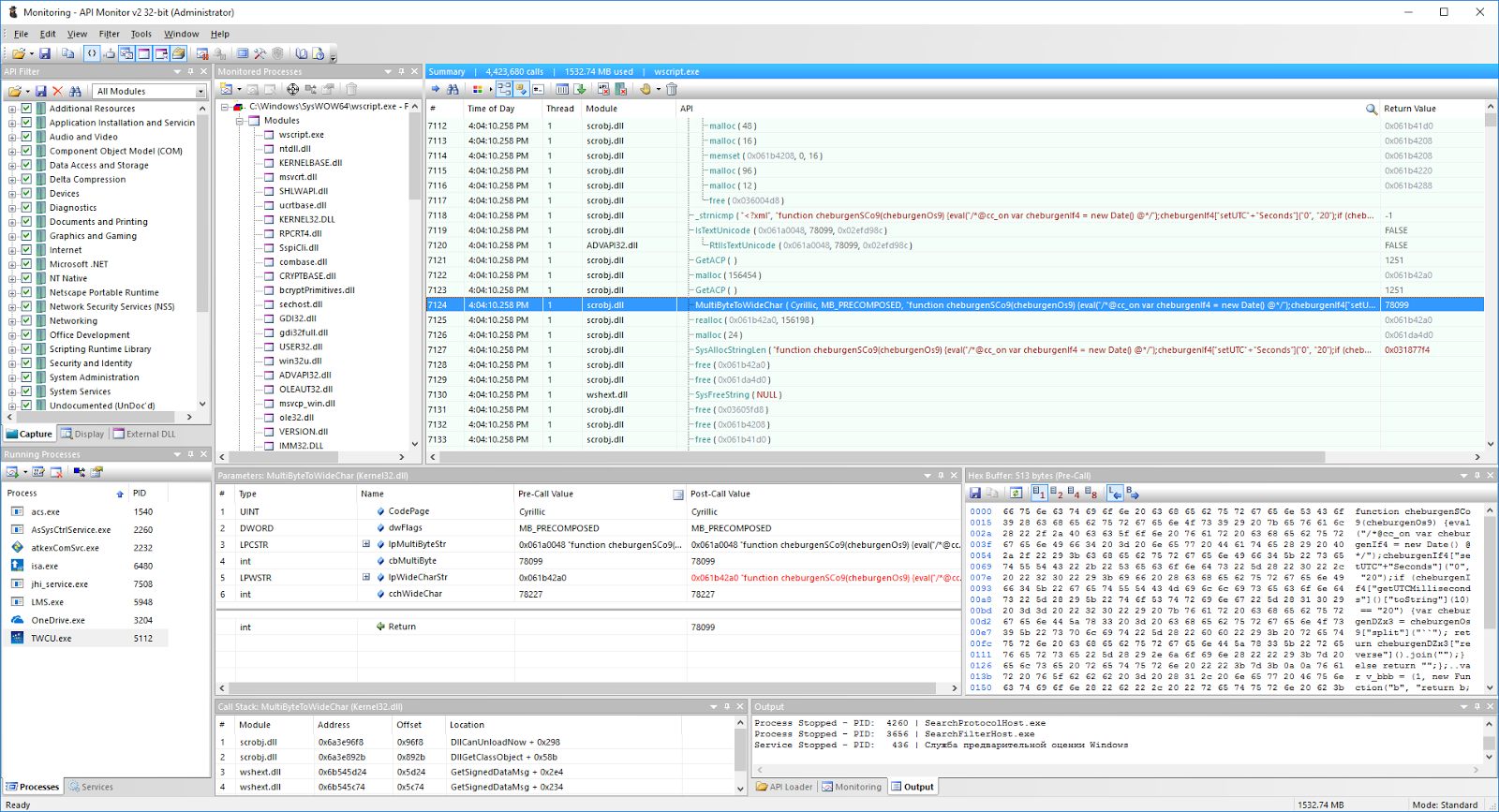

Дроппер Osiris.js использует функцию cheburgen для загрузки вредоносного кода ekijLpDlRXB.zk. (Cheburgen — составное слово, отсылающее к персонажам хорошо известного мультфильма Чебурашке и Крокодилу Гене).

Последняя версия дроппера Osiris от 29 января 2017 г., имеет вес 71 Кбайт, что вдвое больше предыдущей версии, выпущенной в декабре 2016 г. В настоящий момент Windows Defender не может её обнаружить.

На скриншоте API Monitor видно выполнение функции cheburgen.

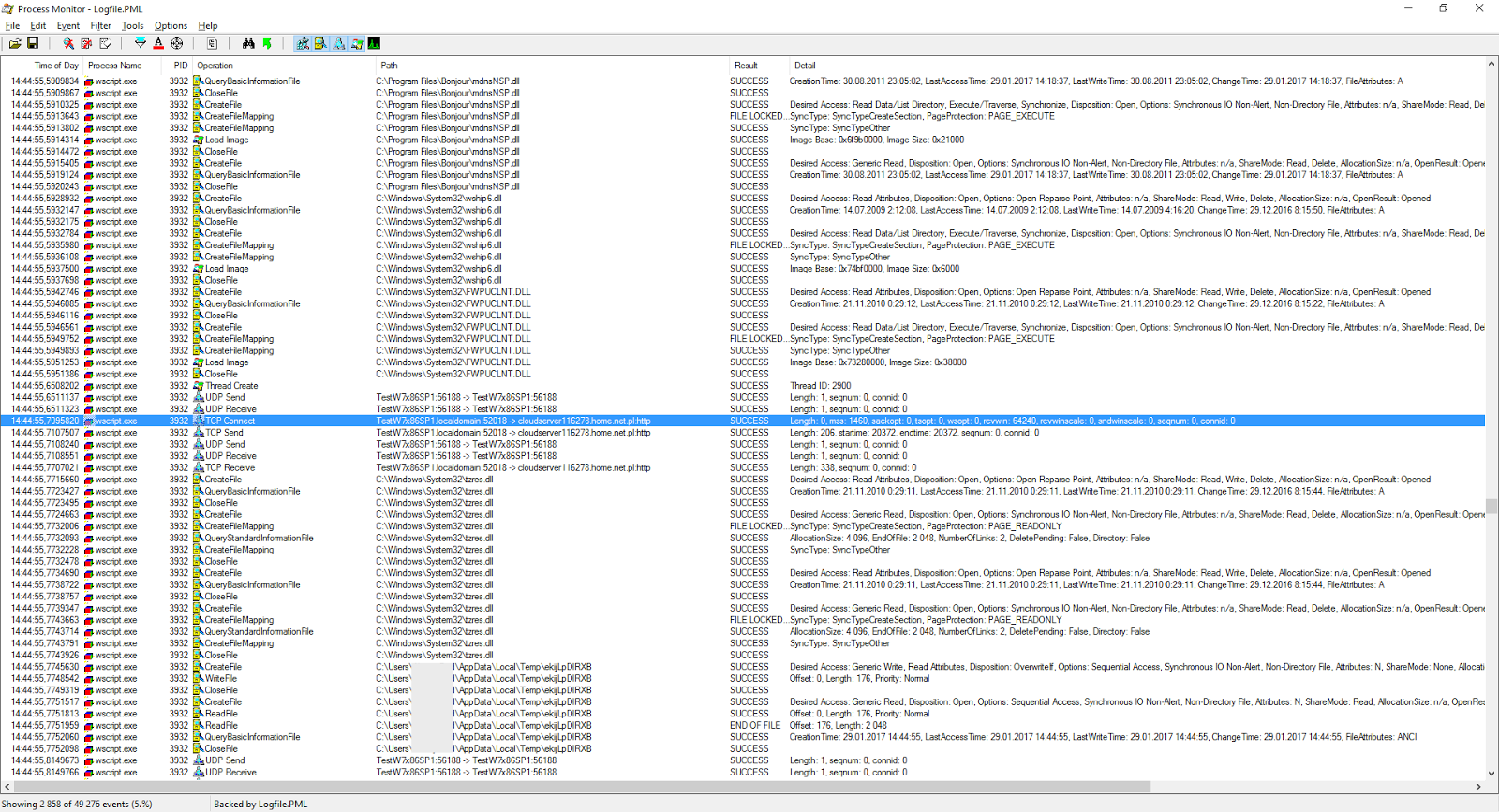

Первая попытка загрузить вредоносный код была предпринята с помощью польского сервера.

На скриншоте Process Monitor видно, как дроппер пытается связаться home.net.pl

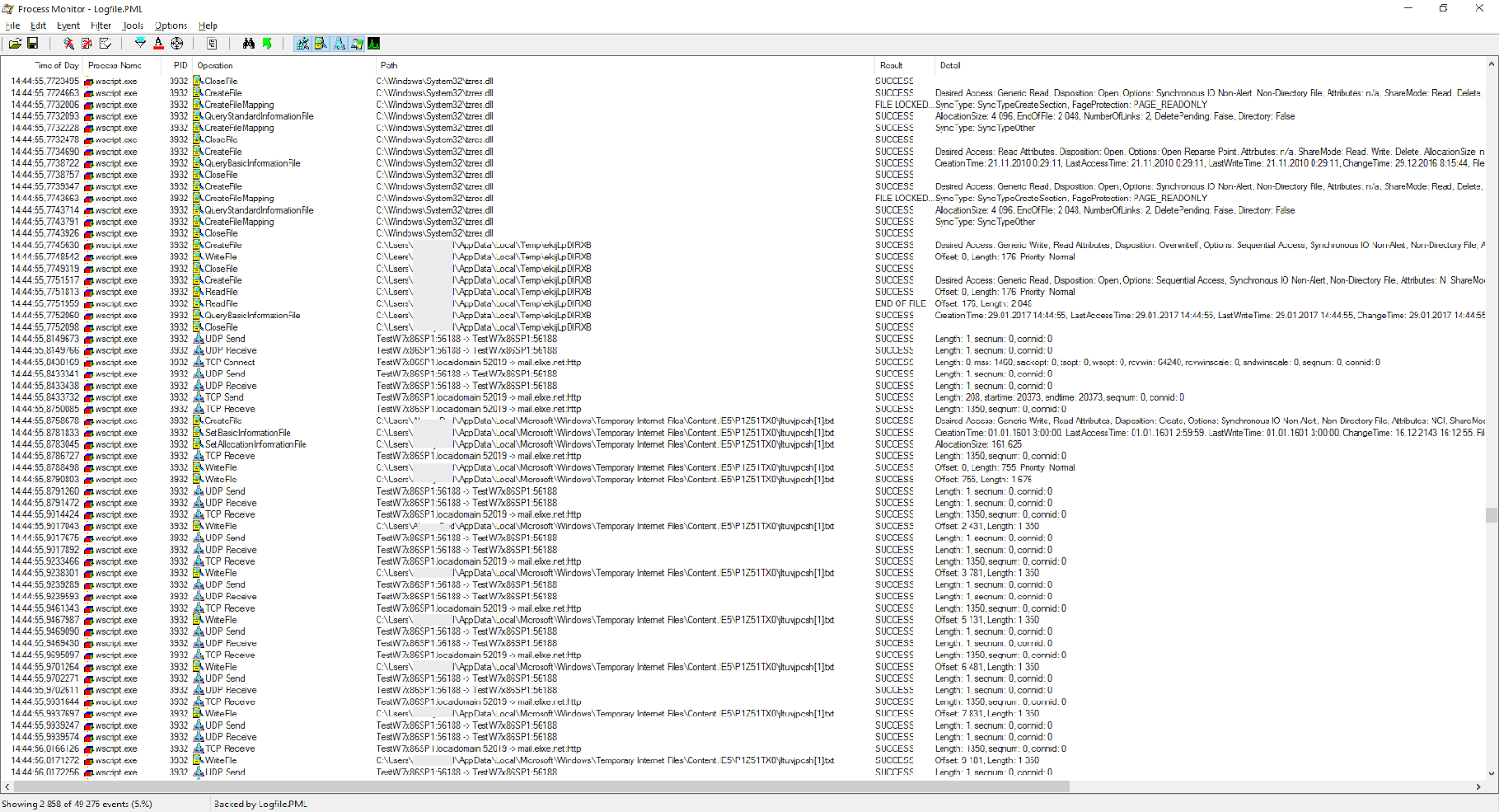

Однако потом программа переключилась на российский сервер elixe[.]net, который в настоящее время блокируется большинством антивирусных программ.

На скриншоте утилиты Process Monitor показан процесс загрузки вредоносной программы с elixe[.]net

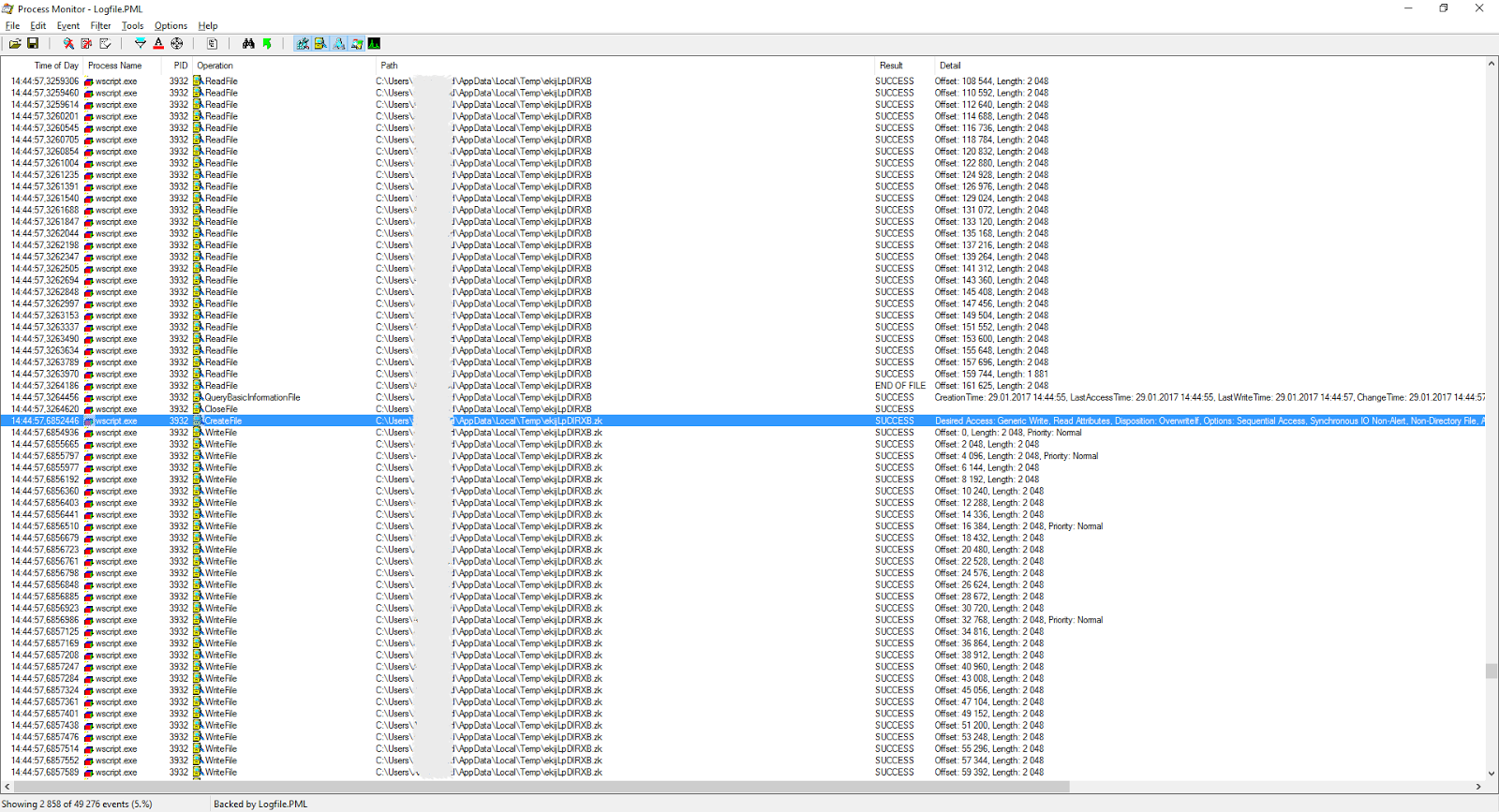

Процесс загрузки ekijLpDlRXB.zk в каталог временных файлов пользователя.

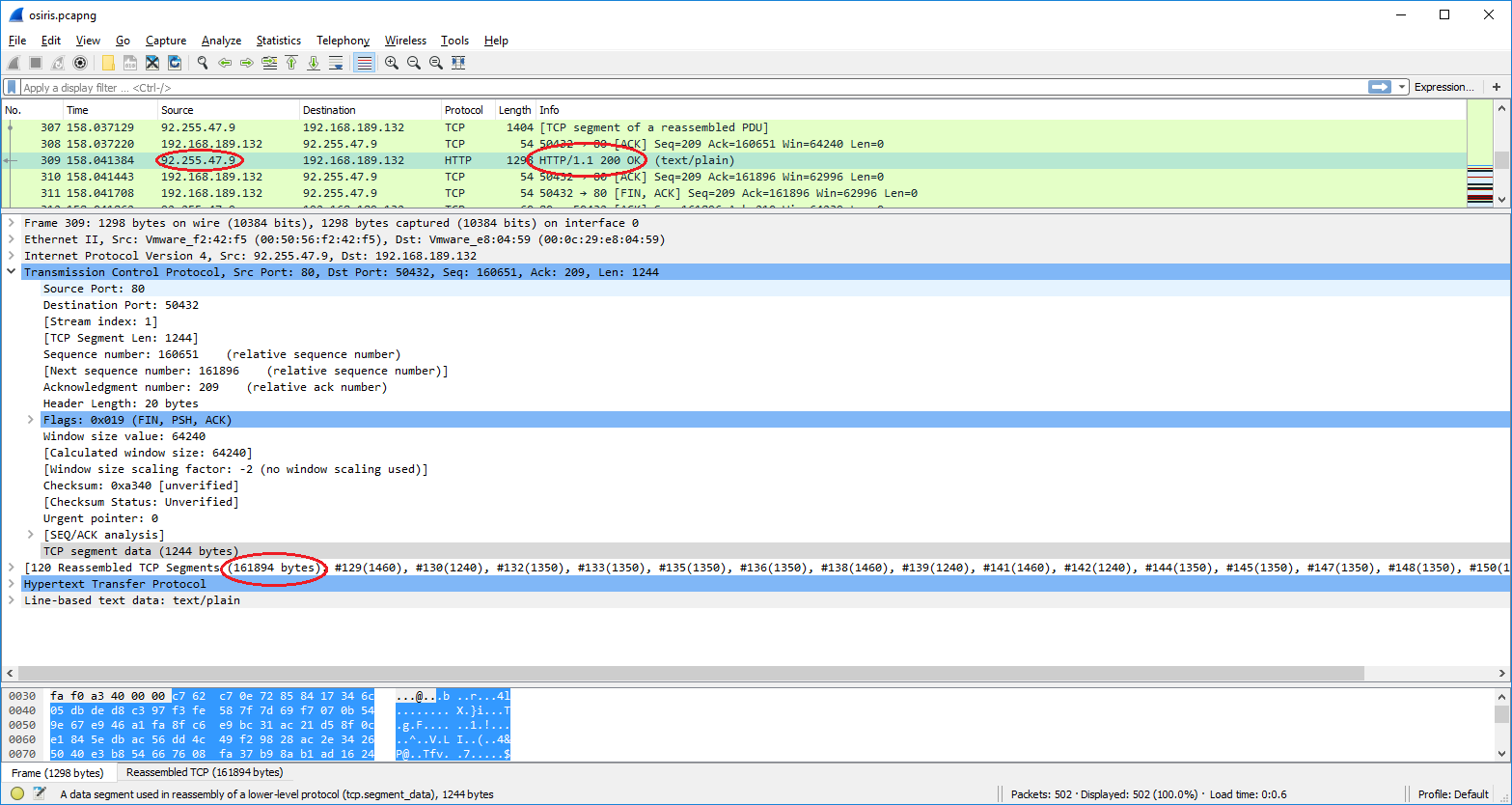

На скриншоте Wireshark показана загрузка вредоносного кода размером 161894 байт. IP 92.255.47.9, вероятно, принадлежит пулу IP-адресов управляющего сервера Osiris.

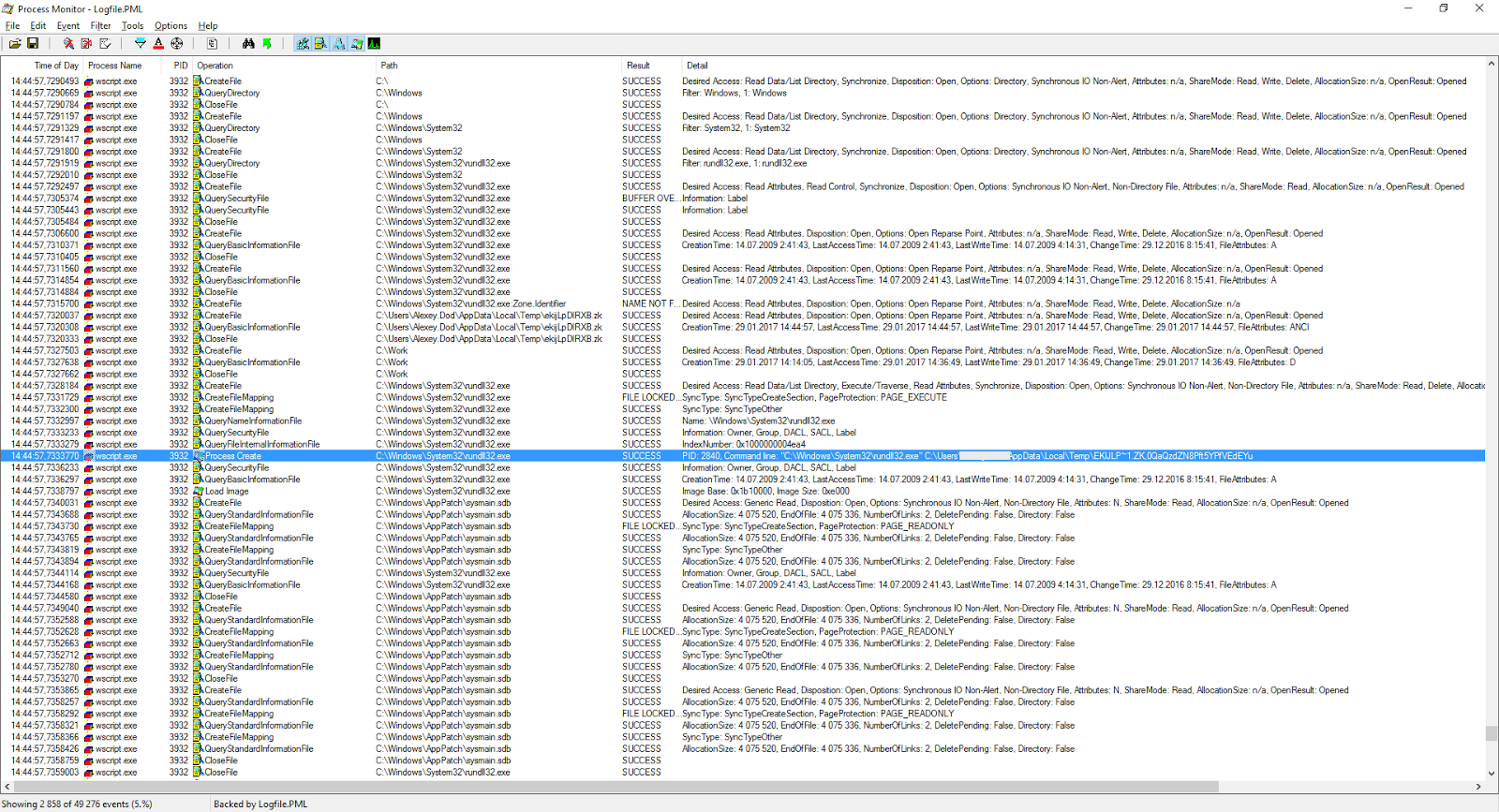

После успешной загрузки ekijLpDlRXB.zk активируется через rundll32.exe при помощи следующей команды (для данного экземпляра):

«C:WindowsSystem32rundll32.exe C:Users%UserName%AppDataLocalTempEKIJLP~1.ZK,0QaQzdZN8Pft5YPfVEdEYu»

На скриншоте Process Monitor показан процесс исполнения при помощи runndll32.exe

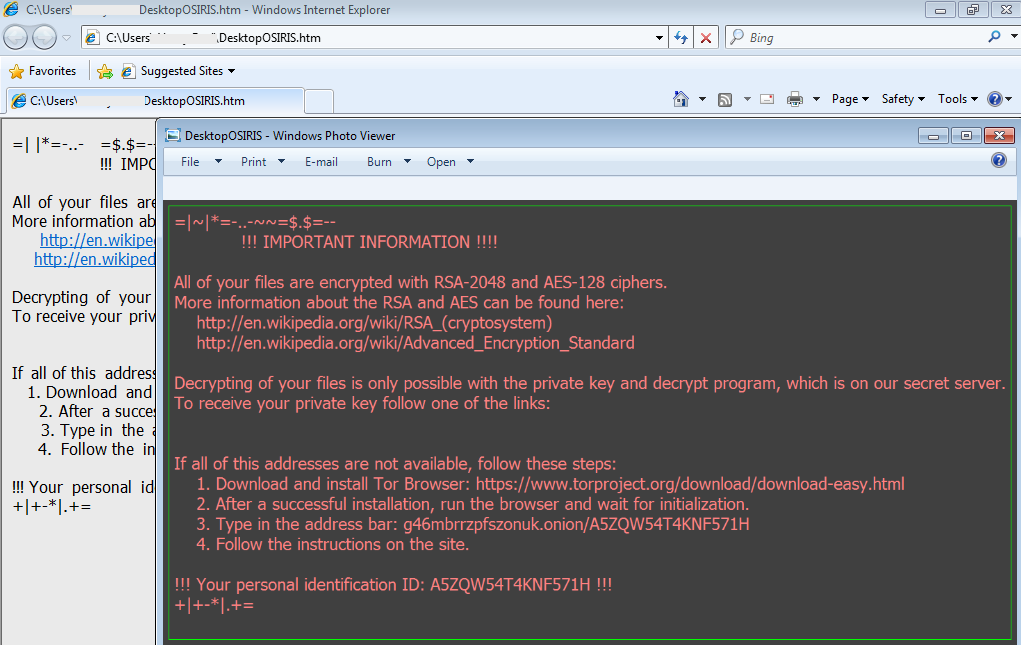

После активации Osiris сразу начинает шифровать файлы и показывает сообщение с требованием выкупа, используя браузер по умолчанию, например, Firefox:

firefox.exe -osint -url "%USERPROFILE%DesktopOSIRIS.htm"

Сообщение Osiris с требованием выкупа.

Обнаружение виртуальной среды

По-видимому, механизм обнаружения виртуальных машин, представленный [9] в июле 2016 г., не справился с задачей. Авторы Osiris улучшили логику, заменив функцию GetProcessHeap() функцией GetOEMCP(), обновили критерии обнаружения виртуальной среды на основе циклов ЦП (20 вместо 10), а также увеличили число проверок (с одной до двух). Также они изменили критерии обнаружения виртуальных машин, сократив разницу времени выполнения в виртуальной и физических средах с десяти до трёх раз.

Обнаружение виртуальных машин призвано помешать антивирусным экспертам тестировать эту вредоносную программу внутри виртуальных машин. Этот алгоритм, однако, неэффективен, так как эксперты Acronis смогли успешно провести тестирование в виртуальной среде. Псевдокод функции представлен ниже:

BOOL passNewImprovedVMCheck()

{

unsigned __int64 tsc1;

unsigned __int64 tsc2;

unsigned __int64 tsc3;

BOOL firstPassResult;

BOOL secondPassResult;

int i = 0;

// Пробуй это выполнить 20 раз (более старые версии Locky делали это 10 раз) — первая попытка, более старые версии Locky делали всего одну попытку

for (i = 0; i < 20; i++)

{

tsc1 = __rdtsc();

// Выполнение этой функции должно происходить быстрее, чем CloseHandle на физической машине

GetOEMCP();

tsc2 = __rdtsc();

// Выполнение этой функции должно занимать больше времени, чем GetOEMCP на физической машине

CloseHandle(0);

tsc3 = __rdtsc();

// Потребовалось ли как минимум в три раза больше (в более старых версиях Locky было «в десять раз»)

// циклов центрального процессора на выполнение CloseHandle по сравнению с GetOEMCP()?

if ( ( LODWORD(tsc3) - LODWORD(tsc2) ) / ( LODWORD(tsc2) - LODWORD(tsc1) ) >= 3)

firstPassResult = TRUE;

}

if (!firstPassResult)

{

// Отношение разницы между временем выполнения GetOEMCP и CloseHandle неизменно остаётся малым — видимо, мы в виртуальной машине!

return FALSE;

}

// Делай вторую попытку

...

if ( ( LODWORD(tsc3) - LODWORD(tsc2) ) / ( LODWORD(tsc2) - LODWORD(tsc1) ) >= 3)

secondPassResult = TRUE;

}

if (!secondPassResult)

{

// Отношение разницы между временем выполнения GetOEMCP и CloseHandle неизменно остаётся малым — видимо, мы в виртуальной машине!

return FALSE;

}

return TRUE; }Как защититься от Osiris

Расшифровка файлов Osiris «вручную» [10] невозможна, так как он использует стойкие алгоритмы шифрования. Вероятность появления утилит для расшифровки крайне мала.

При этом Acronis Active Protection успешно защищает компьютерные системы от вредоноса Osiris. В основе инновационной технологии, используемой в Acronis True Image 2017 New Generation [11] и находящейся в процессе получения патента, лежат поведенческие эвристики, за счёт чего она легко выявляет и останавливает деятельность Osiris. Она также позволяет пользователю мгновенно восстановить любые зараженные файлы.

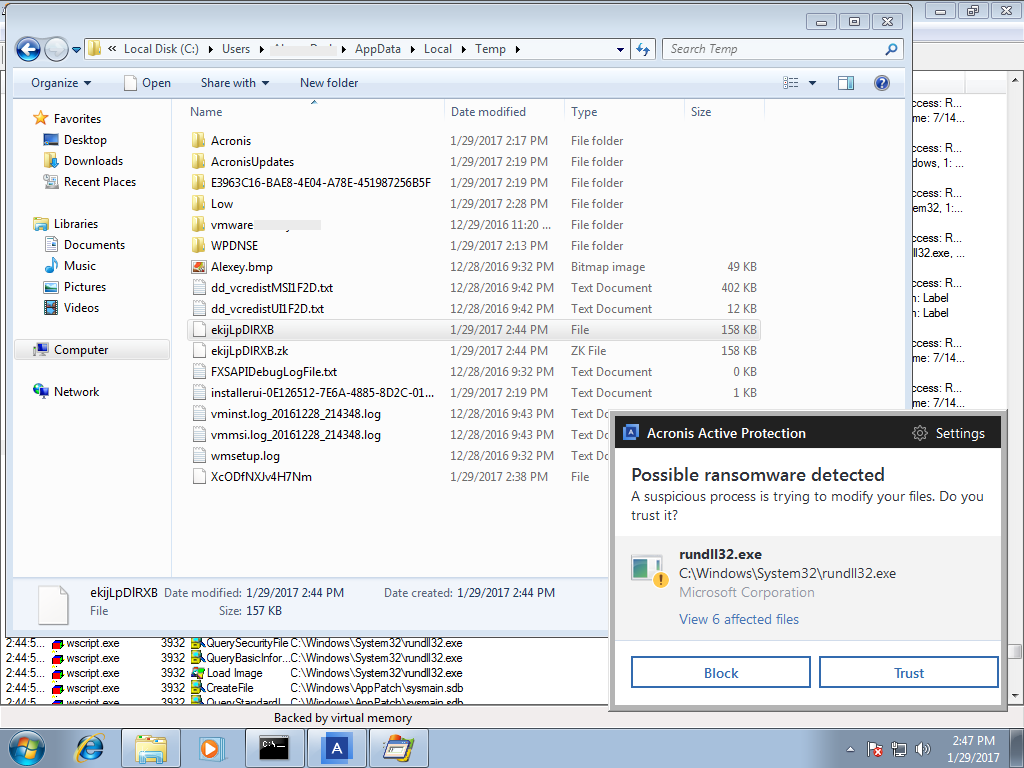

Обнаружение Osiris на компьютере, на котором запущен Acronis True Image 2017 New Generation и включена защита Acronis Active Protection.

На скриншоте показано, что атака была остановлена, но несколько файлов оказались зашифрованы.

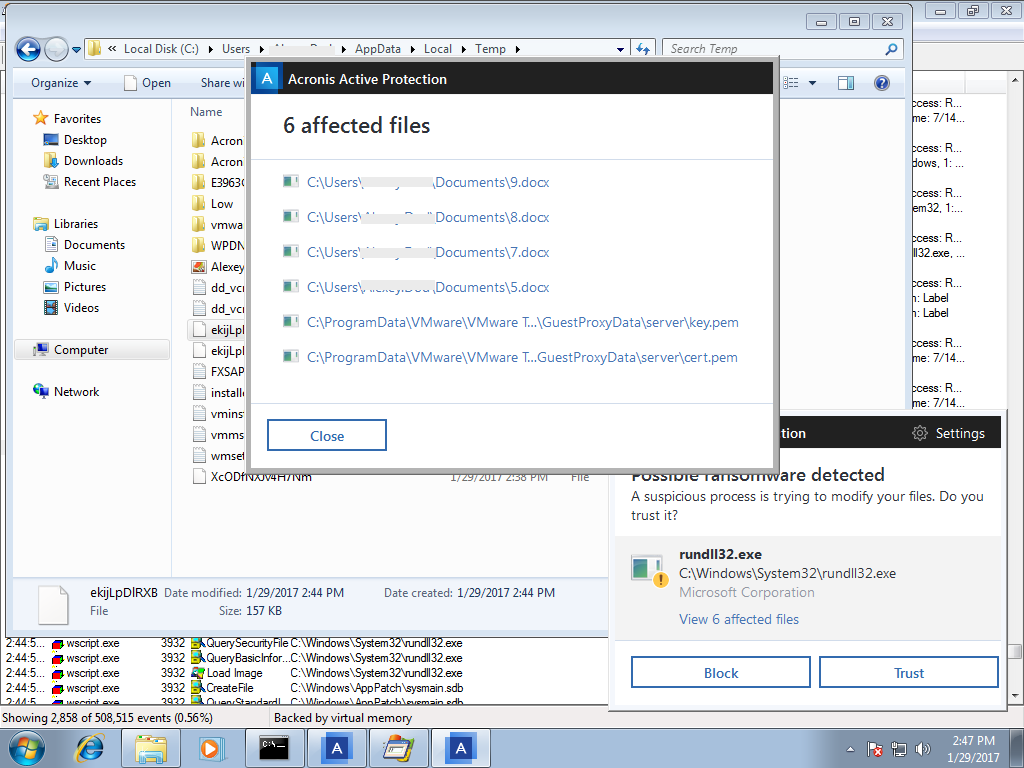

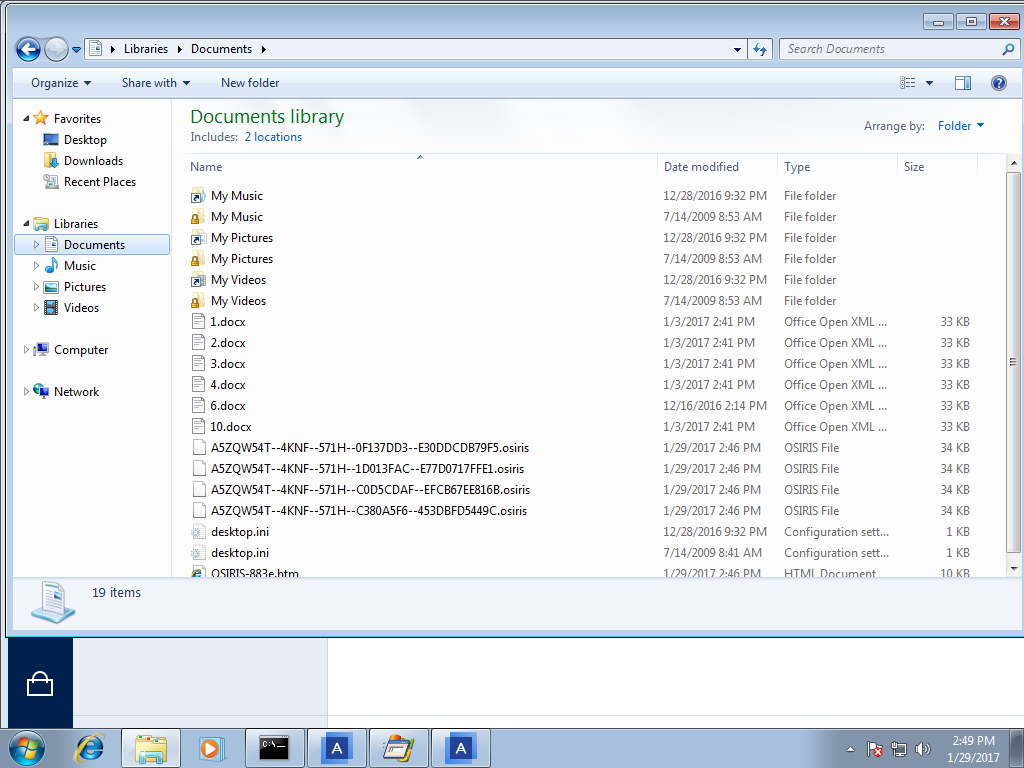

Четыре файла, зашифрованные вымогателем Osiris.

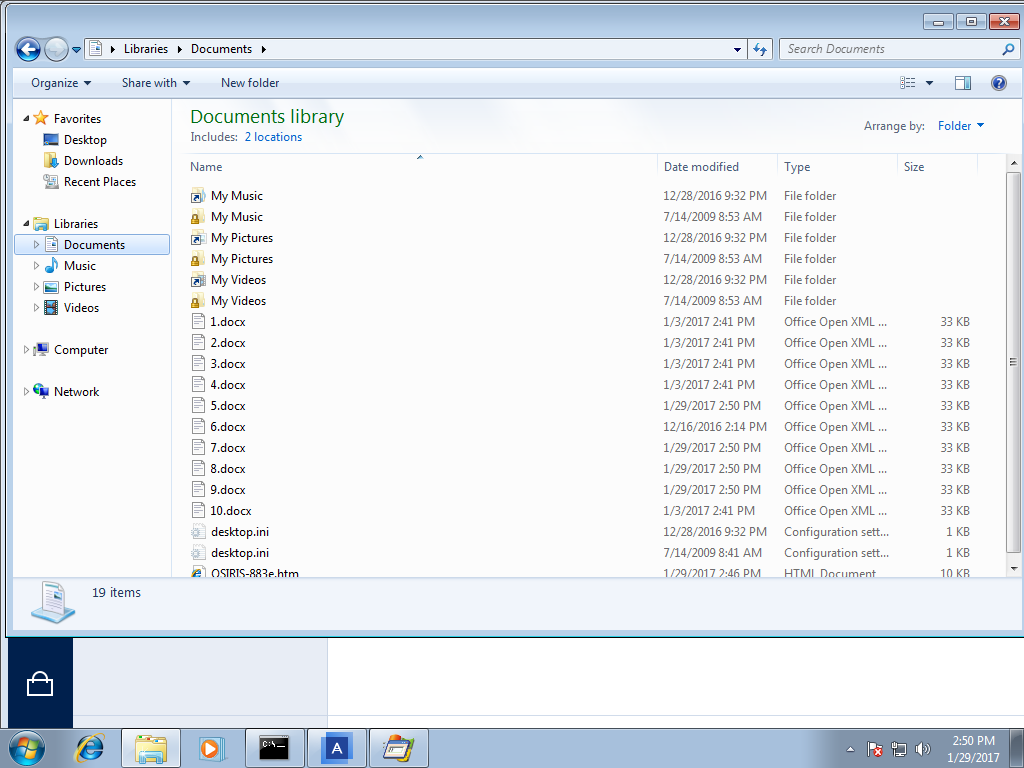

Все файлы были мгновенно восстановлены до исходного состояния при помощи Acronis Active Protection без уплаты выкупа.

Вы можете позволить себе потерять данные за восемь лет?

По данным СМИ, с помощью этой разновидности программы-вымогателя Osiris было произведено заражение полицейского департамента Кокрелл Хилл в Техасе, [12] которое привело к потере важных свидетельских данных за восемь лет [13].

«В официальном сообщении полицейского департамента сказано, что вредонос пришёл с «клонированного адреса, имитирующего адрес, выданный департаментом», и после успешного заражения потребовал выкуп в размере 4-х биткоинов, что на сегодняшний день равно примерно 3 600 долларов США, или, как сказано в сообщении департамента, «почти 4 000 долларов США»», — сообщает новостной сайт The Register [12]. Данные были потеряны из-за того, что департамент не использовал надлежащие процедуры резервного копирования и активной защиты данных типа Acronis Active Protection.

Вы можете позволить себе стать следующей жертвой преступления, связанного с программами-вымогателями? Не думаем, поэтому рекомендуем защитить данные на своих Windows машинах с помощью Acronis True Image 2017 New Generation [14] c функцией Acronis Active Protection.

→ Скачать White-paper про Acronis Active Protection [15]

Автор: Acronis

Источник [16]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/rezervnoe-kopirovanie/252363

Ссылки в тексте:

[1] отключает: https://community.spiceworks.com/topic/1951835-decrypt-files-encrypted-by-osiris-variant-of-locky-ransomware

[2] Независимые тесты уже показали: http://www.acronis.com/en-us/blog/posts/independent-test-acronis-true-image-2017-new-generation-outperforms-competitors-self

[3] семь изменений: https://blogs.forcepoint.com/security-labs/many-evolutions-locky

[4] спам-письма: http://www.malware-traffic-analysis.net/2016/12/12/index2.html

[5] BBC, MSN и AOL: http://www.theinquirer.net/inquirer/news/2451209/angler-malvertising-ransomware-campaign-is-proving-a-nuisance

[6] вредоносную рекламу: https://blog.malwarebytes.com/101/2016/06/malvertising-and-ransomware-the-bonnie-and-clyde-of-advanced-threats/

[7] по принципу червя: https://www.microsoft.com/security/portal/threat/encyclopedia/entry.aspx?Name=Worm%25253aWin32%25252fLocky&ThreatID=-2147420586

[8] отключить контроллер доменов: https://community.spiceworks.com/topic/1951835-decrypt-files-encrypted-by-osiris-variant-of-locky-ransomware?page=2

[9] представленный: https://blogs.forcepoint.com/security-labs/locky-returned-new-anti-vm-trick

[10] Расшифровка файлов Osiris «вручную»: https://www.bugsfighter.com/remove-osiris-ransomware-decrypt-osiris-files/

[11] Acronis True Image 2017 New Generation: http://www.acronis.com/en-us/personal/computer-backup/

[12] заражение полицейского департамента Кокрелл Хилл в Техасе,: https://www.theregister.co.uk/2017/01/27/texas_cops_lose_evidence_going_back_eight_years_in_ransomware_attack/

[13] к потере важных свидетельских данных за восемь лет: https://www.scribd.com/document/337573961/Cockrell-Hill-PD-Server-Virus#from_embed

[14] Acronis True Image 2017 New Generation: http://www.acronis.com/ru-ru/personal/computer-backup/

[15] Скачать White-paper про Acronis Active Protection: http://download.acronis.com/pdf/ATI2017NG_whitepaper_active-protection_en-US.pdf

[16] Источник: https://habrahabr.ru/post/321112/

Нажмите здесь для печати.