Знаменитый криптограф Ади Шамир (буква “S” в аббревиатуре RSA) с коллегами вчера опубликовал научную работу под названием «Извлечение ключа RSA путем криптоанализа с низкой частотой дискретизации» (RSA Key Extraction via Low-Bandwidth Acoustic Cryptanalysis). За сложным названием скрывается исключительно доступный метод извлечения ключей RSA (в реализации GnuPG) с помощью обычного мобильного телефона или микрофона. Достаточно всего лишь положить телефон в 30 см от компьютера жертвы. Если использовать качественные микрофоны, то извлекать ключи можно с расстояния до 4 метров.

В это сложно поверить, но уже проведено несколько успешных экспериментов по извлечению ключей с разных моделей компьютеров, а также написано программное обеспечение, с помощью которого независимые исследователи могут проверить результаты эксперимента.

Работа является продолжением известной презентации Ади Шамира от 2004 года. Тогда он показал теоретическую возможность извлечения ключей и продемонстрировал разницу в звуковой картине при дешифровке текста с разными ключами RSA.

Сейчас же удалось выйти на принципиально новый уровень, за что нужно благодарить в первую очередь разработчика Льва Пачманова (Lev Pachmanov), который написал уникальный софт для обработки сигналов.

«Многие компьютеры издают высокочастотный звук во время работы, из-за вибраций в некоторых электронных компонентах, — объясняет Ади Шамир. — Эти акустические эманации больше, чем назойливый писк: они содержат информацию о запущенном программном обеспечении, в том числе о вычислениях, связанных с безопасностью». В 2004 году Шамир доказал, что разные ключи RSA вызывают разные звуковые паттерны, но тогда было непонятно, как извлекать отдельные биты ключей. Основная проблема заключалась в том, что звуковое оборудование не способно записывать звук с достаточно высокой частотой дискретизации: всего лишь 20 КГц для обычных микрофонов и не более нескольких сотен килогерц для ультразвуковых микрофонов. Это на много порядков меньше частоты в несколько гигагерц, на которой работают современные компьютеры.

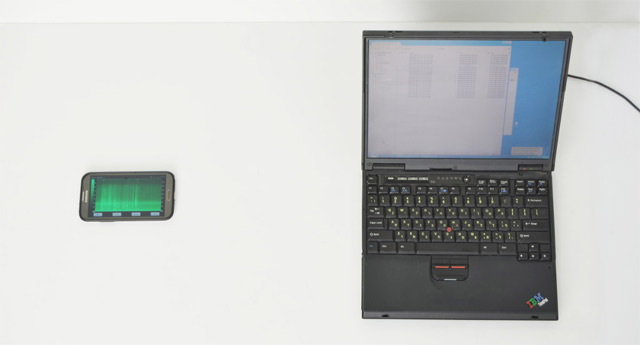

Теперь благодаря вышеупомянутому Пачманову создано программное обеспечение, которое извлекает полные 4096-битные ключи GnuPG с компьютеров различных моделей после часа прослушивания, если компьютер осуществляет дешифровку. Проведена успешная демонстрация подобной атаки при помощи смартфона, который лежал в 30 см от компьютера, а также атака с использованием направленных микрофонов с расстояния до 4 метров.

Среди сценариев атаки:

- Установка специального приложение в свой смартфон и организация встречи с жертвой, во время встречи размещение телефона недалеко от его ноутбука.

- Взлом телефона жертвы, установка там специальной программы и ожидание, пока телефон не окажется рядом с компьютером.

- Использование веб-страницы, которая может включить микрофон через браузер (Flash или HTML Media Capture).

- Использование традиционных жучков и лазерных микрофонов для новой области работы.

- Отправка своего сервера на с хорошим микрофоном внутри. Акустическое извлечение ключей со всех окружающих серверов.

- Установка жучков в вентиляционные отверстия серверов и рабочих станций.

Добивая читателей, у которых ещё не выпала челюсть, Ади Шамир добавляет: «Кроме акустики, подобную атаку можно осуществлять, замеряя электрический потенциал компьютерного корпуса. Для этого соответствующим образом экипированному злоумышленнику достаточно дотронуться до корпуса голой рукой, либо подключиться к контактам заземления на другом конце кабеля VGA, USB или Ethernet».

Разработчики GnuPG полгода назад получили информацию об уязвимости, а также рекомендации Шамира по предположительной защите от такого рода анализа. Последние версии GnuPG 1.x и libgcrypt содержат необходимые модификации, хотя некоторые эффекты всё равно сохраняются, в частности, различные ключи RSA по-прежнему различаются акустически.

P.S. Может быть, это случайное совпадение, но два месяца назад Ади Шамиру не дали въездную визу в США, когда он собирался на криптографическую конференцию History of Cryptology, хотя Шамир — один из основателей этой конференции и выступал со вступительной речью на её открытии в 1981 году, с тех пор все 32 года старался не пропускать ни одного собрания. Сейчас спонсором организации является АНБ.

Автор: alizar