Сегодня существует довольно много профессиональных инструментов для мониторинга состояния серверов с обилием настроек, плагинов, поддержкой сразу множества машин и т.д., это известные Nagios, Zabbix, Munin, Cacti и многие другие.

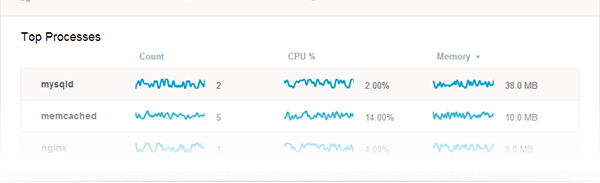

Но в этом посте речь пойдет об очень маленьком и простом, но от этого не менее полезном инструменте: инструменте для мониторинга Scout Realtime. Этот написанный на Ruby open source проект позиционируется разработчиками как современная замена консольной утилите top с выводом статистики использования диска, памяти, сети, CPU и запущенных процессов. Все это отображается в реальном времени с плавными графиками. Во время диагностики работы сервера, иногда полезно пару минут понаблюдать за показателями, и проследить их изменение во времени (в отличие от гирлянды мерцающих чисел в терминале, отображающих данные исключительно на текущий момент).

Поскольку почти все показатели scout_realtime берет из procfs, он работает в большинстве дистрибутивах Linux (не поддерживаются OSX и FreeBSD). Для работы нужна версия Ruby 1.9.3+

По заверениям разработчиков, демон scout_realtime потребляет ресурсов не больше, чем широко известная утилита htop.

Установка и запуск выполняются всего в две команды:

$ gem install scout_realtime

$ scout_realtime startПо умолчанию демон запускается на 5555 порту, что можно изменить (см. $ scout_realtime help).

Чтобы подключиться, на вашей машине нужно создать SSH туннель к серверу, выполнив:

$ ssh -NL 5555:localhost:5555 user@ip_or_hostnameгде user@ip_or_hostname те же самые, что вы обычно используете для подключения к серверу. После этого, можно открывать в браузере http://localhost:5555

Опционально: если firewall блокирует подключения, а через туннель SSH заходить желания нет, на сервере можно добавить разрешающее правило:

$ sudo iptables -A INPUT -p tcp --dport 5555 -j ACCEPTи подключаться напрямую: http://example.ru:5555 (имейте в виду, что при этом статистика будет доступна любому желающему).

Разработчики оставили открытым демо-доступ к статистике своего основного сайта: http://scoutapp.com:5555

Автор: globik