Немного о SSL-сертификатах: Какой выбрать и как получить

20 июля компания Google объявила [1] о том, что браузер Chrome перестает считать доверенными SSL-сертификаты, выданные центром сертификации (CA) WoSign и его дочерним предприятием StartCom. Как пояснили в компании, решение связано с рядом инцидентов, не соответствующим высоким стандартам CA, — в частности, выдаче [2] сертификатов без авторизации со стороны ИТ-гиганта.

Чуть ранее в этом году также стало известно, что организации, ответственные за выдачу сертификатов, должны будут начать [3] учитывать специальные DNS-записи. Эти записи позволят владельцам доменов определять «круг лиц», которым будет дозволено выдавать SSL/TLS [4]-сертификаты для их домена.

Все эти решения в какой-то степени связаны с увеличением [5] числа хакерских атак и фишинговых сайтов. Зашифрованные соединения с веб-сайтами по HTTPS приобретают всё большее распространение в интернете. Сертификаты не только позволяют зашифровать данные, пересылаемые между браузером и веб-сервером, но и удостоверить организацию, которой принадлежит сайт. В сегодняшнем материале мы посмотрим, какие виды сертификатов бывают и коснемся вопросов их получения.

[6]/ Flickr / montillon.a [7] / CC [8]

[6]/ Flickr / montillon.a [7] / CC [8]

Все SSL-сертификаты используют одинаковые методы защиты данных. Для аутентификации применяются асимметричные алгоритмы шифрования (пара открытый — закрытый ключ), а для сохранения конфиденциальности — симметричные (секретный ключ). Однако при этом они различаются по методу проверки: любой сертификат должен быть верифицирован центром сертификации, дабы удостовериться, что он принадлежит корректному и авторизованному сайту. Выделяют несколько видов [9] сертификатов.

Первый тип сертификатов — это сертификаты с проверкой домена (Domain Validated). Они подходят для некоммерческих сайтов, поскольку подтверждают только обслуживающий сайт веб-сервер, на который осуществлён переход. DV-сертификат [10] не содержит [11] идентифицирующей информации в поле имени организации. Обычно там числится значение «Persona Not Validated» или «Unknown».

Для проверки [12] лица запросившего сертификат центр сертификации высылает письмо на электронный адрес, связанный с доменным именем (например, admin@yourdomainname.com). Это делается для того, чтобы удостовериться, что лицо, запросившее сертификат, действительно является владельцем доменного имени. Другие варианты верификации — добавление TXT-записи в DNS или размещение на сервере специального файла, который может быть прочитан CA.

Этот вид сертификата самый дешевый и популярный, но не считается полностью безопасным, поскольку содержит информацию лишь о зарегистрированном доменном имени. Поэтому они часто используются для защиты во внутренних сетях или на небольших веб-сайтах. Однако есть и исключения. Например, компании Google не нужно доказывать общественности, что www.google.com [13] принадлежит ИТ-гиганту. Поэтому они используют простые сертификаты с проверкой домена (как и amazon.com).

Второй тип сертификатов носит название Organization Validated, или сертификаты с проверкой организации. Они более надежны, по сравнению с DV, поскольку дополнительно подтверждают регистрационные данные компании-владельца онлайн-ресурса. Всю необходимую информацию компания предоставляет при покупке сертификата, а CA затем напрямую связывается с представителями организации для её подтверждения.

Третий тип — это Extended Validation [14], или сертификат [15] с расширенной проверкой, который считается самым надежным. Впервые появился в 2007 году и нужен веб-сайтам, которые проводят финансовые транзакции с высоким уровнем конфиденциальности. В этом случае целая адресная строка браузера будет выделяться зеленым цветом (поэтому их и называют «с зеленой строкой»). Плюс в зеленой области будет указано название компании.

О том, как разные браузеры информируют пользователей о наличии того или иного сертификата можно почитать тут [16].

Отметим, что если для совершения платежей и обработки транзакций пользователь перенаправляется на сторонний сайт, подтверждённый сертификатом с расширенной проверкой, то в этом случае хватит обычных сертификатов OV.

EV-сертификаты [14] полезны, если необходимо «жестко» связать [17] домен с физической организацией. Например, Bank of America и домен bankofamerica.com. В этом случае сертификат с проверкой организации гарантирует, что ресурс действительно принадлежит банку, куда пользователь может физически занести свои деньги — это как минимум удобно для пользователей.

Более того, EV-сертификаты защищают от атак с использованием фишинговых сайтов, как это было в случае [18] с Mountain America Credit Union. Злоумышленники сумели получить легальный SSL-сертификат для копии сайта кредитной организации. Дело в том, что банк использовал доменное имя macu.com, а атакующие использовали имя mountain-america.net и при подаче заявки «вывесили» невинно выглядящий сайт. После получения сертификата сайт был заменен на фишинговый ресурс. EV-сертификаты серьезно затрудняют выполнение подобного «фокуса» — как минимум адрес виновника становится сразу известен.

Выдавая сертификаты типа OV или EV, сертификационный центр должен убедиться, что компания, получающая сертификат, действительно существует, официально зарегистрирована, имеет офис, а все указанные контакты — рабочие. Оценка организации начинается с проверки её официальной государственной регистрации. На территории России это выполняется с помощью реестра юридических лиц, представленного на сайте [19] ФНС.

После получения заявки на сертификат, CA присылает бланки с вопросами об организации, которые нужно заполнить и подписать. Свои подписи и печати ставят руководитель компании и главный бухгалтер. После чего отсканированные документы отправляются обратно в центр сертификации, где их проверяют по идентификаторам ЕГРЮЛ и ИНН.

Если предоставленные данные полностью удовлетворяют сотрудников сертификационного центра, то выдается сертификат. Если же потребуется провести легализацию документов, то придется отправить по электронной почте в центр сертификации отсканированные изображения запрошенных документов.

Предварительно стоит уточнить, требуется ли перевод этих документов и нотариальное удостоверение перевода, а также требуется ли удостоверение нотариуса апостилем [20]. Вместо апостиля для подтверждения полномочий нотариуса, можно сообщить центру сертификации соответствующую ссылку на сайте Федеральной нотариальной палаты [21]. И перевод, и нотариальные услуги, и апостиль потребуют некоторых дополнительных расходов и организационных усилий, поэтому до подтверждения необходимости этих действий центром сертификации заниматься ими не стоит.

CA могут выдавать EV-сертификаты и государственным учреждениям, однако последние должны удовлетворять [22] ряду требований. Во-первых, существование организации должно подтверждаться административно-территориальным образованием, в котором она оперирует. Во-вторых, организация не должна находиться в стране, где запрещена деятельность CA, выдающего сертификат. Также сама государственная структура не должна быть представлена в каком-либо из перечней запрещенных организаций.

При этом отметим, что также существуют международные агентства, которые могут проверять официальные документы компании и выступать удостоверителем её законного существования. Наиболее известным из таких агентств является Dun & Bradstreet [23]. После проверки организации D&B выдаёт цифровой идентификатор — DUNS (Digital Universal Numbering System) — на который можно ссылаться для подтверждения [24] легальности организации.

Оформление SSL-сертификата типа OV или EV потребует от организации, желающей его получить, некоторых расходов. Однако результатом всех затраченных усилий станет повышение репутации и уровня доверия клиентов к организации в интернете.

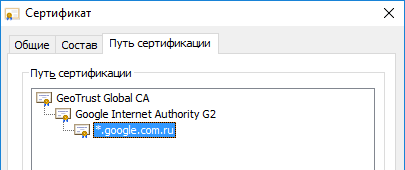

Цепочки сертификатов

Вообще, чтобы зашифровать данные, пересылаемые между веб-сервером и браузером пользователя, достаточно одного сертификата. Однако, если посмотреть на путь сертификации ресурса google.ru, можно увидеть, что их целых три.

При посещении многих сайтов, например, банков или железнодорожных касс, пользователи хотят уверенными не только в том, что соединение защищено, но и в том, что открывшийся сайт — правильный. Для удостоверения [25] этого факта одного сертификата недостаточно. Нужно, чтобы третья сторона (центр сертификации) подтвердила, что для защиты соединения используется сертификат, выпущенный именно для этого сайта.

Если некто «Б» удостоверил личность «А», и вы доверяете «Б», то проблема решена.

Если же вы не знаете «Б», то он может сообщить, что его знает «В».

Длина цепочки удостоверений не ограничена. Главное, чтобы в ней оказался тот, кому доверяет пользователь. Более того, исторически и технологически сложилось так, что ряд центров сертификации получили наибольшее признание в ИТ-области. Поэтому было принято согласованное решение назвать их криптографические сертификаты корневыми и всегда доверять таким подписям.

Перечень корневых центров сертификации и их публичных ключей хранится на компьютере пользователя. Если цепочку последовательно подписанных сертификатов завершает корневой сертификат, все сертификаты, входящие в эту цепочку, считаются подтверждёнными.

Другие виды сертификатов

Напоследок хотелось бы сказать, что помимо обозначенной градации сертификатов — DV, OV, EV — существуют и другие типы сертификатов. Например, сертификаты могут отличаться по количеству доменов, на которые они выдаются. Однодоменные сертификаты (Single Certificate) привязываются к одному домену, указываемому при покупке. Мультидоменные [26] сертификаты (типа Subject Alternative Name, Unified Communications Certificate, Multi Domain Certificate) будут действовать уже для большего числа доменных имен и серверов, но за каждое наименование, включаемое в список сверх обозначенного количества, придется доплачивать отдельно.

Еще существуют поддоменные [27] сертификаты (типа WildCard), которые охватывают все поддомены указанного при регистрации доменного имени. Иногда могут потребоваться сертификаты, которые будут одновременно включать помимо доменов несколько поддоменов. В таких случаях стоит приобретать сертификаты типа Comodo PositiveSSL Multi-Domain Wildcard [28] и Comodo Multi-Domain Wildcard SSL [29]. Отметим, что в этом случае можно также приобрести обычный мультидоменный сертификат, в котором просто указать необходимые поддомены.

Получить SSL-сертификат можно и самостоятельно: пара ключей для этого получается через любой генератор, например, бесплатный OpenSSL [30]. Такие защищенные каналы связи можно с легкостью использовать для внутренних нужд компании: для обмена между устройствами сети или приложениями. Однако для использования на внешнем веб-сайте необходимо покупать официальный сертификат. В этом случае браузеры не будут показывать сообщения о небезопасном соединении, а будут спокойны за пересылаемые данные.

P.S. Несколько материалов по теме из нашего блога 1cloud:

- Как узнать, из чего состоит SSL-сертификат? [31]

- Область покрытия SSL-сертификатов [32]

- Зачем покупать SSL-сертификат [33]

- ОК, Google! Зачем переходить на HTTPS в 2017 году? [34]

- SSL SSL-ю рознь: какой сертификат выбрать? [9]

Автор: 1cloud

Источник [35]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/ssl/261284

Ссылки в тексте:

[1] объявила: https://security.googleblog.com/2017/07/final-removal-of-trust-in-wosign-and.html

[2] выдаче: https://security.googleblog.com/2016/10/distrusting-wosign-and-startcom.html

[3] начать: http://www.itworld.com/article/3188822/security/dns-record-will-help-prevent-unauthorized-ssl-certificates.html

[4] SSL/TLS: https://1cloud.ru/services/ssl

[5] увеличением: https://www.phishlabs.com/phishlabs-2017-phishing-trends-intelligence-report-hacking-the-human/

[6] Image: https://habrahabr.ru/company/1cloud/blog/334278/

[7] montillon.a: https://www.flickr.com/photos/montillona/18015889943/

[8] CC: https://creativecommons.org/licenses/by/2.0/

[9] видов: https://1cloud.ru/blog/vidy-sertifikatov-ssl

[10] DV-сертификат: https://1cloud.ru/services/ssl/dv

[11] не содержит: https://security.stackexchange.com/questions/35076/how-does-an-end-user-differentiate-between-ov-and-dv-certificates

[12] проверки: https://1cloud.ru/help/ssl/sposobi-validatsii

[13] www.google.com: http://www.google.com

[14] Extended Validation: https://1cloud.ru/services/ssl/ev

[15] сертификат: https://service.networking4all.com/hc/en-us/articles/115001404945-What-is-the-difference-between-DV-OV-and-EV-certificates-

[16] тут: https://1cloud.ru/blog/otobrazhenie-https-v-raznyh-brauzerah

[17] связать: https://security.stackexchange.com/questions/13453/are-all-ssl-certificates-equal

[18] случае: http://voices.washingtonpost.com/securityfix/2006/02/the_new_face_of_phishing_1.html

[19] сайте: https://egrul.nalog.ru/

[20] апостилем: https://ru.wikipedia.org/wiki/%D0%90%D0%BF%D0%BE%D1%81%D1%82%D0%B8%D0%BB%D1%8C

[21] Федеральной нотариальной палаты: https://data.notariat.ru/directory/notary/

[22] удовлетворять: https://cabforum.org/overview-of-the-extended-validation-ssl-vetting-process/

[23] Dun & Bradstreet: http://www.dnb.com/

[24] подтверждения: http://www.dnb.com/duns-number/lookup.html

[25] удостоверения: https://1cloud.ru/blog/cepochka-ssl-sertifikatov

[26] Мультидоменные: https://1cloud.ru/services/ssl/san

[27] поддоменные: https://1cloud.ru/services/ssl/wc

[28] Comodo PositiveSSL Multi-Domain Wildcard: https://1cloud.ru/services/ssl/order/27

[29] Comodo Multi-Domain Wildcard SSL: https://1cloud.ru/services/ssl/order/46

[30] OpenSSL: https://www.openssl.org/

[31] Как узнать, из чего состоит SSL-сертификат? : https://1cloud.ru/blog/chto-takoe-ssl

[32] Область покрытия SSL-сертификатов: https://1cloud.ru/blog/oblast-pokrytiya-ssl

[33] Зачем покупать SSL-сертификат: https://1cloud.ru/blog/sozdat-ili-kupit-ssl

[34] ОК, Google! Зачем переходить на HTTPS в 2017 году? : https://1cloud.ru/blog/google-http-https-2017

[35] Источник: https://habrahabr.ru/post/334278/

Нажмите здесь для печати.