Из-за проблем у GlobalSign ряд HTTPS-сайтов будет частично недоступен следующие 4 дня

В начале октября авторитетный центр выдачи TLS-сертификатов (CA) GlobalSign [2] занялся реструктуризацией своей инфраструктуры. В числе прочих мер, GlobalSign удалил ряд кросс-подписей своих корневых TLS-сертификатов.

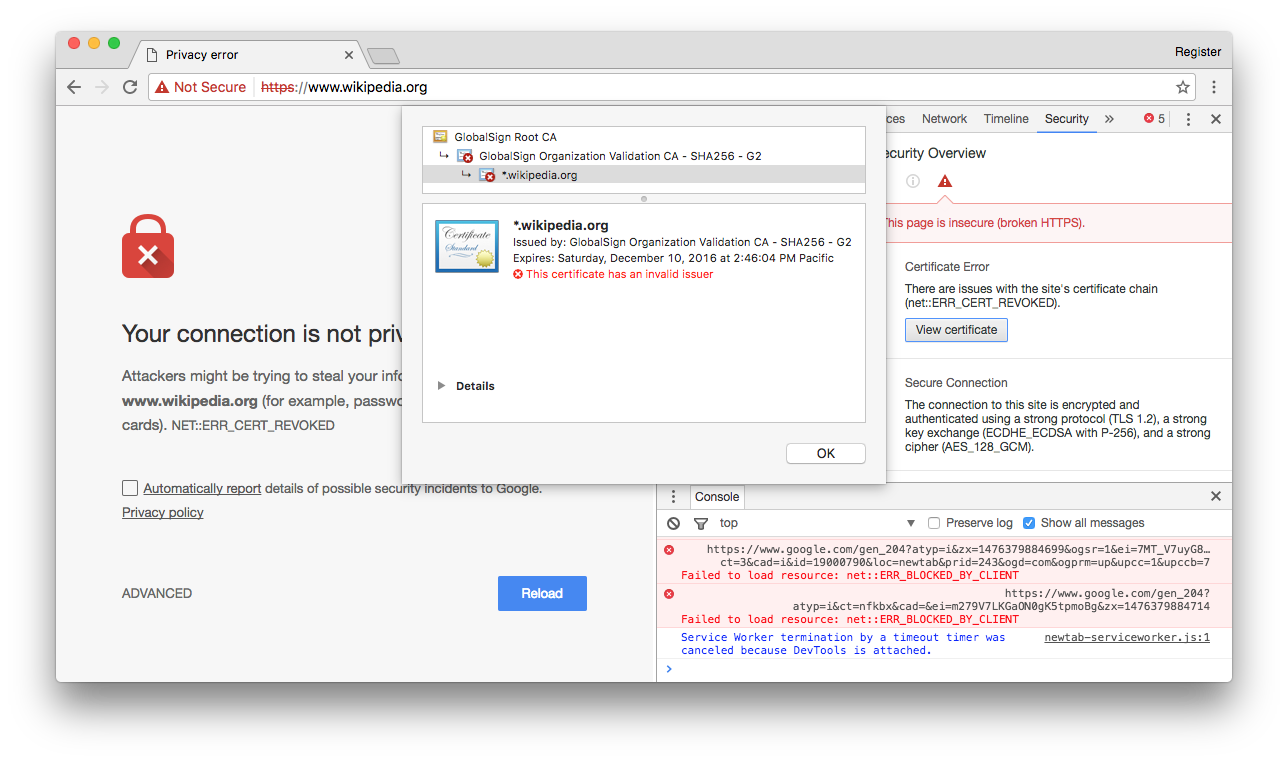

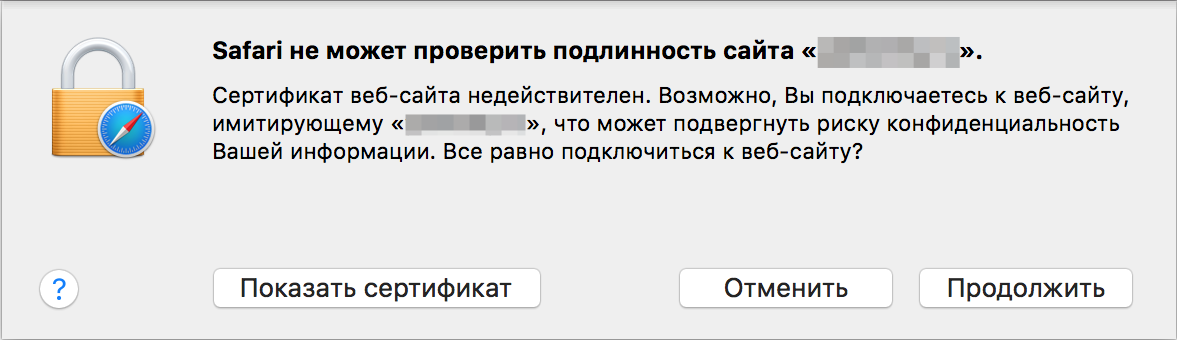

К сожалению, в процессе браузеры Safari, Chrome и IE11 начали воспринимать сертификаты GlobalSign как отозванные по причинам безопасности. Инженеры GlobalSign оперативно устранили критическую ошибку, однако некорректный OCSP-ответ оказался закэширован на CDN и широко распространился по свету. В данный момент — и следующие четыре дня, до истечения срока действия записи в OCSP-кэше браузеров — сайты, защищённые сертификатом от GlobalSign, могут быть недоступны для значительной части пользователей.

Среди затронутых сайтов такие компании, как Wikipedia [3], Dropbox [4], Financial Times [5] и другие.

[6]

[6]

Кровавые технические подробности

Что такое OCSP

Для шифрования HTTP-трафика в Интернете используются протоколы SSL и TLS. В этих протоколах вводится понятие «certificate authority» (CA), или центра сертификации. Каждая операционная система и каждый браузер имеют встроенный кэш центров сертификации, которым они доверяют. Любой HTTPS-сайт должен иметь сертификат, выданный доверенным центром сертификации, иначе соединение не установится и браузер отобразит ошибку.

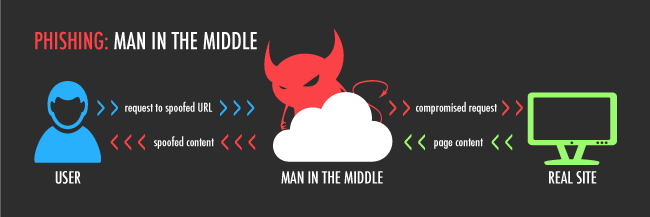

В этой концепции есть один скользкий момент. Дело в том, что в случае обнаружения, например, уязвимости на сервере злоумышленник может получить доступ к существующему сертификату и закрытому ключу шифрования. Украв ключ, злоумышленник сможет использовать его для имитации оригинального сайта и организовать на этот сайт атаку типа Man-in-the-Middle. В результате вор потенциально может получить доступ к паролям, данным пластиковых карт и иной конфиденциальной информации посетителей сайта.

Проблема усугубляется тем, что TLS-сертификаты выдаются хоть и не навсегда, но на достаточно длительный промежуток времени (обычно — от года и более), причём многие центры сертификации (включая, кстати, GlobalSign) дают скидку тем, кто покупает у них сертификат с длительным сроком действия. Это одна из тех проблем, решить которые стремится бесплатный центр сертификации Let's Encrypt [8]. Сертификаты, выданные Let's Encrypt, действительны не более 3 месяцев, и центр сертификации планирует сократить этот период до 30 дней.

Исправить существующее положение дел призваны механизмы под названием CRL [9] и OCSP [10]. Они позволяют браузеру проверить, действителен ли тот TLS-сертификат, который предъявляется сайтом. Если в какой-то момент обладатель сертификата заподозрит, что закрытый ключ от сертификата попал не в те руки, он может связаться с центром, выдавшим сертификат, и отозвать его. Отозванный сертификат не будет приниматься большинством современных браузеров, в частности, Safari и Chrome, а в перспективе — всеми браузерами вообще. Таким образом, закрытая информация не попадёт не в те руки.

Что произошло в начале октября

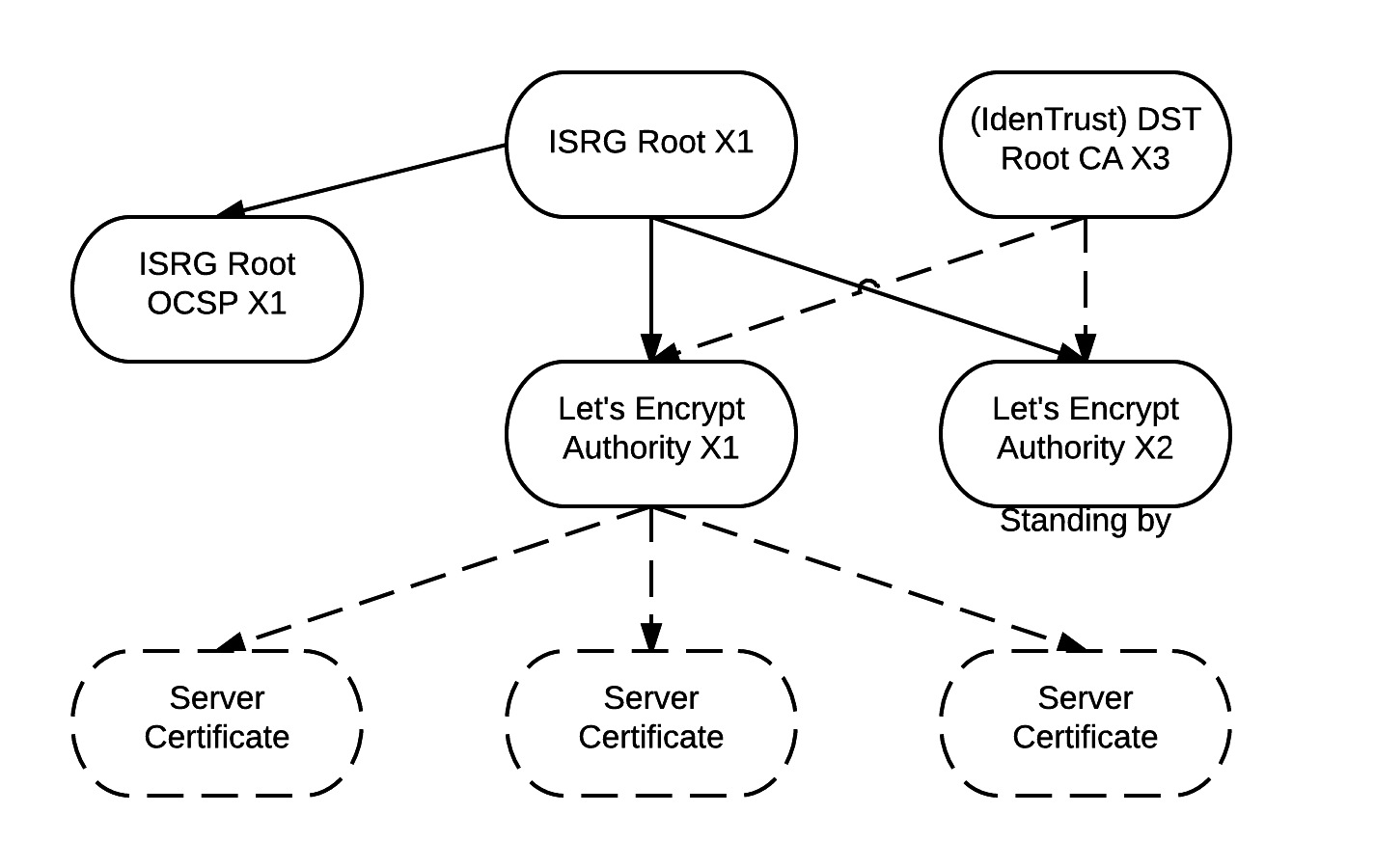

Компания GlobalSign управляет множеством корневых доверенных сертификатов. Ряд этих сертификатов кросс-подписывает друг друга, аналогично тому, как это делает Let's Encrypt:

Кросс-подпись нужна, например, при выпуске нового корневого сертификата. Так как многие люди редко обновляют свои операционные системы, вновь созданный сертификат может не сразу оказаться в кэше старых браузеров. Чтобы корневой сертификат можно было использовать по назначению, его подписывают одним из старых корневых сертификатов.

Само собой, кросс-подписывание усложняет обслуживание корневых сертификатов. Кроме того, со времени выпуска некоторых из сертификатов GlobalSign прошло уже достаточно времени, чтобы оставшимися необновлёнными системами можно было пренебречь. В конце концов, эти системы всё равно обречены — например, печально известный Internet Explorer 6 «из коробки» поддерживает криптографические протоколы версии не выше уязвимого SSL 3.0 [12].

Ввиду этого в октябре 2016 года GlobalSign решил удалить часть кросс-подписей между своими сертификатами и управлять ими далее раздельно и независимо.

Что пошло не так

Утром 14 октября в процесс отзыва кросс-подписей вкралась ошибка. В результате ряд промежуточных сертификатов GlobalSign (в частности, недорогой и распространённый AlphaSSL [13]) стал восприниматься браузерами Safari и Chrome как отозванный, а все сайты, купившие сертификат у AlphaSSL и других, перестали открываться.

Инженеры GlobalSign оперативно исправили проблему, но беды на этом не закончились [14]. Дело в том, что OCSP-сервер — это чрезвычайно высоконагруженный элемент инфраструктуры CA, на него ходят все браузеры всех пользователей всех клиентов CA. Поэтому большинство центров сертификации используют для раздачи OCSP-ответов CDN. В частности, GlobalSign пользуется услугами Cloudflare. Подробностей пока нет, но, по всей видимости, Cloudflare по каким-то причинам оказался не в состоянии оперативно очистить свой кэш, и некорректный OCSP-статус продолжил распространяться в Интернете.

В данный момент проблема с кэшом CDN также решена, однако у множества пользователей неверный OCSP-статус закэширован теперь уже в браузере. Запись в OCSP-кэше браузеров и операционных систем будет действительна в течение следующих 4 дней, потом ситуация исправится.

Есть также косвенные основания полагать, что проблема была вызвана багом в обработке OCSP-записей в браузерах Safari и Chrome. Однако фактических подтверждений этому пока нет. Обновление: The Register [6] в Твиттере сообщает [17]: сотрудники GlobalSign подтвердили в интервью радио BBC, что проблема была целиком на их стороне.

Спустя 11 часов после начала инцидента GlobalSign выпустил рекомендацию [18] по исправлению возникших проблем, однако ряд клиентов за это время уже мигрировали к другим CA:

Самое неприятное в данной ситуации: ошибка GlobalSign затронула в первую очередь Интернет-сервисы с высокой посещаемостью. Фактически, пострадавшие сайты будут недоступны только у тех пользователей, которые зашли на них в течение тех нескольких часов, пока Cloudflare выдавал некорректный OCSP-ответ. Чем популярнее сайт, тем больше на нём доля таких пользователей. Сайты с небольшой посещаемостью и сайты без постоянных посетителей практически не пострадали от этого инцидента.

Если вы сами испытываете проблемы с доступом к HTTPS-сайтам и браузер рапортует о том, что сертификат сайта отозван, попробуйте очистить локальные кэши CRL и OCSP. Соответствующую инструкцию можно найти на сайте GlobalSign [21].

Самое главное

Этот инцидент — первый в своём роде. Впервые в истории Интернета случилась проблема такого уровня, и нет сомнения, что все игроки индустрии CA сделают всё возможное, чтобы подобное не повторилось.

Глобальная инфраструктура TLS и CA сложна и объёмна, но любую систему характеризует не ошибка, а реакция на ошибку. Произошедшее не должно рассматриваться как причина останавливать повсеместное внедрение безопасных протоколов и шифров. Включая на своём сайте HTTPS, HSTS, HPKP, вы защищаете своих пользователей и делаете Интернет безопаснее и — всё же — надёжнее. И это то направление, в котором должен двигаться Интернет.

GlobalSign сильно провинился перед своими клиентами, но эта компания известна тем, что умеет признавать свои ошибки и делать из них выводы [22]. В ближайшее время мы ожидаем от компании подробный анализ всех обстоятельств и открытую работу над ошибками и будем держать вас в курсе.

Автор: ximaera

Источник [23]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/tsentr-sertifikatsii/198976

Ссылки в тексте:

[1] Image: https://twitter.com/globalsign/status/786505261842247680

[2] GlobalSign: https://www.globalsign.com

[3] Wikipedia: https://www.wikipedia.org/

[4] Dropbox: https://www.dropbox.com/

[5] Financial Times: https://www.ft.com/

[6] Image: http://www.theregister.co.uk/2016/10/13/globalsigned_off/

[7] Image: https://blog.digicert.com/thwarting-man-middle/

[8] Let's Encrypt: https://letsencrypt.org/

[9] CRL: https://en.wikipedia.org/wiki/Revocation_list

[10] OCSP: https://en.wikipedia.org/wiki/Online_Certificate_Status_Protocol

[11] Image: https://letsencrypt.org/certificates/

[12] уязвимого SSL 3.0: https://en.wikipedia.org/wiki/POODLE

[13] AlphaSSL: https://www.alphassl.com/

[14] но беды на этом не закончились: https://downloads.globalsign.com/acton/fs/blocks/showLandingPage/a/2674/p/p-008f/t/page/fm/0

[15] pic.twitter.com/qk0dD3jZ5q: https://t.co/qk0dD3jZ5q

[16] October 13, 2016: https://twitter.com/globalsign/status/786617201788723200

[17] сообщает: https://twitter.com/TheRegister/status/786713098916732928

[18] рекомендацию: https://support.globalsign.com/customer/portal/articles/2599710-ocsp-revocation-errors---troubleshooting-guide

[19] @globalsign: https://twitter.com/globalsign

[20] October 13, 2016: https://twitter.com/StevenCole/status/786529973779636224

[21] на сайте GlobalSign: https://support.globalsign.com/customer/portal/articles/1353318-view-and-or-delete-crl-ocsp-cache

[22] умеет признавать свои ошибки и делать из них выводы: https://en.wikipedia.org/wiki/GlobalSign#2011_hacking_incident

[23] Источник: https://geektimes.ru/post/281468/

Нажмите здесь для печати.