Примечание переводчика: За последние несколько лет тема информационной безопасности окончательно перестала быть уделом гиков и специалист и теперь интересует всех. После разоблачений Сноудена пользователи разнообразных онлайн-сервисов стали задумываться о безопасности своих данных. Теперь компании, которые эту безопасность не обеспечивают, могут столкнуться с огромными имиджевыми и финансовыми потерями в случае хакерской атаки. Часто учетные данные пользователей похищают через сторонние сервисы (как было в случаях с Dropbox и «Яндексом»), но даже в такой ситуации на компанию падает тень, а ее клиенты остаются недовольными.

При этом далеко не все создатели новых проектов уделяют защите данных должное внимание (в результате возникают скандалы, вроде ситуации с анонимным приложением Whisper, информация пользователей которого оказалась не столь анонимной, как предполагалось).

Стивен Коти, главный евангелист по безопасности ИБ-компании Alert Logic, написал материал о том, как стартапам подходить к организации информационной безопасности при использовании облачных сервисов.

Много лет назад, когда я создал бизнес в сфере безопасности и разработки, у меня были большие планы и маленький стартовый капитал. Когда я начал работать над необходимой инфраструктурой и платформами для разработки, я быстро осознал реальную стоимость создания бизнеса. Это было на заре 2000-х, когда облачная инфраструктура была недоступна: если ты работал с чем-то, ты платил по полной стоимости. Помимо того, что мне приходилось нанимать персонал, работать непосредственно по проекту, разбираться в финансах, продавать и быть маркетологом, я был вынужден еще и создавать инфраструктуру, которая нужна была моей команде для работы.

Если вы создаете стартап в облаке, то у вас, вероятнее всего, есть собственный список крайне важных бизнес-задач. Облачные услуги разнообразны, начать пользоваться ими можно в формате «самообслуживания» – все это упрощает выполнение множества дел. Но даже в этом случае безопасность зачастую уходит на второй план. Однако, важно понимать, что облако – продолжение ваших бизнес-сетей, вне зависимости от того, знаете ли вы о существовании каких-либо из них или нет. Брешь в безопасности не только подвергает риску ваши внутренние сети, но и может угрожать данным ваших клиентов.

Угрозы безопасности в публичном облаке

Хотя использование публичного облака сопряжено со значительными финансовыми выгодами, оно, как и любая инфраструктура, обладает своим набором угроз. На протяжении нескольких лет мы наблюдаем рост частоты атак публичного облака и разнообразия используемого для этого вредоносного ПО. С увеличением инцидентов, связанных с отслеживанием уязвимостей, веб-приложениями и атаками методом грубой силы, становится критически важно сформировать понимание типов угроз, характерных для облака – благодаря этому вы сможете создать подходящую всестороннюю стратегию безопасности, чтобы защитить вашу экосистему от атак.

Модель разграничения обязанностей по обеспечению безопасности

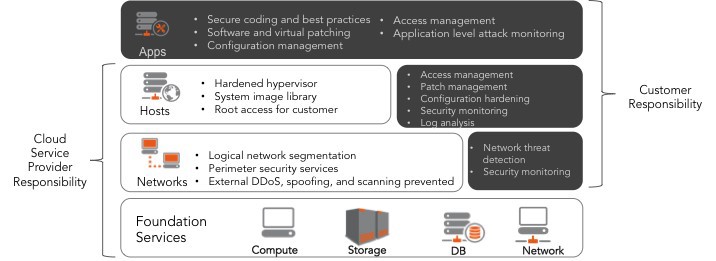

В публичном облаке ключ к обеспечению безопасности – четкое понимание существования модели разделения обязанностей по обеспечению безопасности между вами (клиентом) и провайдером услуг. Без этого понимания вы можете пребывать в заблуждении относительно того, что ваш провайдер защищает вас, в то время, как ответственность за определенные функции безопасности будет в действительности лежать на вас.

Например, ваш сервис-провайдер несет ответственность за 100% основополагающих услуг, таких как вычислительные мощности, хранение данных, базы данных, сетевые услуги. На уровне сетей ваш сервис-провайдер несет ответственность за сегментирование сетей, услуги защиты периметра, защиту от DDOS-атак и спуфинга. Но вы, конечный пользователь, несете ответственность за обнаружение угроз сети, оповещение сервис-провайдера о них и любых других инцидентах [связанных с безопасностью]. На уровне хоста вы ответственны за управление доступом, обновлениями, укрепление и мониторинг систем безопасности и анализ лог-файлов. Компоненты вашего веб-приложения – на 100% ваша ответственность. Чтобы понять разграничение ответственности между вами и вашим провайдером, посмотрите на график ниже:

Понимание вашей роли и роли вашего облачного провайдера не только поможет вам принять наиболее адекватное решение относительно облачной инфраструктуры, благодаря ему ваша стратегия кибербезопасности начнет эффективно и экономично защищать ваши данные от угроз в облаке сразу же после ее внедрения.

Лучшие практики обеспечения безопасности в облаке

Обеспечьте безопасность вашего кода

безопасность кода – на 100% ваша ответственность. Во-первых, убедитесь, что безопасность – часть вашего жизненного цикла разработки ПО (SDLC, software development lifecycle). Для этого сформулируйте список задач наподобие этого:

- Убедитесь, что ваш код постоянно обновляется и что вы используете последние версии плагинов.

- Используйте программный контроль за скоростью выполнения операций, чтобы не стать жертвой ботнета.

- Используйте шифрование везде, где это возможно.

- Тестируйте все библиотеки и решения, в которых задействованы сторонние разработки.

- Будьте в курсе всех возможных уязвимостей продуктов, которые вы используете.

- Наконец, постоянно проверяйте код после добавления обновлений.

Создайте политики управления доступом

Во-первых, определите, что входит в ваши активы. Как только вы составите свой список, определите роли и обязанности, необходимые для доступа к активам. По возможности централизуйте аутентификацию – для внедрения аутентификации начните с модели назначения привилегий.

Используйте методику управления обновлениями

Опять же, сформулируйте список важных процедур:

- Составьте перечень своих ресурсов.

- По возможности, разработайте план по их стандартизации.

- Проведите исследование на предмет уязвимостей, которые могут оказать на вас влияние. Классифицируйте риски на основе типов уязвимостей и вероятности их возникновения.

- По возможности тестируйте обновления до их релиза.

- Установите расписание регулярных обновлений и не забудьте включить в него сторонние продукты, которые требуют установки обновлений вручную.

Управление логами

Логи в настоящее время оказываются полезны не только для контроля расходов; они становятся серьезным инструментом обеспечения безопасности. Вы можете использовать данные лог-файлов для отслеживания вредоносной активности и для проведения расследований. Суть процесса превращения логов в эффективный инструмент обеспечения безопасности заключается в постоянном мониторинге, который необходим для поиска аномального поведения.

Создайте свой набор инструментов по обеспечению безопасности – вы должны относиться к облаку как к бизнес-сети. Вам нужно внедрить всестороннюю стратегию обеспечения безопасности, которая охватывала бы все зоны вашей ответственности. Используйте, IP-таблицы, файерволы веб-приложений, антивирус, систему обнаружения вторжений, шифрование и управление логами. Изучайте новые варианты обеспечения безопасности и убедитесь в том, что решения, которые вы используете, оптимальны для вашего бизнеса.

Будьте в курсе событий – Вам нужно оставаться в курсе всех уязвимостей, которые могут возникнуть в вашей экосистеме. Сайты, перечисленные ниже содержат одни из лучших материалов на эту тему. Эти ресурсы могут помочь вам быть в курсе появляющихся и распространяющихся уязвимостей, эксплойтов и атак:

- securityfocus.com

- www.exploit-db.com

- seclists.org/fulldisclosure

- www.securitybloggersnetwork.com

- www.sans.org

- www.nist.gov

*** На русском языке уязвимости обсуждаются на ресурсах www.securitylab.ru/, xakep.ru/ (плюс соответствующий раздел на Хабре).

Знайте вашего сервис-провайдера

И наконец, выясните, как именно распределяется ответственность за безопасность между вами и вашим конкретным провайдером, а также что он может предложить в отношении обеспечения вашей безопасности. Также необходимо постоянно тестировать систему, чтобы убедиться в поддержании высокого уровня защищенности.

Посты и ссылки по теме:

- 7 смертных грехов информационной безопасности для стартапа [en]

- Журналисты уличили анонимное приложение Whisper в передаче данных ФБР, АНБ и Минобороны США

- «Всезнайки» от бизнеса – как большие данные меняют облик компаний

- 1cloud — безопасный облачный хостинг (сайт)

Автор: 1cloud