Киберпреступная группа Carbanak связана с российской компанией в сфере безопасности?

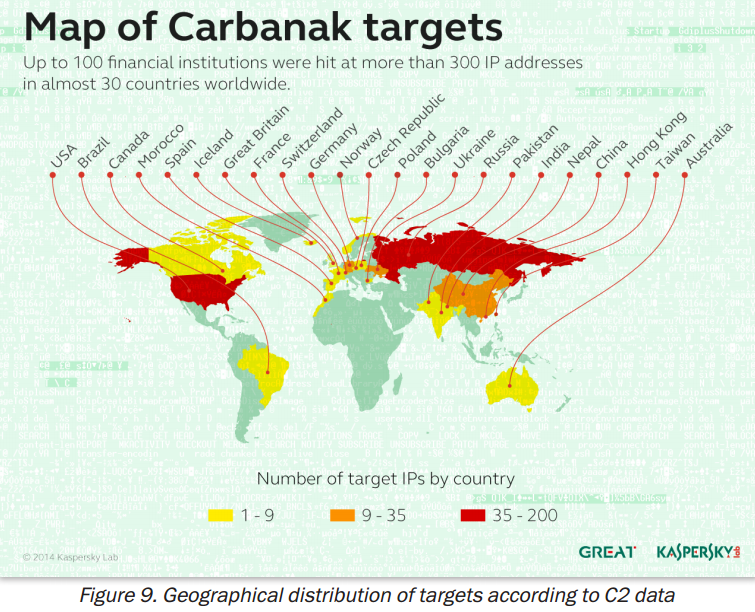

Brian Krebs написал у себя в блоге объёмный материал, который показывает интересный взгляд на то, кто и как связан с группой Carbanak, нашумевшей во взломе около 100 финансовых учреждений и похитивших около 1 миллиарда долларов США.

Ниже перевод данной статьи (замечания просьба писать в личные сообщения).

Наиболее известной киберпреступной группой является группа Carbanak. Этих хакеров из Восточной Европы обвиняют в краже более миллиарда долларов из банков. Сегодня мы рассмотрим некоторые убедительные улики, указывающие на связь между Carbanak и российской фирмой по безопасности, претендующей на работу с некоторыми крупнейшими брендами в сфере кибербезопасности.

Группа Carbanak получила свое название от вредоносного банковского программного обеспечения, используемого в бесчисленных кибер-кражах. Данная группа, пожалуй, является самой известной за проникновение в банковские сети с помощью заражённых файлов Microsoft Office, используя затем этот доступ для выдачи наличных банкоматами. По оценкам Лаборатории Касперского, Carbanak-ом, скорее всего, украдено более 1 млрд. долл. США, – но, в основном, из российских банков.

Я недавно слышал от исследователя в сфере информационной безопасности Ron Guilmette, что он нашёл несколько интересных общих черт в регистрационных записях веб-сайтов, которые были ранее ответственны за распространение вредоносного ПО, которое используется группой Carbanak.

К примеру, домены «weekend-service[dot]com», «coral-trevel[dot]com» и «freemsk-dns[dot]com» зафиксированы несколькими фирмами по безопасности в качестве центров по распространению мошеннического ПО Carbanak. Записи истории WHOIS по всем трём доменам содержат один и тот же номер телефона и факса, который принадлежит Xicheng Co. в Китае – 1066569215 и 1066549216, каждый из которых начинается с +86 (телефонный код Китая) или +01 (США). Каждая запись также включает один и тот же e-mail: «williamdanielsen@yahoo.com».

По данным ThreatConnect, по крайней мере 484 домена были зарегистрированы на williamdanielsen@yahoo.com или на один из 26 адресов электронной почты, которые связаны с теми же номерами телефонов и китайской компанией. «По крайней мере 304 из этих доменов были связаны с вредоносным плагином, что ранее был отнесен к деятельности Carbanak», — сообщает ThreatConnect.

Вернёмся к этим двум телефонным номерам, 1066569215 и 1066549216. На первый взгляд они кажутся последовательными, но при более детальном рассмотрении видно, что они незначительно отличаются в середине. Среди очень немногих доменов, зарегистрированных с этими китайскими номерами, которые не были замечены в запуске вредоносных программ, есть веб-сайт под названием «cubehost[dot]biz», который был зарегистрирован в сентябре 2013-го на 28-летнего Артема Тверитинова [1] из города Пермь, Россия.

Cubehost[dot]biz сейчас бездействующий сайт, но, похоже, что он принадлежит российской фирме Infocube. Сайт InfoCube – infokube.ru – также зарегистрирован на Артёма Тверитинова. Есть десятки записей в истории WHOIS для infokube.ru, но только самая старая, оригинальная запись 2011-го года, содержит адрес электронной почты atveritinov@gmail.com

Этот же адрес электронной почты использовался для регистрации профиля Артема Тверитинова из Перми во ВКонтакте [2].

Господин Тверитинов указан как «Главный исполнительный директор InfoKub» в пресс-релизе [3] от московской организации по безопасности FalconGaze – фирмы, которая состояла в партнерстве с InfoKube в реализации «защиты данных и мониторинга персонала» в российском коммерческом научно-исследовательском институте.

Кстати, компания Falcongaze вчера заявила [4] о наличии у нее технологии перехвата сообщений Telegram, на что Павел Дуров ответил, что их программа является трояном [5].

Собственные пресс-релизы компании InfoKube говорят, что компания также занята разработкой «системы защиты информации от несанкционированного доступа» для Перми и Пермского края, а также участвует в ряде консалтинговых проектов, связанных с «информационной безопасностью», проводимой совместно с ГУ МВД России.

Веб-сайт компании утверждает, что InfoKube сотрудничает с различными security-фирмами — в том числе, с Symantec и Kaspersky. Последняя подтверждает, что InfoKube был «очень незначительным партнером» Лаборатории Касперского и, в основном, участвовал в интеграции систем. Zyxel сообщает, что не имел никаких партнеров с названием InfoKube. По словам же ESET, «Infokube не является и никогда не был партнером компании ESET в России».

В связи с предоставленными выводами Guilmette, я очень хотел спросить господина Тверитинова, как номера телефонов и факсов для китайского объекта, чей номер телефона стал синонимом киберпреступности, стали точь-в-точь скопированными в WHOIS сайта Cubehost. Я послал запросы господину Тверитинову по электронной почте и через его страницу ВКонтакте.

Первоначально я получил дружественный ответ по электронной почте, выражающий любопытство по поводу моего запроса, а также вопрос, как я обнаружил его e-mail. В разгар составления более подробного вопроса я заметил, что профиль ВКонтакте, который Тверитиновым регулярно поддерживался с апреля 2012-го, в настоящее время безвозвратно удален. Страница профиля Артёма и его фотографии фактически исчезли с экрана у меня на одном мониторе, пока я был в процессе сочинения письма к нему на другом.

Незадолго после того, как страница ВКонтакте Тверитиновым была удалена, я получил от него e-mail. Не обращая внимания на мой вопрос о внезапном исчезновении социального профиля, Тверитинов сказал, что он не регистрировал cubehost.biz и что его персональная информация была украдена и использована в регистрационных записях для cubehost.biz.

«Наша компания никогда не делала ничего незаконного, и проводит все мероприятия в соответствии с законодательством Российской Федерации» — сообщил он по электронной почте. — «Кроме того, довольно глупо использовать наши персональные данные для регистрации доменов, которые будут использоваться для преступлений, так как [мы] специалисты в области информационной безопасности».

Оказывается, InfoKube/Cubehost также использует большое количество IP-адресов, управляемых ООО «Санкт-Петербургская Интернет Сеть» («PIN»), провайдером интернет-услуг в Санкт-Петербурге.

Например, многие из вышеупомянутых доменных имен, которые фирмы по кибербезопасности связывают с распространением Carbanak (например, freemsk-dns[dot].com), размещены на интернет-адресах Cubehost. Поиск регистрационных записей для блока 146.185.239.0/24 выявляет физический адрес в регионе Ras al Khaimah, Объединенные Арабские Эмираты. Данный регион стремится создать себе репутацию в качестве налогового укрытия и места, где можно легко создавать полностью анонимные оффшорные компании. Тот же список RIPE говорит, что жалобы на интернет-адреса в этом блоке должны быть направлены на «info@cubehost.biz».

Этот в Санкт-Петербурге, «PIN», достиг высокой степени дурной славы и, вероятно, достоин дополнительного изучения, учитывая его репутацию как убежище для всех видов онлайн негодяев.

На самом деле, Doug Madory, директор по интернет анализу в Dyn [7], назвал компанию [8] ООО «Санкт-Петербургская Интернет Сеть», как «… возможно, ведущий претендент для получения названия «Mos Eisley Интернета»» (отсылка на космодром [9], полный чужеродных преступников, в фильме «Звездные войны» 1977-го года).

Madory объясняет, что очень плохая репутация ООО «Санкт-Петербургская Интернет Сеть» исходит из предрасположенности провайдера по скрытию огромных кусков адресных блоков Интернет, которые фактически не принадлежат ему, а затем это похищенное адресное пространство повторно сдается в аренду спамерам и другим интернет-злоумышленниками.

Со своей стороны, Guilmette указывает на десятилетнюю значимость другой отвратительной деятельности, которая происходит в адресном пространстве Интернет, по-видимому, принадлежащему Тверитинову и его компании. Например, в 2013-м году Microsoft захватили множество доменов, припаркованных там, которые использовались в качестве управляющих узлов для вредоносного ПО Citadel, направленного против онлайн-банкингов, и все эти домены имели те же «Xicheng Co.» данные в своих WHOIS записях. В сентябре 2011-го отчет в блоге безопасности dynamoo.com отмечает [10] несколько доменов с этим Xicheng Co. WHOIS информация, которая указывает на использование трояна Sinowal в кражах из онлайн-банкингов, была обнаружена еще в 2006-м году.

«Если господин Тверитинов знал или принимал непосредственное участие даже в малой части криминального происходящего внутри его адресного пространства, то вероятность того, что он, возможно, также играет определенную роль в других дополнительных преступных компаниях… в том числе, возможно, даже в кибербанковских ограблениях Carbanak… становится все более правдоподобной и вероятной», — говорит Guilmette.

Остается неясным, в какой степени группа Carbanak всё еще активна. В прошлом месяце власти России задержали 50 человек, предположительно связанных с организованной киберпреступной группой, члены которой родом из России, Китая, Украины и других частей Европы. Акция была объявлена как самое большое задержание финансовых хакеров в России.

Напомню, что это перевод статьи. Замечания просьба писать в личные сообщения.

Автор: Gorodnya

Источник [11]

Сайт-источник PVSM.RU: https://www.pvsm.ru

Путь до страницы источника: https://www.pvsm.ru/virusy/159264

Ссылки в тексте:

[1] Артема Тверитинова: http://www.tadviser.ru/index.php/%D0%9F%D0%B5%D1%80%D1%81%D0%BE%D0%BD%D0%B0:%D0%A2%D0%B2%D0%B5%D1%80%D0%B8%D1%82%D0%B8%D0%BD%D0%BE%D0%B2_%D0%90%D1%80%D1%82%D0%B5%D0%BC_%D0%92%D0%BB%D0%B0%D0%B4%D0%B8%D0%BC%D0%B8%D1%80%D0%BE%D0%B2%D0%B8%D1%87

[2] ВКонтакте: https://webcache.googleusercontent.com/search?q=cache:CClyUNfQ21kJ:https://vkfaces.com/vk/user/a.tveritinov+&cd=5&hl=en&ct=clnk&gl=us

[3] пресс-релизе: https://falcongaze.com/about/news/large-russian-scientific-research-institution-protected-its-data-with-falcongaze-securetower.html

[4] заявила: http://itc.ua/news/kompaniya-falcongaze-zayavila-o-nalichii-u-nee-tehnologii-perehvata-telegram/

[5] является трояном: https://vc.ru/n/durov-falcongaze

[6] хостинг-провайдер: https://www.reg.ru/?rlink=reflink-717

[7] Dyn: http://www.dyn.com/

[8] назвал компанию: http://research.dyn.com/2015/01/vast-world-of-fraudulent-routing/

[9] космодром: https://en.wikipedia.org/wiki/Mos_Eisley

[10] отмечает: http://blog.dynamoo.com/2011/09/injection-attack-malavassocom.html

[11] Источник: https://habrahabr.ru/post/305998/?utm_source=habrahabr&utm_medium=rss&utm_campaign=best

Нажмите здесь для печати.