Мне кажется, компьютерные вирусы стоит рассматривать, как форму жизни. Это многое говорит о природе человека: единственная форма жизни, которую мы создали к настоящему моменту, несет только разрушения. Мы создаем жизнь по образу и подобию своему.

Стивен Хокинг

Если есть правила, то обязательно найдется и тот, кто захочет их нарушить. То же самое касается и создателей вредоносных программ. Некоторые из них хотят поживиться, другие просто продемонстрировать миру свой талант. Как ни крути, вредоносные программы стали неотъемлемой частью ИТ сферы. Их видовое разнообразие поражает. Некоторые практически безвредны, другие же несут миллиардные убытки для государственных учреждений и частных компаний. В данной статье мы познакомимся с самыми выдающимися и знаменитыми вредоносными программами в истории человечества, начиная с самой первой, в хронологическом порядке.

Brain — 1986 год

По мнению большинства, Brain является первым вирусом на ПК. Однако, в отличии от своих собратьев, он не нес практически никакого вреда.

Два брата, Базит и Амжад Фарук Альви, занимались разработкой и реализацией медицинского ПО в Лахоре, Пакистан. Их очень волновал вопрос компьютерного пиратства, именно потому они и создали Brain.

Компьютер заражался следующим путем. На загрузочный сектор дискеты записывалась копия вируса, старая же информация переносилась в другой сектор и помечалась как поврежденная. После этого в загрузочном секторе отображалось следующее сообщение:

Welcome to the Dungeon © 1986 Basit & Amjads (pvt) Ltd VIRUS_SHOE RECORD V9.0 Dedicated to the dynamic memories of millions of viruses who are no longer with us today — Thanks GOODNESS!!! BEWARE OF THE er..VIRUS: this program is catching program follows after these messages….$#@%$@!!

Из-за вируса работа дискеты замедлялась, а DOS терял доступ к 7 килобайтам памяти. Однако Brain содержал в себе встроенную проверку разделов жесткого диска, что не позволяло ему заражать данные, тем самым сохраняя их.

В исходном коде вируса можно было обнаружить информацию с именами его создателей, а также их адресом и телефоном:

Welcome to the Dungeon 1986 Basit & Amjads (pvt). BRAIN COMPUTER SERVICES 730 NIZAM BLOCK ALLAMA IQBAL TOWN LAHORE-PAKISTAN PHONE: 430791,443248,280530. Beware of this VIRUS… Contact us for vaccination…

Скорость распространения вируса Brain была внушительной. Уже через несколько недель на телефонный номер братьев Альви начали поступать звонки с требованием убрать вирус с зараженного ПК. Звонков было так много, что телефонные линии пришлось попросту отключить.

Сейчас братья Альви возглавляют одну из самых крупных телекоммуникационных компаний в Пакистане с весьма ностальгическим названием Brain Telecommunications.

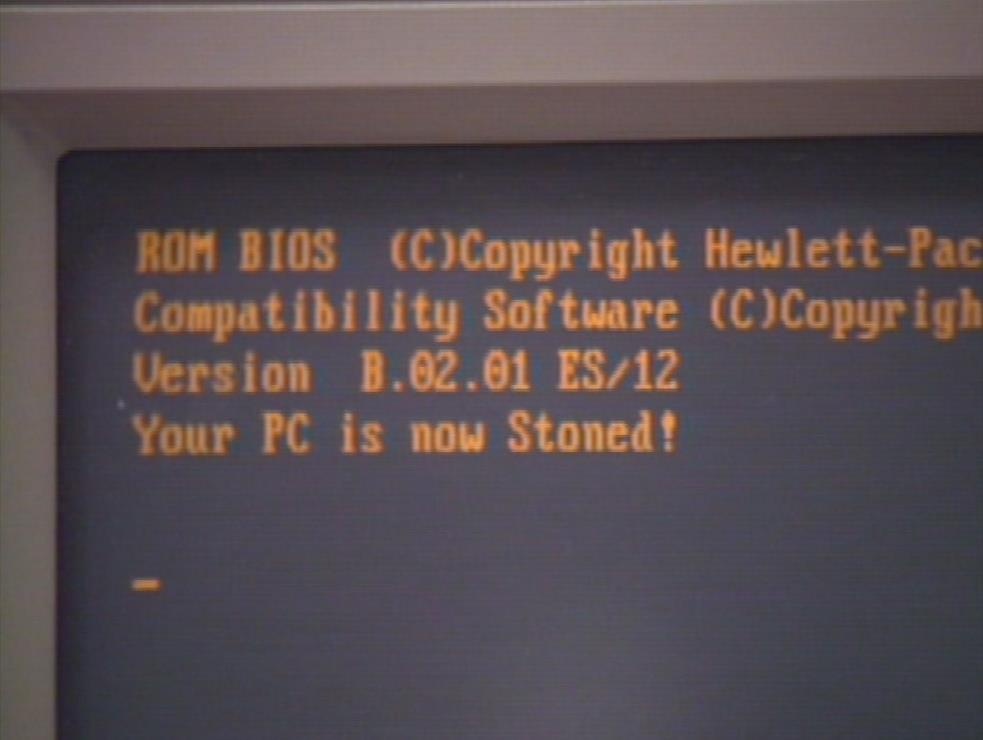

Stoned — 1987 год

Еще один представитель вирусов с крайне незначительными последствиями. Суть вируса заключалась в том, что с вероятностью 1 к 8 на экране ПК появится сообщение: «Your PC is now Stoned! Legalise Marijuana».

Программа была написана студентом из Веллингтона, Новая Зеландия. И он скорее всего работал исключительно с дискетами IBM PC 360KB, поскольку с дискетами IBM AT 1.2MB вирус работал проблематично, а на системах с числом файлов более 96 — вирус вообще не загружался. ПК обычно заражались при загрузке с инфицированной дискеты. Когда к зараженному компьютеру подключалась дискета, она так же заражалась.

Простота данного вируса позволяла даже человеку без каких либо специфических знаний перепрограммировать его, к примеру, изменив текст послания.

Известные варианты вируса Stoned:

- Bloody! Jun. 4, 1989 (в этот день протесты на площади Тяньаньмэнь в Китае были жестоко разогнаны властями);

- The Swedish Disaster;

- Manitoba (не обладает режимом активации и не сохраняет исходный загрузочный сектор на дискете, перезаписывая его; побеждает дискеты 2.88MB EHD);

- NoInt (останавливает программы, пытающиеся его отследить, вызывая ошибки чтения, в случае если компьютер пытается получить доступ к таблице разделов; уменьшал доступный объем памяти на 2 kB);

- Flame, Stamford (использовал 1 kB памяти DOS; запоминал месяц, когда система была заражена, когда месяц менялся, выводил на экран разноцветное пламя и перезаписывал главную загрузочную запись);

- Angelina (вирус выдавал сообщение «Greetings from ANGELINA!!!/by Garfield/Zielona Gora»)

Form — 1990 год

Вирус из Швейцарии, заражавший загрузочный сектор вместо главной загрузочной записи. При загрузке компьютера из зараженного сектора Form становился резидентным, захватывая таблицу векторов прерываний. Далее оригинальный загрузочный сектор (в котором и прятался вирус) помечался как неисправный. Вирус заражал любые носители, которые взаимодействовали с инфицированным компьютером.

Form также запомнился некоторыми необычными симптомами, в числе которых:

- потреблял 2KB памяти, при этом команда DOS MEM выдавала, что эта память недоступна;

- На дискетах отмечались 2 неисправных сектора (1 КВ);

- Также можно было раскопать среди файлов вируса следующий текст: «The FORM-Virus sends greetings to everyone who's reading this text. FORM doesn't destroy data! Don't panic! F*ckings go to Corinne.»;

- Form считал DOS FAT активным разделом, если же это было не так (например в Windows NT), вирус перезаписывал раздел, что приводило к полной потери данных;

- И самый необычный симптом — каждого 18-ого числа каждого месяца возникали «кликающие» звуки при нажатии на клавиши клавиатуры

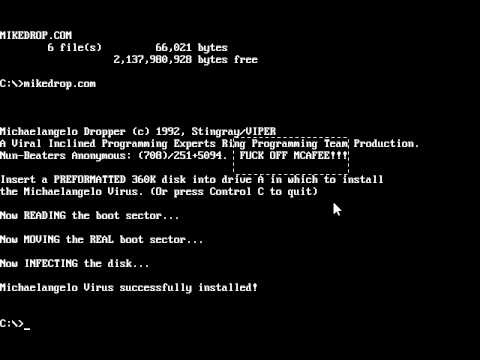

Michelangelo — 1992 год

Впервые вирус был замечен еще 4 февраля 1991 года в Австралии, однако широкой огласки достиг только в 1992 году. Michelangelo является еще одним представителем вирусов, работающих в загрузочном секторе на уровне BIOS.

Что делал вирус? Каждого 6 марта (день рождения великого художника эпохи Возрождения Микеланджело Буонарроти) он перезаписывал первую сотню секторов на жестком диске на нули. Данные пользователя ПК все еще оставались на жестком диске, но их было крайне сложно от туда вытащить. Несмотря на то, что Michelangelo был программирован работать в ОС DOS, он мог легко нарушать работу и других ОС, поскольку заражал главную загрузочную запись жесткого диска. Любой носитель, подключенный к инфицированному ПК, моментально заражался.

Когда Michelangelo начал набирать «популярность», многие эксперты, в том числе и основатель антивирусной компании Джон Макафи, заявили о заражении миллионов машин. Однако 6 марта 1992 года было зафиксировано случаев заражения в пределах 10000-20000. Забавным был и совет по борьбе со злокачественной программной — просто не включать компьютер 6 марта или перевести дату пятого марта на седьмое, тем самым пропустив шестое.

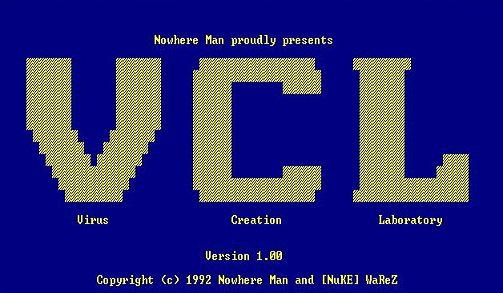

VCL — 1992 год

VCL это не вирус, а целая программа для создания вирусов. Создал ее Nowhere Man из группы хакеров NuKE. VCL обладала стандартным оконным интерфейсом и работала на платформе MS-DOS. В числе функций программы можно было выбрать:

- тип файлов-жертв;

- возможность самошифрования вируса;

- наличие антиотладочного кода;

- внутренние текстовые строки;

- один из 10 эффектов, возникающих при активации вируса;

- метод распространения

Однако, к сожалению для Nowhere Man, вирусы, выпущенные с помощью VCL, были крайне примитивны и не несли много вреда, к тому же их было легко обнаружить и ликвидировать.

Monkey — 1993 год

Дальний родственник вируса Stoned, Monkey интегрирования ф файлы и быстро распространялся. Будучи ранней версией руткита, вирус блокировал загрузку с дискеты, а при неправильной ликвидации мог блокировать вообще любую загрузку.

Concept — 1995 год

Первый компьютерный вирус, разработанный на макроязыке (далее такие вирусы наличии назвать макровирусы), инфицировал файлы Microsoft Word. Стал самым распространенным вирус, поскольку мог инфицировать любую ОС, которая могла запустить Word.

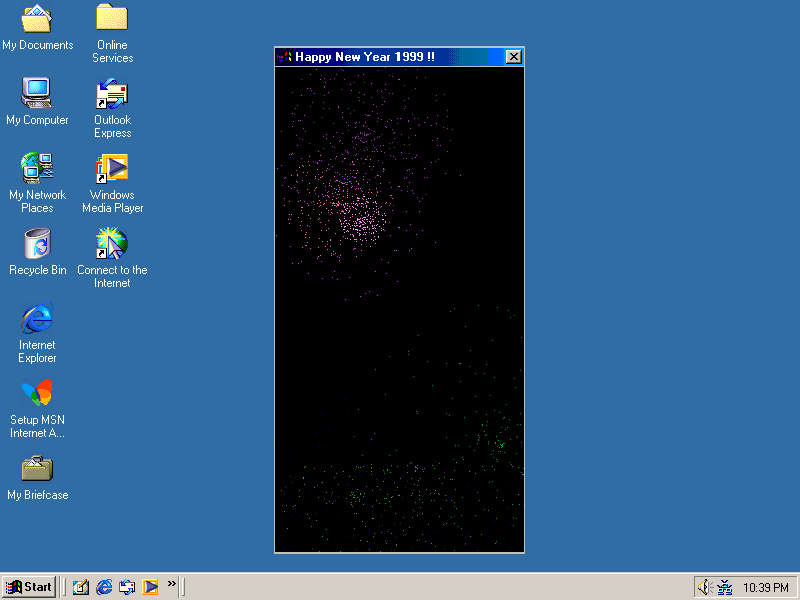

Happy99 — 1999 год

Безобидный праздничный червь впервые был обнаружен 20 января 1999 года. Happy99 считается первым «червем» и первой вредоносной программой, распростронивщейся через электронную почту. Написан он был французом под ником Spanska.

Happy99 распространялся через e-mail и Usenet ( компьютерная сеть для общения и передачи файлов). В случае открытия файла червя появлялся анимированный фейерверк и надпись «Happy New Year 1999».

Happy99 изменял Winsock, давая себе возможность распространятся далее. Зараженная машина отправляла этого червя всем, кто был в списке контактов электронной почты пользователя. Для распространения червь использовал порт 25 или порт 119, если первый был закрыт. Happy99 автоматически активировался при перезагрузке компьютера.

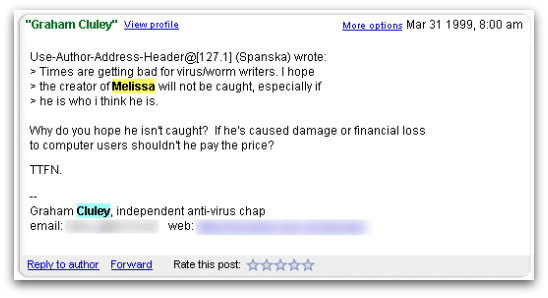

Melissa — 1999 год

Еще один макровирус с колоссальными последствиями как для пользователей ПК, государства, так и для того, кто его распространил.

Слова Spanska касательно автора Melissa

Вирус был написал неким Kwyjibo. Но освободил его Девид Л. Смит 26 марта 1999 года. Melissa заражал файлы MS Word и распространялся путем пересылки себя всем, кто числился в адресной книги электронной почты пользователя. Помимо этого, вирус мог пересылать и сами файлы, тем самым нарушая конфиденциальность их владельца. Быстро распространившись, вирус Melissa нанес ущерб в размере $80 миллионов. Такое не остается безнаказанным. Используя UUID (метод идентификации программного обеспечения) Девид Л. Смит был вычислен и представлен перед судом. Он был осужден к 10 годам заключения и штрафу в размере 5000 долларов.

Loveletter — 2000 год

Три сокровенных слова, взломавших миллионы компьютеров с ОС Windows по всему миру. Червь распространялся в виде вложенного файла «LOVE-LETTER-FOR-YOU.TXT.vbs» в электронном письме с темой «ILoveYou». Стоило этот файл открыть, как машина пользователя заражалась. Червь рассылал копии себя самого по всем контактам из адресной книги Microsoft Outlook и перезаписывал файлы определенных типов. Создавал файлы LOVE-LETTER-FOR-YOU.HTM в системном каталоге Windows и распространялся через IRC-каналы.

Вся хитрость заключалась в манипуляции людьми. Дело в том, что расширение файлов в Windows было скрыто по умолчанию, то есть жертва видела следующее: LOVE-LETTER-FOR-YOU.TXT (без .vbs), считая это безвредным текстовым файлом и открывая его. Это давало вредоносной программе старт.

Что касается создателей этого творения, то ими были два молодых парня из Филлипин — Реонель Рамонес и Онел де Гузман. За создание и распространите вируса парни были арестованы NBI (национальное бюро расследований Филлипин). Судебный процесс был нелегкий и даже забавный, поскольку Филлипинские законы не содержали наказания за создания вредоносного ОП. Сначала подозреваемым хотели приписать мошенничество с кредитными карточками, потом порчу имущества. Однако доказательств было недостаточно, и Реонель Рамонес и Онел де Гузман были освобождены.

В 2002 году их творение вошло в книгу рекордов Гиннеса как самый опасный компьютерный вирус всех времен (убытки мировой экономики от ILoveYou составили примерно 5,5 миллиарда долларов).

Code Red — 2001 год

В июле 2001 года группа сотрудников компании eEye Digital Security (Марк Мэифрет, Райан Перми и Райли Хассел) выявили компьютерного червя, названного ими Code Red (в момент обнаружения ребята просто пили напиток под названием Code Red Mountain Dew). Уже 19 июля число зараженных машин составляло около 360000.

Путем распространения для червя была уязвимость в утилите индексирования Microsoft IIS, и основана она была на переполнении буфера. Червь не проверял наличие IIS на машине (потенциальной жертве), а просто пересылал пакеты с эксплойтом случайному IP-адресу. Этот способ был очень примитивным и крайне заметным, однако давал свои плоды. Поскольку даже логи сервера Apache содержали следующее:

GET /default.ida?NNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNNN

NNNNNNNNNNNNNNNNNNN

%u9090%u6858%ucbd3%u7801%u9090%u6858%ucbd3%u7801

%u9090%u6858%ucbd3%u7801%u9090%u9090%u8190%u00c3

%u0003%u8b00%u531b%u53ff%u0078%u0000%u00=a HTTP/1.0

Code Red циклично в течение месяца производил следующие действия:

День 1-19

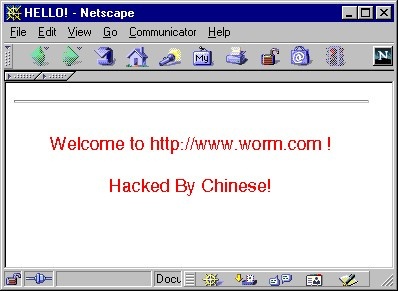

- Зараженный сайт выдавал следующее сообщение — «HELLO! Welcome to w*w.worm.c*m! Hacked By Chinese!»

- генерировал множество IP-адресов, тем самым пытаясь распространится

День 20-27

- Массированная DoS атака на некоторые IP-адреса (в числе которых был и Белый Дом)

День 28 — конец месяца

- Code Red бездействовал

Источником распространения червь считается город Макати (Филлипины). Но это неточная информация.

Slammer — 2003 год

Данный компьютерный червь буквально ворвался в просторы Интернета, заразив более 75000 машин за первые же 10 минут своего существования. Slammer «организовывал» DoS атаки на некоторые Интернет хосты и сильно замедлил Интернет трафик в целом.

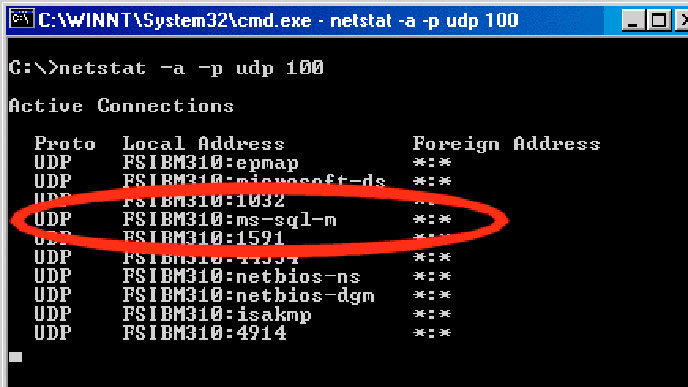

Технология Slammer, как вредоносной программы, была очень проста и базировалась на недостатках в Microsoft's SQL и Desktop Engine. За пол года до распространения червя вышел патч MS02-039, который должен был закрыть все дыры и ликвидировать уязвимости, но далеко не все компьютеры этот патч загрузили. Это и дало лазейку для распространения Slammer.

Червь, состоящий из пары строчек кода, всего лишь генерировал случайный IP и пересылал себя на него. Если выбранный IP принадлежал устройству с непропатченым Microsoft's SQL, червь его инфицировал и уже через это устройство распространялся дальше.

Slammer вызвал самую настоящую цепную реакцию. Когда через маршрутизатор проходит слишком много трафика, то он его либо замедляет либо прерывает передачу. Однако, маршрутизаторы, затраченные червем, просто выходили из строя. Другие маршрутизаторы получали своего рода уведомление об этом и передавали его другим маршрутизаторам. Поток уведомлений об обновлении таблиц маршрутизации приводил к сбою работы новых маршрутизаторов, которые при перезагрузке заново начинали обновлять свой статус в таблице. Все это стало возможно еще и потому, что Slammer занимал всего 376 байт, и мог поместится в один единственный пакет. Как говорится, мал, да удал.

Sobig — 2003 год

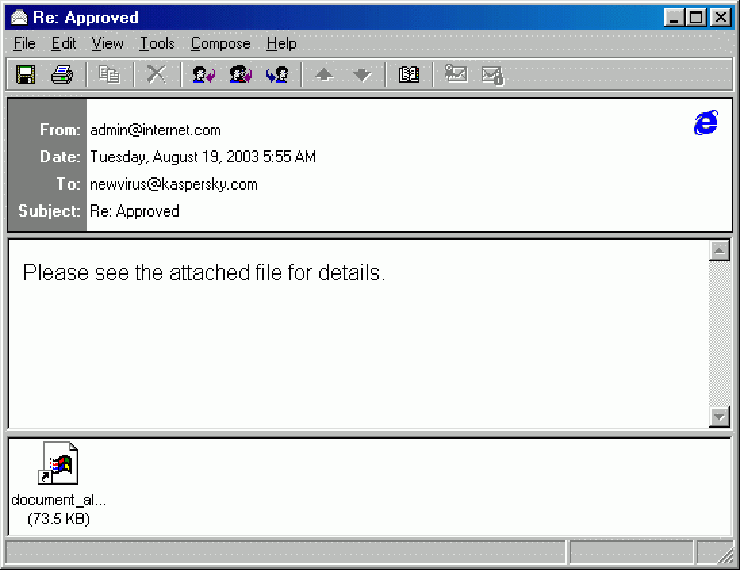

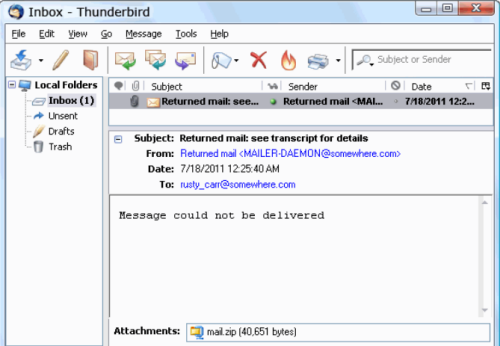

Гибрид компьютерного червя и трояна, Sobig существовал в нескольких формах с момента своего создания. Самой большой огласки приобрел вариант Sobig.F, впервые зафиксированный 19 августа 2003 года.

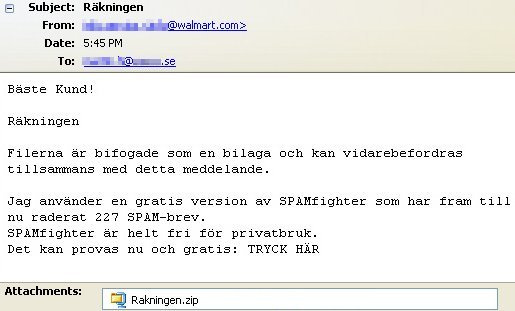

Червь представлял собой электронное письмо с прикрепленным файлом. Тема письма могла быть разной (Re: Approved; Re: Details; Re: Re: My details; Re: Thank you!; Re: That movie; Re: Wicked screensaver; Re: Your application; Thank you!; Your details). Также в письме содержался следующий текст: «See the attached file for details» или «Please see the attached file for details». Прикрепленный файл также мог отличатся по имени (application.pif; details.pif; document_9446.pif; document_all.pif; movie0045.pif; thank_you.pif; your_details.pif; your_document.pif; wicked_scr.scr). При открытии одного из этих файлов, червь реплицировал себя с помощью собственного SMTP агента. Далее он собирал все возможные адреса электронных почт, которые выискивал, скандируя файлы (такого расширения: .dbx; .eml; .hlp; .htm; .html; .mht; .wab; .txt) на зараженном компьютере. И, конечно же, распространялся дальше.

Sobig.F был запрограммирован устанавливать соединение с 20 IP адресами через UDP порт 8998 для установки некоего ПО или самообновления. В дальнейшем выяснилось, что этим ПО была WinGate proxy server (часто используется как бэкдор для распространения спама).

Уже 10 сентября 2003 года Sobig.F деактивировался. Но Microsoft не устроило такое завершение истории, и компания выставила награду в размере 250 000 долларов любому кто предоставит какую-либо информации, способствующую поимке творца Sobig. Но и по сей день этого не произошло.

Fizzer — 2003 год

Стал самым топовым вирусом (точнее червем) в 2003 году. Fizzer попадал на компьютер через электронную почту или через общую папку KaZaA. Тема письма могла быть разной, как и язык на котором она была написана, текст короткий, и прикрепленный файл расширения .com, .exe, pif или .scr.

При извлечении из письма, Fizzer копировал себя в папку Windows, создавая там несколько файлов: iservc.exe, initbak.dat, ProgOp.exe, iservc.dll, data1-2.cab, iservc.dat, Uninstall.pky и upd.bin. Также червь добавлял iservc.exe к ключу запуска локальной машины, для активации в момент включения ПК. Каждый раз, когда открывался текстовый файл, запускались процессы ProgOp.exe и iservc.exe. Что еще более удивительно, это то, что Fizzer отслеживал и останавливал любые процессы, содержащие такие строки: NAV, SCAN, AVP, TASKM, VIRUS, F-PROT, VSHW, ANTIV, VSS and NMAIN. А все для того, чтобы не быть обнаруженным.

У Fizzer было несколько полезных для хакера функций. Во-первых, он подключался к серверам IRC (irc.awesomechat.net, irc.blueshadownet.org, irc.chatlands.org, irc.darkmyst.org, irc.hemmet.chalmers.se, irc.exodusirc.net and irc.mirc.gr) для ожидания команд; во-вторых, создавал фейковое имя в чате AOL Instant Messenger; и в-третьих, работал как HTTP-сервер на порту 81, используя порты 2018, 2019, 2020 и 2021 для дополнительных бэкдор функций.

Несмотря на свою многофункциональность, особого вреда Fizzer не принес, тем более необходимость участия человека для дальнейшего инфицирования (открытие файла в письме) не дало червю быстро разползтись по миру. Он был сосредоточен, в основном, в Китае и Гонк Конге, но также был замечен и в Европе и США.

SDBot — 2003

Компьютерный червь, дающий взломщику полный удаленный доступ к компьютеру жертвы. Для установления соединения используется протокол IRC (Internet Relay Chat). Методами распространения червя являются электронная почта, папки общего сетевого доступа или прямая передача с компьютера на компьютер.

Помимо предоставления доступа к файлам жертвы, SDBot записывает информацию о логинах и паролях, также считывает данные идентификации жертвы в Интернете.

Преимуществом SDBot является эго незаметность, так как он работает в фоновом режиме. Но многие современные антивирусы могут его легко обнаружить и ликвидировать.

Cabir — 2004 год

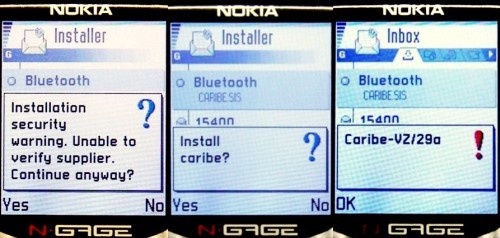

Первый в мире червь, способный заражать мобильные телефоны и распространятся через Bluetooth, и первый на ОС Symbian.

Метод активации Cabir полностью зависит от решений человека. Телефон может зафиксировать Bluetooth-соединение, которое человек должен принять. После этого скачивается файл червя. Далее вредоносная программа спрашивает у пользователя, хочет ли он ее запустить. В случае запуска, червь отображает на экране сообщение «Caribe — VZ/29a» или «Caribe». В директории systemapps червь создает папку под названием caribe и устанавливает файлы caribe.app, flo.mdl и caribe.rsc. Также создается папка caribesecuritymanager в директории systemsymbiansecuredata. При запуске caribe.app, происходит установка файлов caribe.app, caribe.rsc и caribe.sis. А в папку systemrecogs помещается файл flo.mdl.

Каждый каз, когда телефон включаю, Cabir начинает поиски активного Bluetooth-соединения и, найдя такое, копирует себя на другой телефон. Этот процесс может повториться только, если зараженный телефон перезагрузить. При этом передача через Bluetooth все равно будет, даже если пользователь его отключил в настройках.

Во время Чемпионата мира по лёгкой атлетике в августе 2004 года было заражено множество телефонов. Объясняется это большой скученностью людей на стадионах. В общей сложности Cabir инфицировал 115 000 телефонов.

Считается, что автором сего червя есть хакер Valtezz из группы 29A. В июне 2007 года в Валенсии (Испания) был задержан человек, обвиненный в создании подобных вредоносных программ. Но до сих пор не известно был ли задержанный именно Valtezz.

Mydoom — 2004 год

Один из самых скандальны и мощных компьютерных червей своего времени. Распространялся червь уже знакомым нам способом — в виде электронного письма с сообщение о якобы ошибке: «Error», «Mail Delivery System», «Test» или «Mail Transaction Failed». Открыв прикрепленный к письму файл, жертва давала червю доступ к адресной книге, и последний распространялся дальше. Также он копировал себя в общую папку приложения Kazaa (файлообменка).

Изначально, первая версия червя под названием Mydoom.А должна была выполнять следующие действия:

- создавать бэкдор на порту 3127/tcp для удаленного доступа к зараженному ПК (путем размещения своего файла SHIMGAPI.DLL в папке system32, его запуск как дочернего процесса Windows Explorer)

- провести DoS атаку на компанию SCO Group, запланированную на 1 февраля 2004 года

Mydoom.В, вторая версия червя, обладала теми же функциями плюс атаковала сайты Microsoft и популярных антивирусов.

Впервые замеченный 26 января 2004 года, Mydoom привел к замедлению в тот день общего Интернет трафика но 10%, а средняя скорость загрузки веб-страниц уменьшилась на 50%. Больше всего от работы червь пострадала компания SCO Group. Примерно четверть инфицированных Mydoom хостов атаковали флудом сайт компании. Некоторые эксперты, в том числе и представители SCO Group, начали обвинять Linux в разработке червь. Якобы данная атака на компанию была местью за судебные разбирательства которые SCO Group начала против Linux. Однако доказательств этого не было обнаружено. За день по DoS атаки (31 января), о которой говорилось ранее, SCO Group вывела свой сайт www.sco.com из DNS. Потому до сих пор не известно был ли сайт компании действительно подвержен атаке или нет. 3 февраля упал DoS и на Microsoft. Компания подготовилась к этому. Пользователям был предложен альтернативный сайт, не подверженный атаке, — information.microsoft.com. Несмотря на опасения, сила атаки на основной сайт Microsoft была минимальной и его работа не была прервана.

И Microsoft, и SCO Group пообещали по 250 000 долларов за любую информацию о разработчике червя Mydoom.

Sasser — 2004 год

Компьютерный червь, использовавший переполнения буфера в LSASS (Local Security Authority Subsystem Service). Для поиска жертвы червь сканировал обширный спектр IP адресов, потом через порт 445 или 139 проникал на ПК. Главной особенностью Sasser было то, что для его активации не нужно было участие пользователя инфицированного компьютера.

От действий червя пострадало множество компаний и учереждений (Delta Air Lines, новосное агенство AFP, страховая компания Nordic, береговая охрана Британии, Goldman Sachs, Deutsche Post, European Commission, даже отдел ренгенологии в больнице Lund University Hospital). Компания Microsoft (как обычно у них принято) заявила о нагдаре в размере 250 000 долларов за информацию касательно создателя Sasser.

Автором сего «шедевра» оказался 17-летний немец по имени Свен Яшан. Он был задержан и приговорен к 1 году и 9 месяцам лишения свободы условно с испытательным сроком 3 года, плюс 30 часов общественных работ. На данный момент Свен стал «белым» хакером (тестирует безопасность компьютерных систем) и консультантом по вопросам кибер безопасности.

Haxdoor — 2005 год

Троян, положивший начало формированию целого семейства троянских программ под названием Win32/Haxdoor. Основная задача программ данного типа — кража персональных данных (логин/пароли, данные банковских карт и т.д.) пользователя зараженной машины взломщику через удаленный доступ. Чтобы скрыть свое присутствие процессы Win32/Haxdoor используют компоненты руткита на уровне ядра. Помимо прочего, Haxdoor может деактивировать антивирусное ПО, переадресовать URL запросы пользователя, удалить данные на дисках и завершить работу Windows.

Sony BMG — 2005-2007 год

В 2005 году компания Sony BMG, занимающаяся распространением звукозаписывающих лейблов, оказалась в центре огромного скандала мирового масштаба. Компания решила снабдить свои CD не только музыкой, но и парочкой программ защиты от несанкционированного копирования. Но это ПО, в последствии, принесло немало проблем как простым пользователям ПК, так и самой компании Sony BMG.

Более 22 миллионов CD, выпущенных в продажу Sony BMG, содержали в себе две программы: Extended Copy Protection (далее XCP) и MediaMax CD-3. А теперь подробнее о каждой.

XCP

31 октября 2005 года Марк Руссинович, сотрудник компании Microsoft, написал в своем блоге о необычном открытии, которое он сделал, вставив купленным им CD в компьютер. Этим открытием был XCP. Марк, как и многих других, возмутил тот факт, что в лицензионном соглашении EULA о данном ПО не было ни слова. То есть программа устанавливалась без ведома пользователя и всячески скрывала свое существование, что характеризует ее как руткит.

С точки зрения правообладателей данное ПО было сделано с благими намерениями, но в то же время XCP создавал очень много проблем и уязвимостей:

- XCP создавал дыры в безопасности, которые могли быть использованы (и были, по факту) другими вредоносными программами;

- XCP работал в фоновом режиме постоянно, потребляя большую часть ресурсов системы, замедляя работу ПК;

- для запуска и отключения XCP использовал небезопасные процедуры, вызывающие падение системы;

- у XCP не было деинсталлятора, а большинство попыток его удалить приводили к тому, что ОС не распознавала существующие драйвера.

После заявления Руссиновича, многие злоумышленники воспользовались дырами в безопасности, созданными XCP, для распространения вирусов и червей.

MediaMax CD-3

Скандальной особенностью этого ПО была установка несмотря на лицензионное соглашение. То есть, перед фактическим использованием диска пользователь должен был согласится с пунктами лицензионного соглашения. Если отказаться, закрыть окно или даже «убить» процесс, то MediaMax все равно устанавливался на компьютер.

Последствия

Новость о вредоносном ПО на CD от Sony BMG распространилась со скоростью звука. В итоге, компания была вынуждена объявить об возврате не проданных копий. Однако несмотря на данное заявления, во многих городах продажа зараженных дисков велась и дальше.

21 ноября 2005 года генеральный прокурор штата Техас Грег Эбботт подал иск на компанию Sony BMG. Техас стал первым (но не последним) штатом, который решил засудить Sony BMG. Основной мыслью обвинения было то, что компания тайно установила на ПК пользователей вредное ПО, которое нарушало работу системы и бело к возникновению проблем с безопасностью. Естественно Sony BMG проиграла в суде и должна была выплаты 750 000 долларов судебных издержек, по 150 долларов за каждый поврежденный ПК, разместить подробное описание вредоносного ОП на своем сайте и указать о его существовании в своей рекламе в Google, Yahoo! и MSN.

Далее последовало множество исков от пострадавших. Было выработано два метода решения конфликта. В первом варианте пострадавший получал 7,5 долларов компенсации и возможность бесплатно скачать музыкальный альбом. Во втором — скачать 3 альбома но без денежной компенсации.

Столь сильный общественный резонанс, финансовые потери и судебные разбирательства все же подтолкнули Sony BMG принять решение — более не использовать подобное ПО на своих дисках.

Storm Worm — 2007

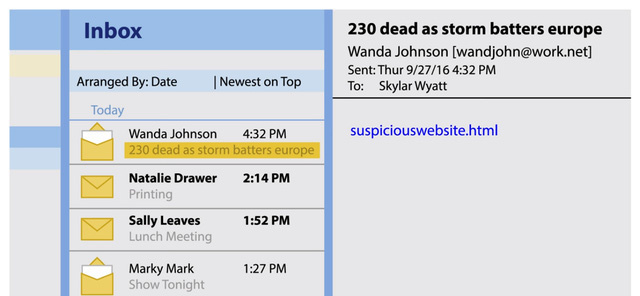

Троян, обнаруженный 17 января 2007 года. Распространялся через электронное письмо с темой «230 dead as storm batters Europe» (от чего и получил свое название). Основной задачей Storm Worm было создание ботнет.

Письмо содержало прикрепленный файл, открыв который, пользователь нехотя запускал процесс установки службы wincom32. ТАкже троян мог загрузить и установить другой троян Trojan.Abwiz.F и червя W32.Mixor.Q@mm. Быстрому распространению и живучести Storm Worm способствовало изменение каждые 10 минут его пакетного кода и использование fast flux для смены IP адресов его управляющего сервера.

Зараженный ПК становился частью ботнета, который было сложно ликвидировать. Большинство обычных ботнетов управляются одним центральным сервером, ликвидация которого приводит к падению ботнета. В случае с Storm Worm выявить центральный сервер было крайне сложно. Каждая из зараженных машин соединялась лишь с частью ботнета (30-35 машин). Ни одна из машин не имела полного списка ботнета, а лишь часть его, что и не позволяло выявить управляющий сервер. По данным 7 сентября 2007 года в ботнете участвовало от 1 до 10 миллионов компьютеров.

Mebroot — 2008 год

Руткит на базе главной загрузочной записи, который используется для формирования ботнетов. Mebroot запускался еще до того, как загружалась система, что давало ему возможность обойти протоколы безопасности. К зараженному компьютеру устанавливался зашифрованный канал, через который злоумышленник мог установить еще парочку троянов. Основной целью Mebroot, в сопряжении со своим братом Anserin, была кража банковской информации. Заражение тройном происходило через посещение веб-сайтов, где он «обитал», таковых насчитали около 1500.

Conficker — 2008

Люди, знающие немецкий поймут всю грубость этого имени. Первая часть сon — это часть слова configuration (конфигурация), а вторая ficker — немецкий аналог fucker (я думаю все догадались что это значит в переводе).

Conficker использовал для заражения уязвимость в сетевой службе ОС Windows, которая по старой доброй традиции была ликвидирована в патче еще до появления червя.

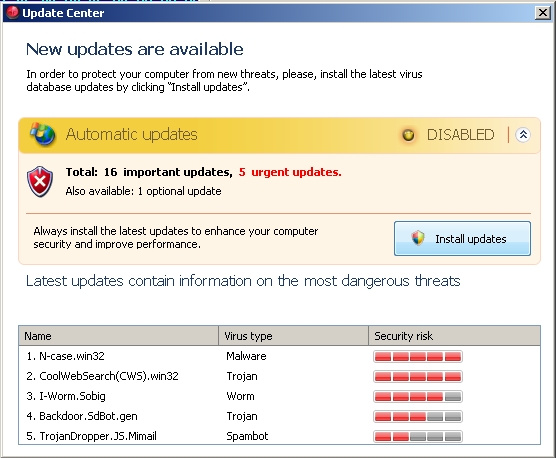

Заразив компьютер, Conficker отключал определенный службы дабы продлить свое существование — автоматическое обновление Windows, Windows Error Reporting, Windows Defender и Windows Security Center. Далее, для получения команд, червь генерировал список сайтов, к которым устанавливал HTTP соединение. Также Conficker блокировал доступ к сайтам многих антивирусов.

Обнаружение и ликвидация данного червя крайне сложный процесс, в виду того, что его создатели отслеживают все обновления антивирусов для совершенствования своего продукта и ликвидации уязвимостей в нем.

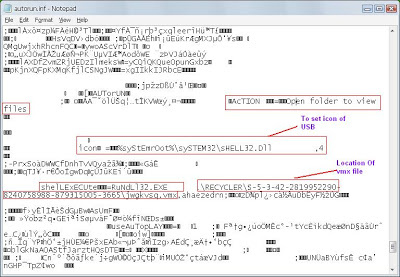

Stuxnet — 2010

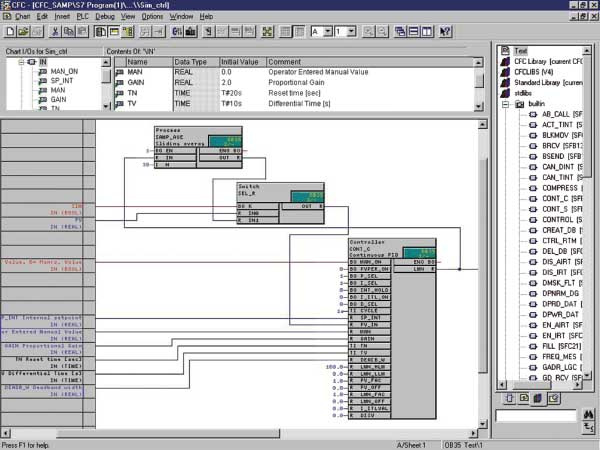

Большой, очень большой компьютерный червь (примерно в 10 раз больше обычного), ставший оружием промышленного шпионажа и диверсий. Впервые был замечен в 2010 году. Для своего быстрого распространения использовал уязвимость нулевого дня (уязвимость, которая не была еще обнаружена разработчиками ПО). Распространялся с помощью USB-флеш накопителей. Основной целью червя были программируемые логические контроллеры (ПЛК / PLC) от компании Siemens. ПЛК позволяет автоматизировать электромеханические процессы (линия сборки на предприятиях, к примеру).

Stuxnet был запрограммирован атаковать весьма специфические и конкретные цели. Прежде всего компьютер должен был работать на ОС Windows. Далее червь обнаруживал программное обеспечение Siemens Simatic Step7 (ПО для разработки систем автоматизации на основе ПЛК) и изменял коды команд, при этом пользователь этого не дидел. В двух словах, Stuxnet перехватывал и модифицировал информацию, которая передавалась между ПЛК Simatic Step7 и рабочими станциями SCADA-системы Simatic WinCC. При этом червь маскировался за счет наличия настоящих цифровых подписей — сертификатов от компаний Realtek и JMicron.

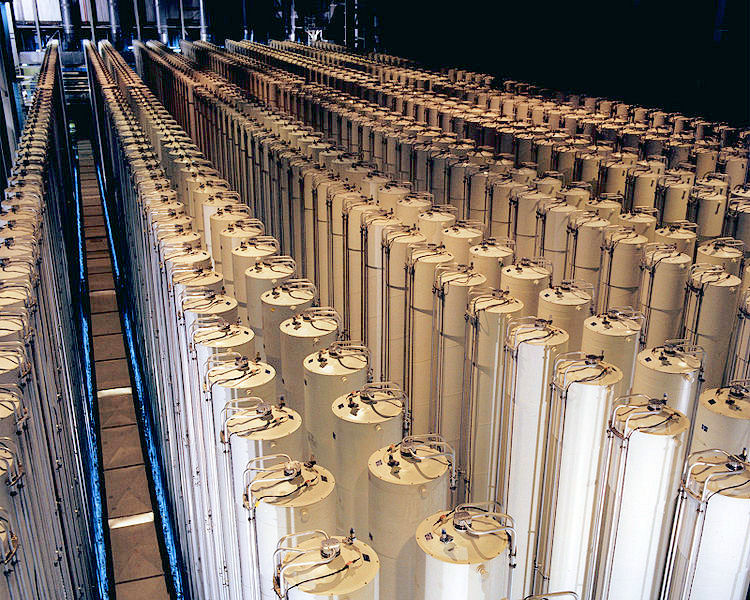

Заражение ПЛК было не беспорядочным, а следовало нескольким, заложенным в код червя, параметрам. Червь атаковал системы ПЛК с преобразователями частоты исключительно от двух вендоров: Vacon (Финляндия) и Fararo Paya (Иран). К тому же, Stuxnet считывал частоты подключенных центрифуг, атакуя только те, что находились в промежутке 807 Hz — 1,210 Hz. Далее червь устанавливал свое ОП в блок памяти ПЛК DB890, который контролирует Profibus (открытая промышленная сеть). Когда все критерии сходятся, червь меняет частоту центрифуг на 1,410 Гц, потом 2 Гц, потом 1,064 Гц. ТЕм самым нарушая их работу. Stuxnet также использует руткит, который скрывает от системы мониторинга тот факт, что скорость центрифуг скачет.

Такими действиями Stuxnet смог нарушить работы и фактически вывести из строя 1000 центрифуг для обогащения урана. Это отбросило ядерную программу Ирана на несколько лет назад.

Точной информации о том, кто создал Stuxnet и для чего, нет. Однако многие считают Stuxnet общим творением США и Израиля, нацеленным именно на Иранскую ядерную программу. Поскольку по статистическим данным именно Иран пострадал больше всех (58.85%)

Послесловие

Никто не любит вирусы, червей и троянов (кроме их создателей, конечно). Но невозможно недооценивать их вклад в развитие технологий, а именно систем безопасности. Ведь не имея противника, достойного Вам противостоять, Вы не будете развиваться, чтобы побороть его. И последнее, не забывайте обновлять свой антивирус. Встретимся в следующей части, где мы поговорим о вредоносном ПО периода 2010-2017.

На правах рекламы.Акция! Только сейчас получите до 4-х месяцев бесплатного пользования VPS (KVM) c выделенными накопителями в Нидерландах и США (конфигурации от (KVM) — E5-2650v4 (6 Cores) / 10GB DDR4 / 240GB SSD или 4TB HDD / 1Gbps 10TB — $29 / месяц и выше, доступны варианты с RAID1 и RAID10), полноценным аналогом выделенных серверов, при заказе на срок 1-12 месяцев, условия акции здесь, cуществующие абоненты могут получить 2 месяца бонусом!

Автор: Dmytro_Kikot