Источник: kaspersky.com

Зловредное программное обеспечение совершенствуется очень быстро. Его создают с самыми разными целями — от похищения средств до саботажа. На днях «Лаборатория Касперского» опубликовала подробный отчет, в котором указаны результаты изучения необычного зловреда, получившего название Slingshot. Его так назвали потому, что в обнаруженных участках кода содержался текст именно с этим «именем».

Slingshot является близким родственником Regin — продвинутого бэкдора, вредившего клиентам бельгийской компании Belgacom, а также Project Sauron — мощному зловреду, которое оставалось незаметным для специалистов по информационной безопасности в течение многих лет. Slingshot в этом от своих предшественников не отличается, прятаться он умеет просто отлично. Навыки маскировки настолько хороши, что вирус оставался незамеченным в течение шести лет.

Обнаружение Slingshot позволило изучить сложную экосистему вредоносного софта, состоящего из нескольких элементов, которые работают, взаимодействуя друг с другом. В результате формируется гибкая и мощная система, которая способна обходить барьеры и преграды в виде антивирусного ПО.

«Malware создано первоклассными специалистами, оно выполняет свою задачу разными способами, порой, весьма оригинально. В этом ПО объединены новые и старые элементы вирусного ПО. Будучи собранными вместе, эти элементы представляют собой высокоэффективное зловредное ПО», — говорится в отчете «Лаборатории».

Исследователи до сих пор точно не знают, с чего именно Slingshot начал свое распространение, но известно, что часть этих «жертв» — роутеры производства латвийской компании MikroTik. Каким-то образом операторы Slingshot получили доступ к роутерам и разместили в них зловредный код. Возможно, злоумышленники использовали конфигурационную утилиту Winbox, которая использовалась для загрузки DLL. Один из них, ipv4.dll — загрузчик malware, созданный разработчиками зловреда. Winbox использовался для передачи ipv4.dll на целевой компьютер, в результате чего происходило заражение.

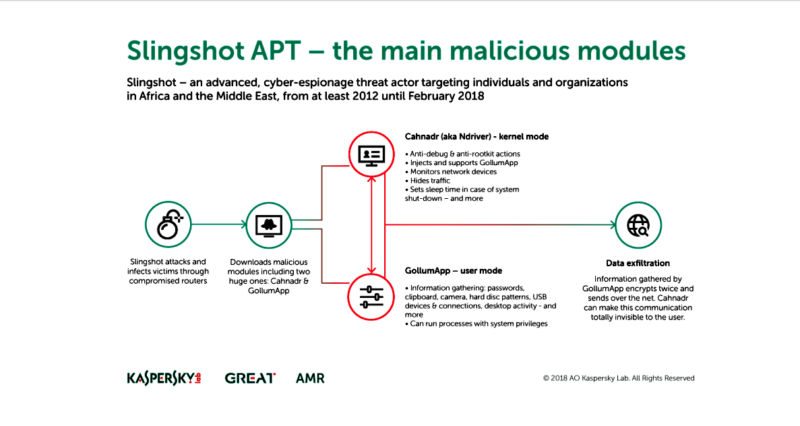

Загрузчик скачивает другие компоненты системы, и запускает их. Для того, чтобы запуск отдельных компонентов прошел успешно, злоумышленники использовали разные ухищрения, включая подписанные уязвимые драйверы, с последующей эксплуатацией уязвимостей. Процесс можно сравнить с внедрением Троянского коня. Среди прочих загружаемых модулей можно упомянуть такие, как Cahnadr и GollumApp. Они взаимосвязаны, и способны работать, учитывая действия друг друга.

Наиболее сложным модулем в этой связке можно назвать GollumApp. Он включает около 1500 функций и позволяет выполнять многие задачи с файловой системой, удаленным доступом к системе и т.п.

Canhadr, который известен еще и как Ndriver, может выполнять низкоуровневые команды, включая сетевые команды, операции ввода-вывода и т.п. Модуль может выполнять зловредный код без выведения из строя всей системы с появлением BSoD. Написаны модули на чистом «Си», что позволяет зловреду получить полный доступ к жестком диску и памяти скомпрометированной системы.

По мнению представителей «Лаборатории Касперского», это ПО может иметь неизученные еще возможности и работать с уязвимостями нулевого дня, о которых неизвестно широкой общественности — конечно, здесь имеются в виду специалисты по кибербезопасности. Об эффективности технологий скрытия признаков активности вируса говорит хотя бы то, что он активен с 2012 года и до сих пор работает на многих системах (правда, все эти системы выявить достаточно сложно).

Один из способов «игры в прятки» — использование зловредом шифрования диска, неиспользуемой его части. Он разделяет собственные файлы от системных файлов ПК, и таким образом тоже снижает вероятность обнаружения своей работы. Помимо всего прочего, в вирусе зашифрованы практически все текстовые строки в любых его модулях. Таким образом, антивирусу сложно провести идентификацию зловредного ПО.

Какова же цель создателей этого вируса? Эксперты считают, что главное — шпионаж. Slingshot ведет логи различных процессов десктопного ПК, а также копирует из буфера его содержимое в разные моменты времени. Кроме того, зловред время от времени делает скриншоты, работает в качестве логгера, ведет мониторинг сетевой активности, собирает пароли и данные о подключенном USB-оборудовании. Насколько можно судить, Slingshot имеет доступ практически к любым данным на жестких дисках зараженного компьютера. Инфицированные системы обнаружены, преимущественно, в Кении и Йемене, но есть они в Афганистане, Ливии, Конго, Иордании, Турции, Ираке, Судане, Сомали и Танзании. В некоторых случаях скомпрометированы пользовательские ПК, а в других — компьютеры государственных организаций и институтов.

Автор: Максим Агаджанов