Не так давно появилась заметка с рассказом о большом количестве скомпрометированных серверов FirstVDS. Мы встрепенулись, провели собственное расследование по горячим следам, и хотим рассказать о его результатах.

Люди азартны, а некоторые даже слишком. Они-то и пополняют ряды клиентов онлайн-казино. В частности, казино «Вулкан». Как и во всех подобных заведениях, там очень любят новых клиентов. Потому «Вулкан» предлагает всем желающим поучаствовать в их реферальной программе: вы нам клиентов, а мы вам 5% от заработка с них. Это привлекает некоторых, не слишком чистых на руку людей.

Правда, развернуться слишком широко у них не получается, потому что с 2014 года онлайн-казино в России запрещены. От слова совсем. Причём с 2015 года их сайты расстреливают блокируют без суда и следствия. Поэтому методы привлечения клиентов используются далеко не чистоплотные. Например, можно подсаживать специально обученные вирусы на виртуальные серверы интернет-магазинов и незаметно перенаправлять их трафик на сайты онлайн-казино.

Летом этого года один из клиентов прислал нам письмо, в котором пожаловался на взлом его сервера. Мы нашли пострадавших и разослали им сообщение, в котором констатировали факт заражения, объяснили, как это произошло и что с этим делать. Попросили обновиться. «Старый конь борозды не испортит» — это не про индустрию программного обеспечения, тут старьё может всё поле перепахать.

На этом успокоились. Дело в том, что мы предлагаем серверы как есть — с имеющимся в наличии ПО и без администрирования. Например, когда-то раскупали машины с ОС FreeBSD 6, системой виртуализации FreeBSD Jail и панелью управления веб-хостингом ISPmanager 4.x. Мы считаем, что клиенты лучше нас знают, что им действительно нужно. В том числе — хотят ли они обновлять ОС и прочее ПО, которое стоит на сервере. Немало из наших клиентов обновляться не торопятся. Чем и воспользовались взломщики — через дыры старого ПО подсадили вирус, направляющий трафик совсем не туда, куда следует.

То же самое случилось и с автором заметки, ставшей поводом для этого рассказа. Обнаружив у себя вирус cli.php, снабжающий трафиком онлайн-казино «Вулкан», он поинтересовался, не одинок ли в своём несчастье. Оказалось, что нет. Так возникла новость про 3000 взломанных сайтов на 1000 серверах. В роли координатора вируса выступил домен 0x31.ru, владелец которого и получал нетрудовые доходы от реферальной программы казино.

Естественно, мы не смогли пройти мимо такого известия, и провели своё расследование.

- Проанализировали серверы со старыми OS: FreeBSD 6, FreeBSD 8, CentOS 5 и так далее.

- Подключились к тем серверам, к которым можно было подключиться (некоторые клиенты закрывают доступ к своим серверам по IP).

- Нашли на этих серверах файл зловреда cli.php.

- Сравнили дату создания и дату модификации этого файла (в 99% случаях они совпали). Приняли это значение за дату взлома.

- Для каждого файла посчитали контрольную сумму MD5. Сгруппировали по контрольным суммам.

Любой владелец может самостоятельно проверить свой сервер:

Freebsd: find /home -name .cli.php

Linux: find /var/www -name .cli.php

Всё оказалось как в том анекдоте: «ужас, конечно, но не ужас-ужас». Нам удалось выявить домены, управляющие зловредами (сюда входит и вышеупомянутый 0x31.ru). Также мы обнаружили 7 контрольных сумм файла cli.php, которые распределены следующим образом:

| Контрольная сумма | Количество заражённых сайтов | Доля от общего количества |

|---|---|---|

| MD5 1 | 644 | 33,82% |

| MD5 2 | 732 | 38,45% |

| MD5 3 | 2 | 0,1% |

| MD5 4 | 1 | 0,05% |

| MD5 5 | 69 | 3,62% |

| MD5 6 | 2 | 0,1% |

| MD5 7 | 454 | 23,85% |

Общее количество инфицированных сайтов — 1904.

Далее мы отсортировали все найденные версии cli.php по дате заражения:

| Год | Доля от общего количества |

|---|---|

| 2009 | 0,45% |

| 2010 | 2,59% |

| 2011 | 4,22% |

| 2012 | 14,89% |

| 2013 | 13,39% |

| 2014 | 5,94% |

| 2015 | 6,8% |

| 2016 | 51,7% |

То, что на этот год приходится половина всех заражений, объясняется просто: это статистика по состоянию на «сегодня», а с 2009 года владельцы серверов успели обновить ПО и удалить зловред. К тому же новые клиенты постоянно нужны всем, в том числе и казино, так что вирус не успевает покрыться пылью — инструмент востребованный, не залёживается. Хотя даже если cli.php и находится на сервере, то ещё не факт, что тот всё ещё заражён. Был заражён — да. А если владелец

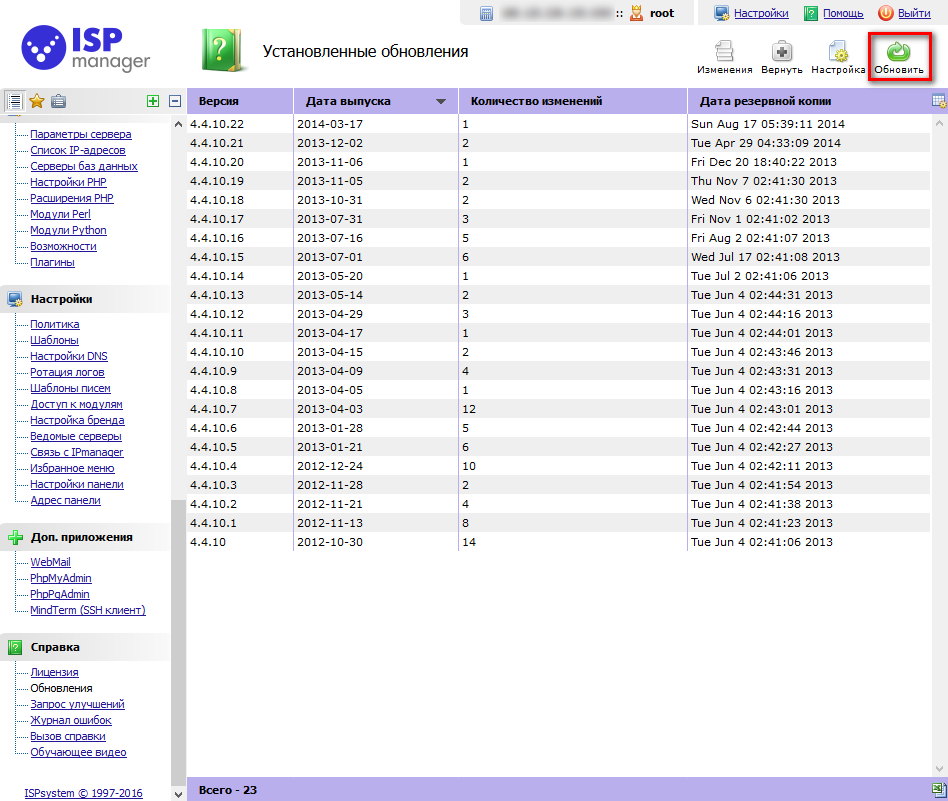

После этой истории мы проявили инициативу и обновили всем пользователям ISPmanager 4.x до последней версии в этой ветке. В ней уже нет вышеупомянутой уязвимости.

Но всё же ещё раз всем напомним: почаще обновляйте ПО на серверах. Они этого заслуживают.

Автор: FirstVDS / FirstDEDIC